Wie bereits in früheren Artikeln erwähnt, ist Malware (bösartige Software) zu einem großen Problem geworden. Betrügerische Menschen nutzen Ransomware , Keylogger , Banking-Trojaner und Kryptojacker , um illegale Gewinne von ihren Opfern zu erpressen. Mit kostenloser oder kostenpflichtiger Antivirensoftware erhöht sich die Sicherheit Ihres Systems.

Hacker haben einen Trick, um in Sicherheitssysteme einzugreifen. Antivirensoftware verlässt sich häufig auf die „Signatur“, um zu erkennen, ob ein Programm bösartig ist oder nicht. Wenn ein neuer Virus erkannt wird, wird seine Signatur aufgezeichnet und an die Antivirensoftware anderer Benutzer gesendet, um neue Viren effektiver zu erkennen . Die Signatur ist gewissermaßen der „Fingerabdruck“ des Virus in der Datei. Sobald diese Betrugssoftware erkannt wird, wird sie auch an andere Antivirensoftware weitergeleitet, um sie zu entfernen, sobald sie auftritt.

Aber was wäre, wenn ein Hacker die Signatur des Virus ändern könnte? Auf diese Weise kann der Virus einer Entdeckung entgehen, selbst wenn die Antivirensoftware über ein Protokoll der „Fingerabdrücke“ früherer Malware verfügt. Das bedeutet, dass das Virus auf eine neue Art und Weise getarnt wurde. Genau das können polymorphe und superpolymorphe Malware tun, und in Zukunft wird sich einige „hartnäckige“ Malware dieser Art im Internet verbreiten.

Was sind polymorphe und hyperpolymorphe Malware?

Polymorphe Malware

Polymorphe Malware verfügt über einen Kern, der immer die gleiche Aufgabe ausführt, egal wie oft er sich ändert. Es führt immer die gleichen Aktionen aus und greift immer auf die gleiche Weise an, passt den Rest des Codes jedoch weiterhin an, um seine „Versionen“ unterschiedlich zu halten. Polymorphe Malware kann etwas einfacher zu identifizieren sein als ihre superpolymorphe Malware-Variante, da Antivirensoftware den „Kern“ nutzen kann, um Malware zu erkennen und zu identifizieren.

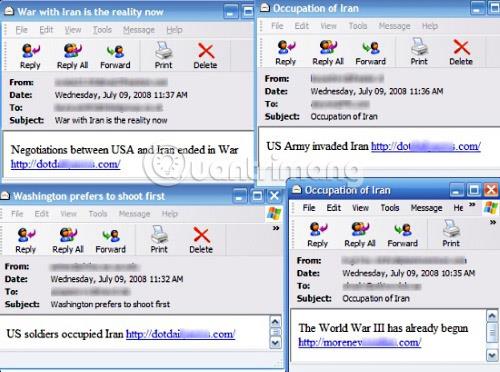

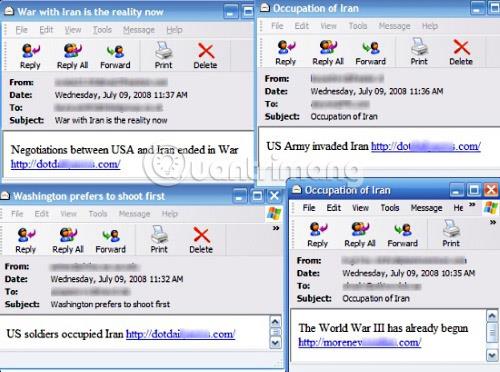

Ein Beispiel für die heutige polymorphe Malware ist Storm Worm. Es tauchte erstmals im Jahr 2007 auf und erhielt den Namen Storm Worm, da seine ursprüngliche Angriffsmethode darin bestand, eine E-Mail mit dem Betreff „ 230 Tote als Sturmschläger Europa“ zu senden (230 Menschen starben nach Stürmen in Europa). Europa). Sobald ein Opfer mit Malware infiziert ist, erstellt sein Computer alle 30 Minuten eine neue Art von Malware und versendet sie. Die Überschrift wird sich im Laufe der Zeit ändern (wie oben gezeigt), aber der Hauptcode dieses Wurms bleibt derselbe.

Superpolymorphe Malware

Metamorphe Malware ist viel gefährlicher. Während polymorphe Malware anhand ihres Kerns erkannt werden kann, versucht metamorphe Malware, ihren gesamten Code nach jeder Version neu zu organisieren. Es verfügt über die gleiche Logik und Funktionalität wie zuvor, fügt jedoch Elemente wie Pseudocode und neu angeordnete Funktionen hinzu, damit es anders aussieht als frühere „Versionen“. Dies macht die Erkennung von Antivirensoftware deutlich schwieriger.

Wie wirkt sich KI darauf aus?

Während Menschen in eine Welt eintreten, in der die KI immer perfekter wird, tobt ein äußerst erbitterter Kampf zwischen Malware-Entwicklern und Sicherheitsprogrammierern. Beide Seiten nutzen KI, um ihre Kampfkraft zu verbessern und sich einen Wettbewerbsvorteil zu verschaffen.

Mit der Unterstützung von KI ist das Code-Refactoring für polymorphe und hyperpolymorphe Malware schnell und effektiv. Dies bedeutet, dass Malware schwerer zu erkennen ist, sich eher verbreitet und virenverursachende Software mit größerer Wahrscheinlichkeit meidet.

Da Sicherheitsunternehmen auch Zugang zu High-End-KI haben, geht der Kampf natürlich in beide Richtungen. Entwickler von Antivirensoftware können so programmieren, dass Malware schnell erkannt wird, ohne auf deren Signatur angewiesen zu sein. Durch den Einsatz von KI, um fundierte Entscheidungen über das Verhalten von Malware zu treffen, muss sich Antivirensoftware nicht auf gespeicherte „Fingerabdrücke“ verlassen. Es muss lediglich der aktive Agent erkannt und die verdächtigen isoliert werden.

Was können Benutzer tun?

Es mag etwas beängstigend sein, von Malware zu hören, die die Sicherheit umgehen kann, aber die Tatsache, dass Antivirensoftware die beste Maßnahme ist, die Benutzer nutzen können, bleibt unverändert! Laden Sie keine Dateien herunter, die verdächtig aussehen, öffnen Sie keine verdächtigen E-Mails und klicken Sie nicht auf seltsame Links, die Ihnen Ihre Social-Media-Freunde senden. Superpolymorphe Malware kann nicht angreifen, wenn Sie ihr keine Chance geben!

Da Antivirensoftware heutzutage im Internet so beliebt ist, suchen Malware-Entwickler immer nach Möglichkeiten, ihre Programme zu aktualisieren, um Sicherheitssysteme zu umgehen. Jetzt kennen Sie polymorphe und hyperpolymorphe Malware sowie die Bedrohungen, die sie darstellen kann. Glauben Sie, dass es noch schlimmer wird, oder werden Sicherheitsunternehmen den KI-Krieg gewinnen? Bitte lassen Sie es uns im Kommentarbereich unten wissen!

Mehr sehen: