Laut Sicherheitsexperten sind mit dem Aufkommen von Multicloud- Umgebungen eine Reihe bewährter Sicherheitspraktiken entstanden , und es gibt einige wichtige Schritte, die alle Unternehmen bei der Entwicklung ihrer eigenen Sicherheitsstrategien unternehmen sollten.

Eine Datenschutzverletzung oder ein Eindringlingsalarm führt dazu, dass Sicherheitsteams proaktiver vorgehen, um den Schaden einzudämmen und die Ursache zu ermitteln.

Diese Aufgabe ist immer eine Herausforderung, selbst wenn ein echter IT-Mitarbeiter alle Vorgänge in seiner eigenen Infrastruktur ausführt. Diese Aufgabe wird immer komplexer, da Unternehmen immer mehr Arbeitslasten in die Cloud und anschließend zu mehreren Cloud-Anbietern verlagern.

Der Cloud Operations Report 2018 von RightScale, einem Anbieter von Cloud-Diensten, ergab, dass 77 % der Technologieexperten (entspricht 997 Befragten) angaben, dass Cloud-Sicherheit eine Herausforderung darstellt, und 29 % von ihnen gaben an, dass es sich um eine sehr große Herausforderung handele.

Sicherheitsexperten sagen, dass sie nicht überrascht sind, insbesondere wenn man bedenkt, dass 81 % der Befragten der RightScale-Umfrage eine Multi-Cloud-Strategie verwenden.

„Multicloud-Umgebungen machen die Art und Weise, wie Sie Sicherheitskontrollen implementieren und verwalten, komplexer“, sagte Ron Lefferts, Geschäftsführer und Leiter der Technologieberatung bei der Unternehmensberatung. Protiviti-Theorie.

Er und andere Sicherheitsverantwortliche sagen, dass Unternehmen bei der Aufrechterhaltung einer hohen Sicherheit aggressiv vorgehen, wenn sie mehr Arbeitslasten in die Cloud verlagern.

Die größten Herausforderungen für die Multicloud-Sicherheit

Herausforderung für die Multicloud-Sicherheit

Sie sollten sich jedoch auch darüber im Klaren sein, dass Multicloud-Umgebungen zusätzliche Herausforderungen mit sich bringen, die es zu bewältigen gilt. Dies ist Teil einer umfassenden Sicherheitsstrategie.

„In dieser Multicloud-Welt ist Koordination eine Grundvoraussetzung“, sagt Christos K. Dimitriadis, Direktor und ehemaliger Vorstandsvorsitzender von ISACA, einem Berufsverband mit Schwerpunkt auf IT-Governance. zwischen Technologie und menschlicher Intelligenz. Wenn nun ein Vorfall auftritt, müssen Sie sicherstellen, dass alle Einheiten koordiniert werden, um Verstöße zu erkennen, sie zu analysieren und Verbesserungspläne für eine effektivere Kontrolle zu entwickeln.“

Im Folgenden sind drei Elemente aufgeführt, die laut Experten komplexe Sicherheitsstrategien für Multicloud-Umgebungen darstellen.

- Zunehmende Komplexität : Die Koordinierung von Sicherheitsrichtlinien, -prozessen und -reaktionen mehrerer Cloud-Anbieter und eines stark erweiterten Netzwerks von Verbindungspunkten erhöht die Komplexität.

„An vielen Orten auf der Welt gibt es Rechenzentrumserweiterungen“, sagte Juan Perez-Etchegoyen, Forscher und Co-Vorsitzender der ERP-Sicherheitsarbeitsgruppe bei der gemeinnützigen Handelsorganisation Cloud Security Alliance (CSA). Und dann müssen Sie die Vorschriften aller Länder oder Regionen einhalten, in denen Sie das Rechenzentrum platzieren. Die Zahl der Vorschriften ist groß und wächst. Diese Vorschriften fördern die Kontrollen und Mechanismen, die Unternehmen implementieren müssen. All das macht die Art und Weise, wie wir Daten schützen, komplexer.“

- Mangelnde Transparenz : IT-Organisationen kennen oft nicht alle Cloud-Dienste, die von Mitarbeitern genutzt werden, was dazu führen kann, dass die IT-Strategien des Unternehmens leicht ignoriert werden und Softwaredienste unter dem Radar erworben werden. Als Service oder andere Cloud-basierte Dienste.

„Wir versuchen also, die Daten, die Dienste und das Unternehmen selbst zu schützen, ohne genau zu wissen, wo sich die Daten befinden“, sagte Dimitriadis.

- Neue Bedrohungen : Laut Jeff Spivey, Gründer und CEO des Beratungsunternehmens Security Risk Management Inc., sollten Sicherheitsverantwortliche in Unternehmen auch erkennen, dass die sich schnell entwickelnde Multicloud-Umgebung neue Bedrohungen hervorrufen kann.

„Wir schaffen etwas Neues, bei dem wir noch nicht alle Schwachstellen kennen. Aber wir können diese Schwachstellen im Laufe der Zeit entdecken“, sagte er.

Erstellen Sie eine Multicloud-Strategie

Laut Sicherheitsexperten sind mit dem Aufkommen von Multicloud-Umgebungen eine Reihe bewährter Sicherheitspraktiken entstanden, und es gibt einige wichtige Schritte, die alle Unternehmen bei der Entwicklung ihrer eigenen Sicherheitsstrategien unternehmen sollten.

Das erste, was Sie tun müssen, besteht darin, alle Clouds zu identifizieren, in denen sich Daten „befinden“, und sicherzustellen, dass die Organisation über ein starkes Data-Governance-Programm verfügt – „ein vollständiges Bild der Daten und ihrer Dienste sowie der IT-Ressourcen im Zusammenhang mit allen Arten von Informationen“ ( laut Herrn Dimitriadis).

Herr Dimitriadis ist außerdem Leiter für Informationssicherheit, Informations-Compliance und Schutz des geistigen Eigentums bei der INTRALOT Group, einem Spielebetreiber und Lösungsanbieter, und räumte ein, dass diese Sicherheitsvorschläge nicht nur für Multicloud-Umgebungen vorgesehen seien.

Er sagt jedoch, dass die Umsetzung dieser grundlegenden Maßnahmen wichtiger denn je wird, da Daten in die Cloud wandern und sich über mehrere Cloud-Plattformen erstrecken. Anders.

Statistiken zeigen, warum eine starke Sicherheitsbasis so wichtig ist. Der Cloud Threats Report 2018 von KPMG und Oracle, der 450 Sicherheits- und IT-Experten befragte, berichtete, dass 90 % der Unternehmen die Hälfte ihrer Daten als Cloud-basiert einstufen. Sie sind sensibel.

Der Bericht ergab außerdem, dass 82 % der Befragten besorgt sind, dass Mitarbeiter Cloud-Sicherheitsrichtlinien nicht befolgen, und 38 % Probleme haben, Cloud-Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Um solche Situationen zu bekämpfen, sollten Unternehmen Informationen klassifizieren, um mehrere Sicherheitsebenen zu schaffen, sagte Ramsés Gallego, Leiter bei ISACA und Evangelist im CTO-Büro von Symantec. Dies zeigt uns, dass nicht für den Zugriff auf oder die Sperrung aller Daten das gleiche Maß an Vertrauen und Verifizierung erforderlich ist.

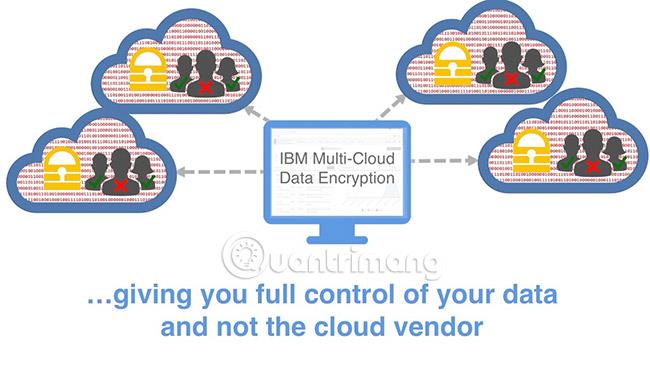

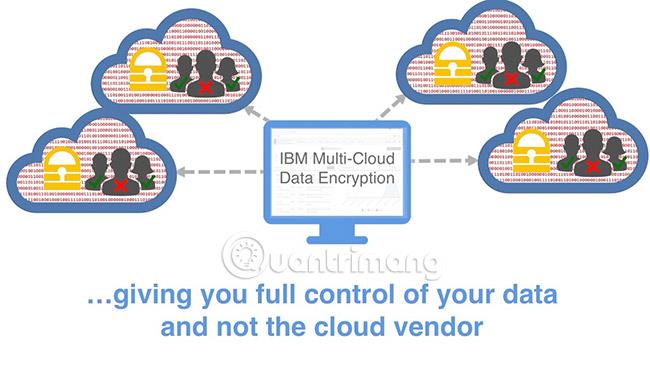

Sicherheitsexperten raten Unternehmen außerdem, weitere sinnvolle Sicherheitsmaßnahmen auf den grundlegenden Ebenen zu implementieren, die zum Schutz von Multicloud-Umgebungen erforderlich sind. Zusätzlich zu Datenklassifizierungsrichtlinien empfiehlt Gallego die Verwendung von Verschlüsselungs-, Identitäts- und Zugriffsmanagementlösungen (IAM) wie der Zwei-Faktor-Authentifizierung .

Unternehmen müssen Richtlinien und Strukturen standardisieren, um eine konsistente Anwendung zu gewährleisten und so weit wie möglich zu automatisieren, um Abweichungen von diesen Sicherheitsstandards zu begrenzen.

„Der Aufwand, den ein Unternehmen betreibt, hängt vom Risiko und der Sensibilität der Daten ab. Wenn Sie also die Cloud zum Speichern oder Verarbeiten nicht vertraulicher Daten nutzen, benötigen Sie nicht den gleichen Sicherheitsansatz wie für eine Cloud, die wichtige Informationen enthält“, sagte Herr Gadia.

Er stellte außerdem fest, dass Standardisierung und Automatisierung sehr effektiv seien. Diese Maßnahmen senken nicht nur die Gesamtkosten, sondern ermöglichen es Sicherheitsverantwortlichen auch, mehr Ressourcen für höherwertige Aufgaben einzusetzen.

Experten zufolge sollten solche grundlegenden Elemente Teil einer größeren, kohärenteren Strategie sein. Beachten Sie, dass es Unternehmen gut geht, wenn sie ein Framework zur Verwaltung sicherheitsrelevanter Aufgaben einführen. Zu den gängigen Rahmenwerken gehören das NIST des National Institute of Standards and Technology; ISACA-Kontrollziele für Informationstechnologie (COBIT); ISO 27000-Serie; und die Cloud Control Matrix (CCM) der Cloud Security Alliance.

Legen Sie Erwartungen an Lieferanten fest

Laut Herrn Dimitriadis orientiert sich der gewählte Rahmen nicht nur an Unternehmen, sondern auch an Lieferanten.

„Was wir tun müssen, ist, diese Frameworks mit Cloud-Dienstanbietern zu kombinieren. Sie können dann Kontrollen rund um die Daten und Dienste aufbauen, die Sie schützen möchten“, erläuterte er.

Sicherheitsexperten sagen, dass sich die Verhandlungen mit Cloud-Anbietern und die anschließenden Serviceverträge mit der Datenisolierung und deren Speicherung befassen werden. Sie werden mit anderen Cloud-Anbietern zusammenarbeiten und sich koordinieren und dann Dienste für Unternehmen bereitstellen.

Es ist wichtig, ein klares Verständnis darüber zu haben, welche Dienste Sie von den einzelnen Anbietern erhalten und ob diese über die Kapazitäten verfügen, diese Dienste zu verwalten und zu betreiben.

„Seien Sie genau, was Sie erwarten und wie Sie dorthin gelangen“, fügt Herr Spivey hinzu. „Es muss ein klares Verständnis darüber bestehen, welche Dienste Sie von den einzelnen Anbietern erhalten und ob diese über die Kapazitäten verfügen, diese zu verwalten und zu betreiben.“

Aber laut Gallego sollten Sie Sicherheitsfragen nicht den Anbietern von Cloud-Computing- Diensten überlassen .

Cloud-Service-Anbieter verkaufen ihre Dienste häufig dadurch, dass sie betonen, was sie im Namen von Unternehmenskunden tun können, und schließen häufig auch Sicherheitsdienste ein. Aber das reicht nicht aus. Denken Sie daran, dass diese Unternehmen im Cloud-Computing-Dienstleistungsgeschäft tätig sind und nicht auf den Sicherheitsbereich spezialisiert sind.

Daher argumentiert er, dass Sicherheitsverantwortliche in Unternehmen ihre Sicherheitspläne auf einer granularen Ebene erstellen müssen, etwa danach, wer wann und wie Zugriff auf was hat. Geben Sie es dann an jeden Cloud-Anbieter weiter, um bei der Umsetzung dieser Pläne zu helfen.

Er fügte außerdem hinzu: „Cloud-Dienstleister müssen das Vertrauen der Kunden gewinnen.“

Nutzen Sie aktuelle neue Technologien

Richtlinien, Governance und sogar vernünftige Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung sind notwendig, reichen aber nicht aus, um die Komplexität zu bewältigen, die bei der Verteilung von Arbeitslasten auf mehrere Clouds entsteht.

Unternehmen müssen neue Technologien einführen, die es den Sicherheitsteams des Unternehmens ermöglichen, ihre Multicloud-Sicherheitsstrategien besser zu verwalten und umzusetzen.

Herr Gallego und andere Forscher weisen auf Lösungen wie Cloud Access Security Brokers (CASB) hin, ein Softwaretool oder Dienst, der zwischen der lokalen Infrastruktur eines Unternehmens und der Infrastruktur des Cloud-Anbieters liegt. Cloud zur Konsolidierung und Durchsetzung von Sicherheitsmaßnahmen wie Authentifizierung, Anmeldeinformationszuordnung, Aufbewahrung von Geräteinformationen, Verschlüsselung und Malware-Erkennung .

Das Tool listet auch Technologien der künstlichen Intelligenz auf und analysiert dann den Netzwerkverkehr, um anomale Phänomene, die menschliche Aufmerksamkeit erfordern, genau zu erkennen, wodurch die Anzahl der Vorfälle begrenzt wird, die überprüft oder ersetzt werden müssen. Anschließend werden diese Ressourcen auf Vorfälle umgeleitet, die potenziell schwerwiegende Folgen haben können .

Und Experten nennen den fortgesetzten Einsatz von Automatisierung als Schlüsseltechnologie zur Optimierung der Sicherheit in einer Multicloud-Umgebung. Herr Spivey bemerkte außerdem: „Erfolgreiche Organisationen sind solche, die viele Teile automatisieren und sich auf Governance und Management konzentrieren.“

Darüber hinaus sagen Spivey und andere Forscher, dass die genauen Technologien, die zum Sichern von Daten über viele Cloud-Dienste wie CASB verwendet werden, möglicherweise einzigartig für die Multicloud-Umgebung sind. Experten betonen, dass das Gesamtsicherheitsprinzip dem Ziel einer langfristigen Herangehensweise von Mensch und Technik zur Entwicklung der besten Strategie folgt.

„Wir sprechen über verschiedene Technologien und Szenarien, die sich mehr auf Daten konzentrieren, aber es sind die gleichen Konzepte, die man umsetzen muss“, sagte Perez-Etchegoyen, ebenfalls CTO von Onapsis. „Der technische Ansatz wird für jede Multicloud-Umgebung unterschiedlich sein, aber die Gesamtstrategie wird dieselbe sein.“

Mehr sehen: