Die Remote Desktop Protocol (RPD)-Funktion ist seit der Windows XP Pro-Version in das Windows-Betriebssystem integriert. Mit dieser Funktion können Benutzer problemlos einen Computer oder ein anderes Gerät anschließen und aus der Ferne steuern.

In früheren Artikeln hat LuckyTemplates Ihnen gezeigt, wie Sie Remote Desktop unter Windows 7, 8 aktivieren und verwenden. Im folgenden Artikel zeigt Ihnen LuckyTemplates, wie Sie Remote Desktop auf Windows 10-Computern aktivieren und verwenden.

1. Aktivieren Sie Remotedesktop auf einem Windows 10-Computer

Standardmäßig ist die Fernsteuerungsfunktion des Remotedesktopprotokolls unter Windows 10 deaktiviert, daher müssen Sie diese Funktion aktivieren.

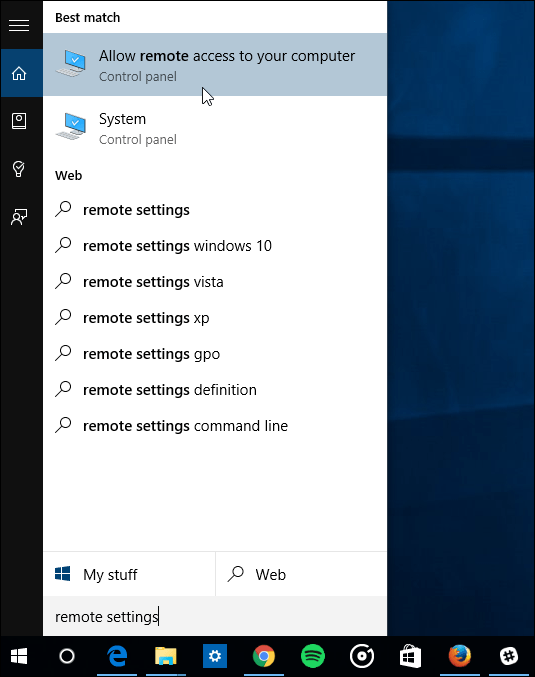

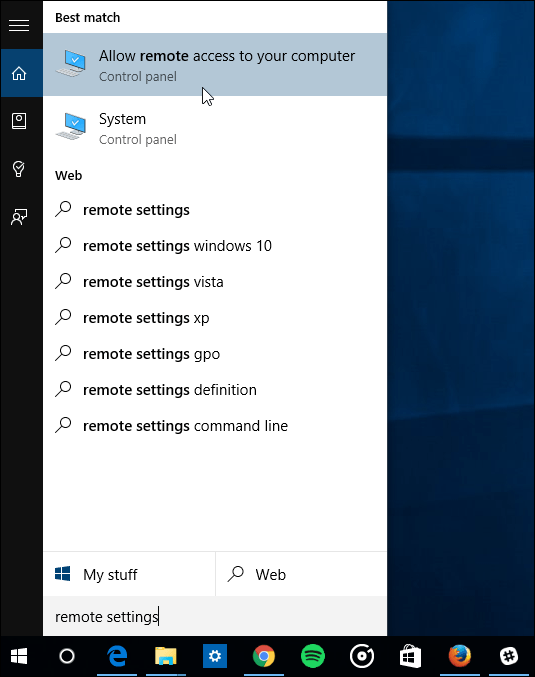

Geben Sie zunächst das Stichwort „ Remotezugriff zulassen“ in das Suchfeld ein und wählen Sie dann „ Remotezugriff auf Ihren Computer zulassen“ aus der Liste der Suchergebnisse aus.

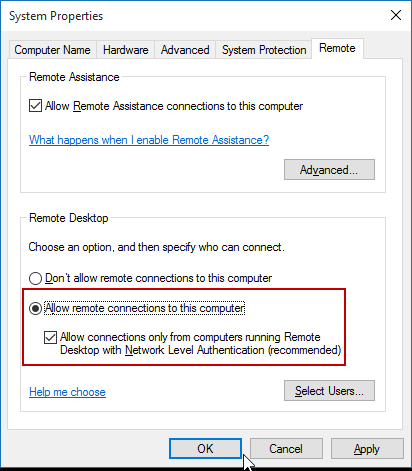

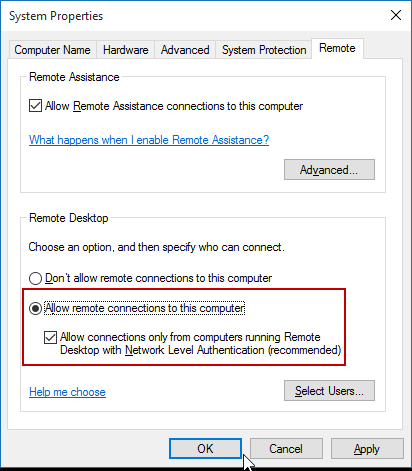

Zu diesem Zeitpunkt erscheint das Fenster „Systemeigenschaften“ auf dem Bildschirm, in dem Sie zur Registerkarte „Remote“ gehen und „Remoteverbindungen zu diesem Computer zulassen“ auswählen . Anschließend aktivieren Sie das Element „Authentifizierung auf Netzwerkebene“ , um eine sicherere Sicherheit zu gewährleisten.

Klicken Sie abschließend auf OK . Jetzt wurde das Remotedesktopprotokoll auf Ihrem Windows 10-Computer aktiviert.

2. Steuern Sie Ihren Windows 10-Computer aus der Ferne über einen anderen Computer

Es gibt viele Möglichkeiten, Ihren Computer mit einem anderen Remote-Computer zu verbinden. Sie können die herkömmlichen Remotedesktopanwendungen oder die universelle Remotedesktopanwendung verwenden. Sie können diese Anwendung im Store herunterladen. Wenn Sie die Remotedesktopanwendung verwenden, können Sie sie sowohl auf iOS- als auch auf Android-Plattformen anwenden.

Im Folgenden führt Sie Quantrimang.com durch den Zugriff auf und die Steuerung anderer Computer, die mit demselben Netzwerk verbunden sind. Wenn die beiden Computer mit unterschiedlichen Netzwerken verbunden sind oder Sie einen Heimcomputer zur Steuerung eines Firmencomputers verwenden, müssen Sie Software wie TeamViewer oder VNC verwenden .

Schritt 1: Aktivieren Sie Remotedesktop und erlauben Sie den Remotezugriff auf Computer A und B. Angenommen, A ist der zugreifende Computer und B der Computer, auf den zugegriffen wird

Schritt 2: Verbinden Sie die beiden Computer A und B mit demselben LAN- oder WLAN-Netzwerk.

Schritt 3: Rufen Sie den Namen ab oder zeigen Sie die IP des Computers B an, zu dem Sie eine Verbindung herstellen möchten. Wenn Sie den Namen des Computers B bereits kennen, können Sie mit dieser Methode die IP des Computers im selben LAN anzeigen , um die IP abzurufen.

Notiz:

Wenn sich im Heimnetzwerk viele Computer und Geräte befinden, können Sie mit dem Dienstprogramm „Erweiterter IP-Scanner“ die IP-Adresse des Computers im Heimnetzwerk ermitteln.

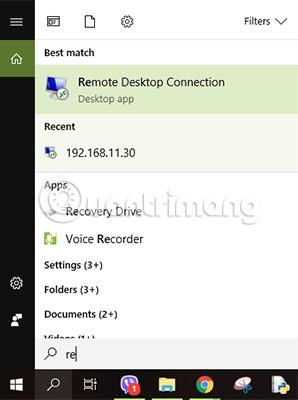

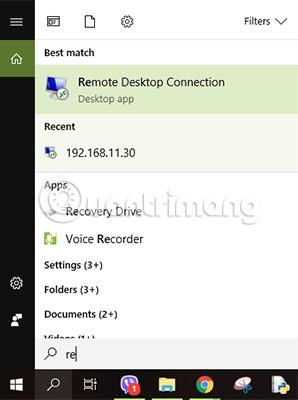

Schritt 4: Geben Sie „Remotedesktopverbindung“ in die Suchleiste auf Computer A ein, um den Connector auf Computer zu öffnen.

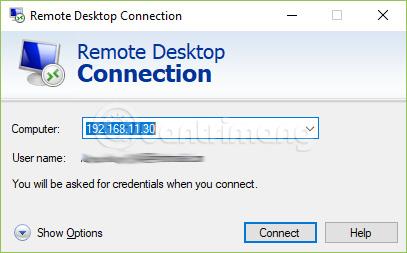

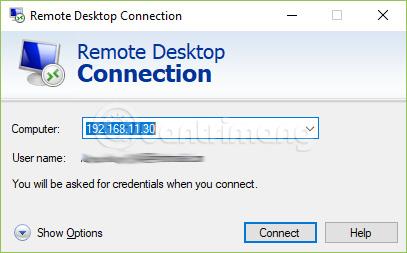

Schritt 5: Geben Sie den Namen oder die IP-Adresse von Computer B ein, die Sie in Schritt 3 erhalten haben.

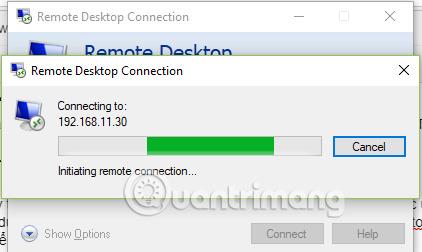

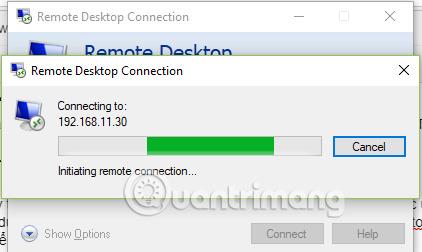

Schritt 6: Computer A findet Computer B im Netzwerk

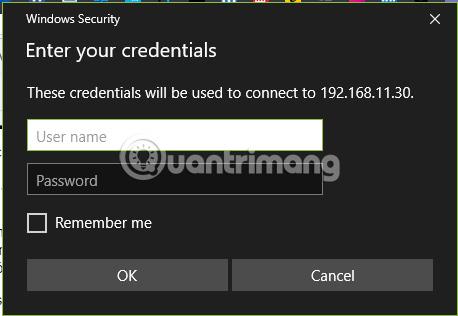

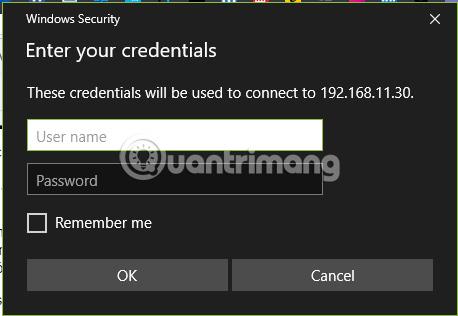

Wenn für Maschine B ein Passwort festgelegt ist, müssen Sie das Passwort eingeben, um auf Maschine B zuzugreifen.

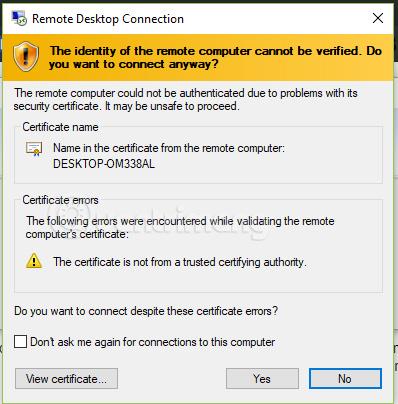

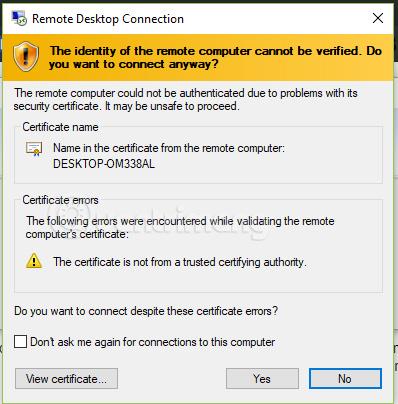

Schritt 7: Eine Sicherheitswarnung wird angezeigt. Klicken Sie zum Akzeptieren auf „Ja“ , wenn der Gerätename das Gerät ist, mit dem Sie eine Verbindung herstellen.

Schritt 8: Wenn die Verbindung hergestellt ist, wird auf Computer A oben ein Fenster mit der IP-Adresse/Hostname B angezeigt. Computer B wird vorübergehend gesperrt. Wenn Sie die Verbindung trennen möchten, klicken Sie einfach auf das x in der blauen Leiste, um die Verbindung zu deaktivieren.

Der Verbindungsvorgang läuft wie im folgenden Video ab:

Weitere Artikel finden Sie weiter unten:

Viel Glück!