Was ist Lukitus?

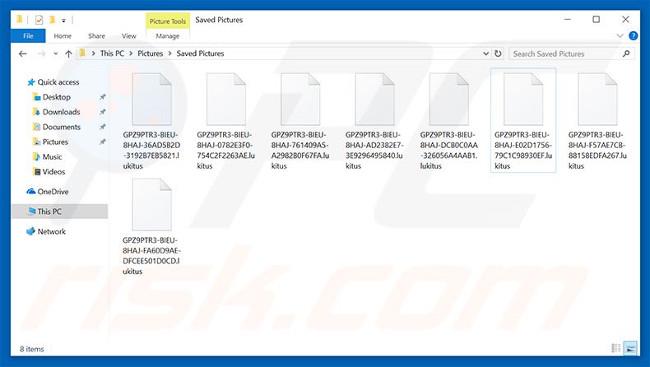

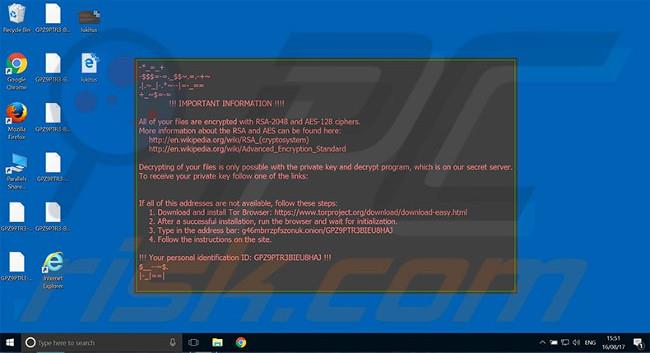

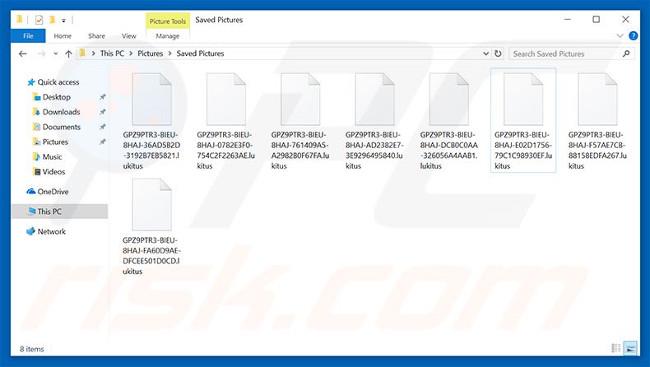

Lukitus ist eine aktualisierte Version eines Ransomware-Virus namens Locky. Entwickler verbreiten Lukitus durch Spam (bösartige Anhänge). Nach dem Eindringen verschlüsselt Lukitus die gespeicherten Daten mithilfe der Verschlüsselungsalgorithmen RSA-2048 und AES-128. Während der Verschlüsselung benennt der Virus verschlüsselte Dateien nach dem Muster „32_random_letters_and_digits].lukitus“ um. Beispielsweise könnte „sample.jpg“ in einen Dateinamen wie „GPZ9AETR3-BIEU-8HAJ-36AD5B2D-3192B7EB5821.lukitus“ umbenannt werden. Nach erfolgreicher Verschlüsselung ändert Lukitus das Desktop-Hintergrundbild und erstellt eine HTML-Datei („lukitus.htm“), um diese auf dem Desktop zu belassen.

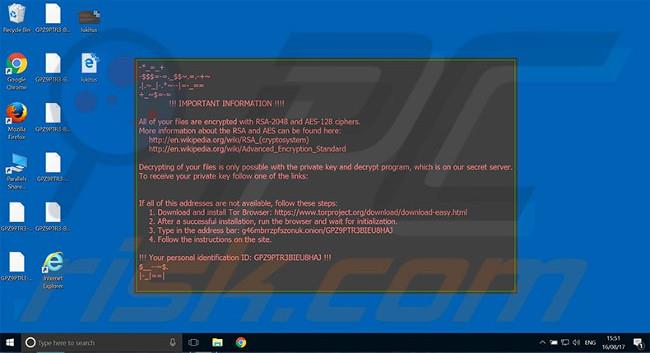

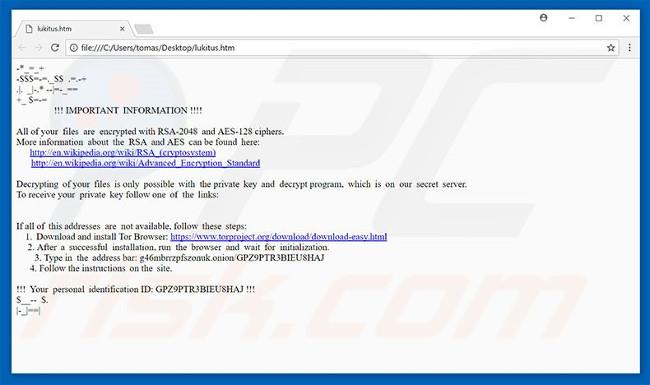

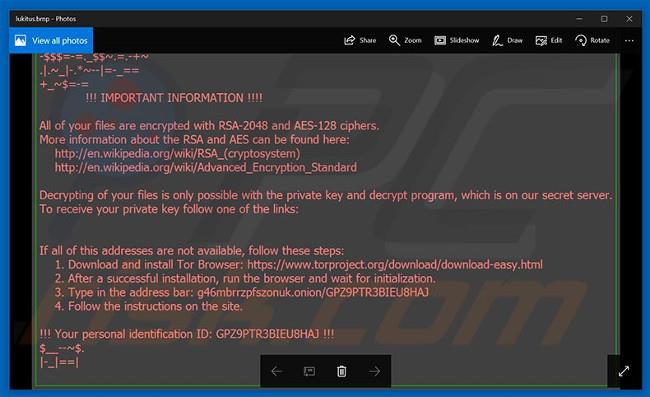

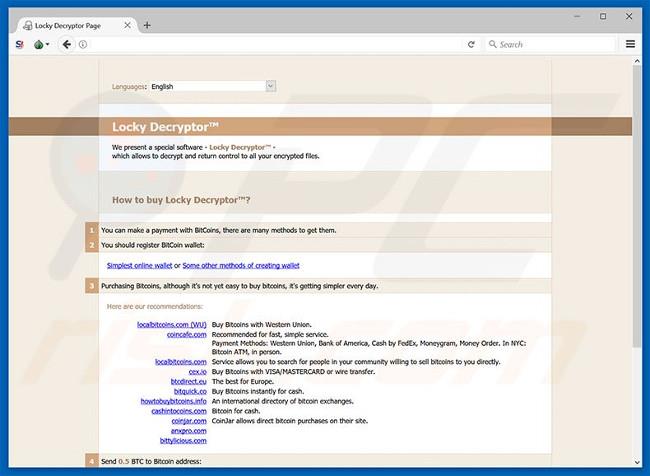

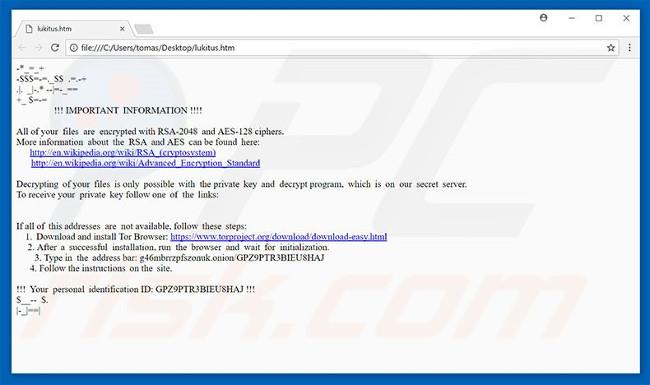

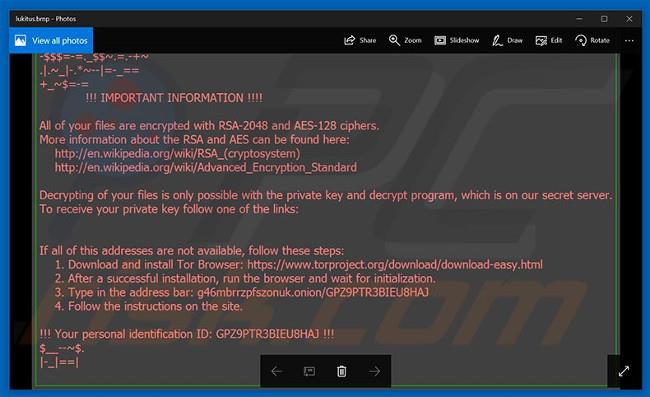

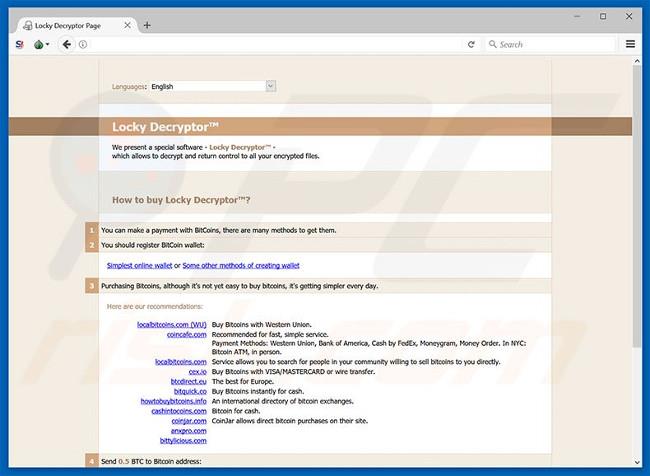

Hintergrundbilddateien und HTML-Dateien auf dem Computer enthalten eine Lösegeldnachricht, die besagt, dass die Datei verschlüsselt ist und nur durch ein bestimmtes Entschlüsselungsprogramm wiederhergestellt werden kann, das einen eindeutigen Schlüssel verwendet. Leider sind diese Informationen korrekt. Wie oben erwähnt, verwendet Lukitus kryptografische RSA- und AES-Algorithmen und daher wird für jedes Opfer nur ein Entschlüsselungsschlüssel generiert. Diese Schlüssel werden auf einem Remote-Server gespeichert, der von Lukitus-Entwicklern kontrolliert wird. Um den Schlüssel zu erhalten, müssen die Opfer ein Lösegeld zahlen, indem sie den Anweisungen auf der offiziellen Website der Malware folgen. Die Dekodierungskosten betragen 0,5 Bitcoin (ca. 50.000.000 VND). Bedenken Sie jedoch, dass man High-Tech-Kriminellen nicht trauen sollte, da sie die Opfer oft ignorieren, sobald sie das Lösegeld erhalten haben. Die Zahlung garantiert nicht, dass Ihre Dateien entschlüsselt werden. Darüber hinaus unterstützt die Geldspende an Cyberkriminelle indirekt auch deren Geschäfte mit bösartigen Viren. Daher wird nicht empfohlen, diese Personen zu kontaktieren oder ein Lösegeld zu zahlen. Leider gibt es kein Tool, das mit Lukitus verschlüsselte Dateien wiederherstellen kann. Die einzige Lösung besteht darin, Ihre Dateien und Ihr System aus einem Backup wiederherzustellen.

Hinweis zur Lösegeldforderung von Cyberkriminellen:

Lukitus ähnelt Aleta, BTCWare, GlobeImposter und Dutzenden anderen Ransomware-Typen. Diese Malware ist auch darauf ausgelegt, Dateien zu verschlüsseln und Lösegeld zu fordern. Es gibt nur zwei Hauptunterschiede: 1) das geforderte Lösegeld und 2) die Art des verwendeten Verschlüsselungsalgorithmus. Untersuchungen zeigen, dass die meisten dieser Viren Algorithmen verwenden, die eindeutige Entschlüsselungsschlüssel generieren (z. B. RSA, AES, DES usw.). Daher ist es nahezu unmöglich, diese Dateien wiederherzustellen, ohne über den Entschlüsselungsschlüssel von Cyberkriminellen zu verfügen.

Wie greift Ransomware Computer an?

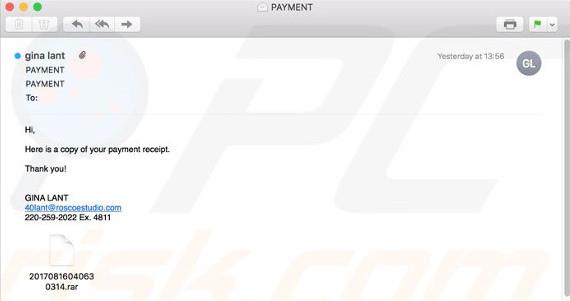

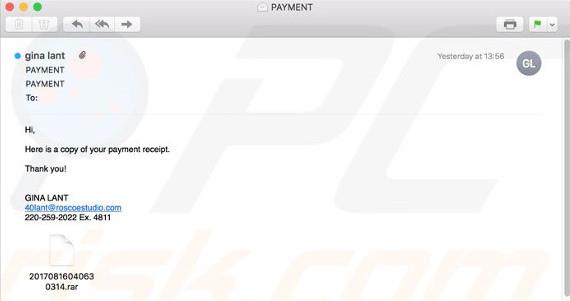

Obwohl Lukitus über Spam verbreitet wird, verbreiten Cyberkriminelle ähnliche Malware häufig mithilfe gefälschter Software, Trojaner und Software-Downloadquellen Dritter (Download-Sites, etwa kostenlose Datei-Hosting-Sites, Peer-to-Peer-Netzwerke usw.). In diesem Fall wird Lukitus den Opfern als komprimierte .rar-Datei zugestellt. Spam-E-Mails enthalten jedoch häufig JavaScript-Dokumente, MS Office und andere ähnliche Dateien, die zum Herunterladen oder Installieren von Malware dienen. Gefälschte Software-Updater nutzen veraltete Softwarefehler aus, um Systeme zu infizieren. Software-Downloadquellen von Drittanbietern erhöhen häufig die Wahrscheinlichkeit einer böswilligen Ausführung, indem sie sie als legitime Software „darstellen“.

Wie schützen Sie Ihren Computer vor einer Ransomware-Infektion?

Um eine Ransomware-Infektion zu verhindern, müssen Sie beim Surfen im Internet sehr vorsichtig sein. Öffnen Sie niemals Dateien, die Sie aus verdächtigen E-Mails erhalten haben, und laden Sie niemals Software von inoffiziellen Quellen herunter. Verwenden Sie außerdem ein legitimes Antiviren-/Anti-Spyware-Programm und aktualisieren Sie installierte Anwendungen. Beachten Sie jedoch, dass Kriminelle Malware über gefälschte Updateprogramme verbreiten. Daher ist die Verwendung von Tools von Drittanbietern zum Aktualisieren von Software sehr gefährlich. Der Schlüssel zur Sicherheit Ihres Computers ist Vorsicht.

Spam-Beispiele, die zur Verbreitung von Lukitus-Malware verwendet werden:

Lukitus-HTML-Datei:

Lukitus Desktop-Hintergrunddatei:

Tor-Site-Lukitus-Datei:

Von Lukitus kodierte Dateien (Dateinamenmuster „[32_random_letters_and_digits].lukitus“):

Anweisungen zur Verhinderung von Lukitus-Ransomware

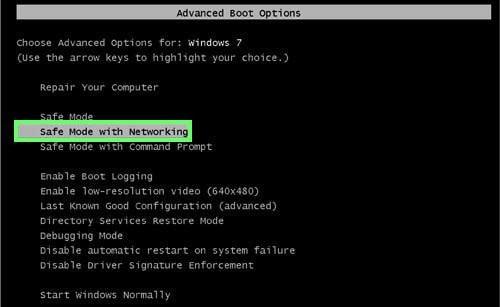

Schritt 1: Entfernen Sie die Lukitus-Ransomware im abgesicherten Netzwerkmodus.

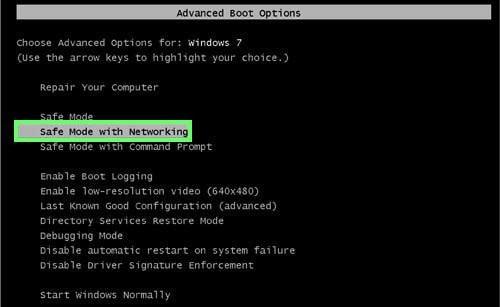

Benutzer von Windows XP und Windows 7 : Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start > Herunterfahren > OK . Drücken Sie während des Startvorgangs des Computers mehrmals die Taste F8 auf der Tastatur, bis das Menü „Erweiterte Windows-Optionen“ angezeigt wird, und wählen Sie dann „Abgesicherter Modus mit Netzwerk“ aus der Liste aus.

Videoanleitung zum Starten von Windows 7 im Modus „Abgesicherter Modus mit Netzwerk“:

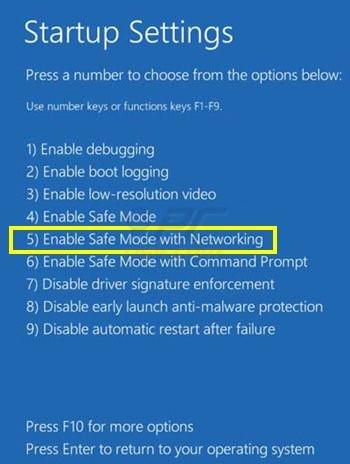

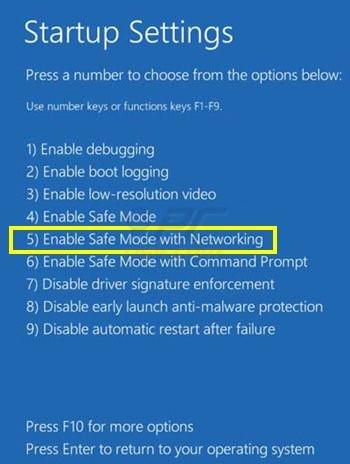

Benutzer von Windows 8: Gehen Sie zum Windows 8- Startbildschirm , geben Sie „Erweitert“ ein und wählen Sie in den Suchergebnissen „ Einstellungen“ aus . Klicken Sie im geöffneten Fenster „Allgemeine PC-Einstellungen“ auf die Option „Erweiterter Start “. Klicken Sie auf die Schaltfläche „Jetzt neu starten“ . Ihr Computer wird nun im Menü „Erweiterte Startoptionen“ neu gestartet . Klicken Sie auf die Schaltfläche „ Fehlerbehebung “ und dann auf die Schaltfläche „Erweiterte Optionen“ . Klicken Sie im Bildschirm „Erweiterte Optionen “ auf Starteinstellungen > Neu starten . Der Computer wird neu gestartet und zeigt den Bildschirm „Starteinstellungen“ an. Drücken Sie F5, um im Startmodus zu starten. Abgesicherter Modus mit Netzwerk .

Video-Tutorial zum Starten von Windows 8 im abgesicherten Modus mit Netzwerk.

Benutzer von Windows 10: Klicken Sie auf das Windows-Symbol und wählen Sie Power. Klicken Sie im geöffneten Menü auf „ Neustart “, während Sie die „ Shift “-Taste auf der Tastatur gedrückt halten. Klicken Sie im Fenster „Option auswählen“ auf „ Fehlerbehebung “ und wählen Sie dann „Erweiterte Optionen“ aus . Wählen Sie im Menü „Erweiterte Optionen“ „Starteinstellungen“ und klicken Sie auf die Schaltfläche „ Neustart “. Klicken Sie im nächsten Fenster auf die Schaltfläche „ F5 “ auf der Tastatur. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerkbetrieb neu gestartet.

Videoanleitung zum Starten von Windows 10 im Modus „Abgesicherter Modus mit Netzwerk“:

Schritt 2: Entfernen Sie die Lukitus-Ransomware mithilfe der Systemwiederherstellung

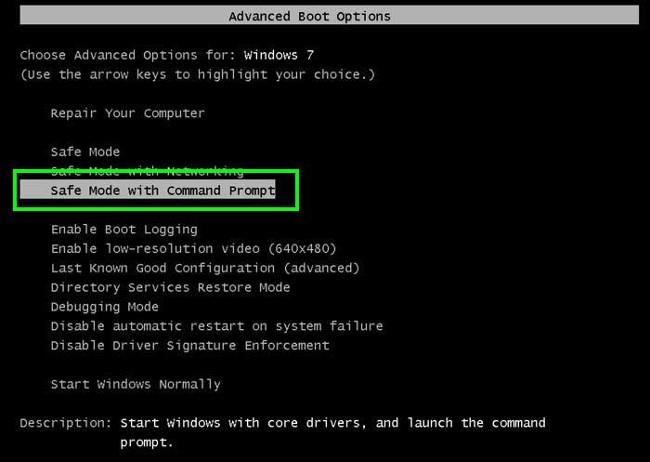

Wenn Sie Ihren Computer nicht im abgesicherten Modus mit Netzwerkbetrieb starten können, versuchen Sie, eine Systemwiederherstellung durchzuführen.

Videoanweisungen zum Entfernen des Ransomware-Virus mithilfe von „Abgesicherter Modus mit Eingabeaufforderung“ und „Systemwiederherstellung“:

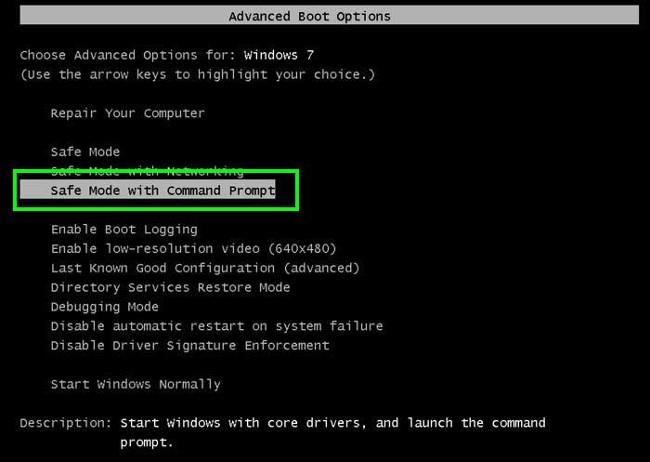

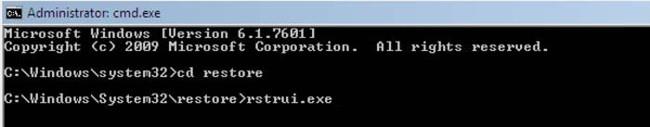

1. Drücken Sie während des Startvorgangs des Computers mehrmals die Taste F8 auf der Tastatur, bis das Menü „Erweiterte Windows-Optionen“ angezeigt wird. Wählen Sie dann „Abgesicherter Modus mit Eingabeaufforderung“ aus der Liste aus und drücken Sie die Eingabetaste .

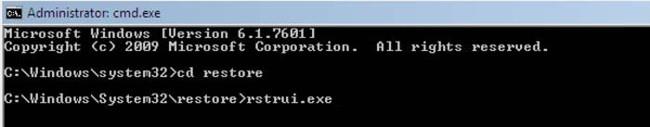

2. Geben Sie in der Eingabeaufforderung die folgende Zeile ein: cd restart und drücken Sie die Eingabetaste .

3. Geben Sie als Nächstes diese Zeile ein: rstrui.exe und drücken Sie die Eingabetaste .

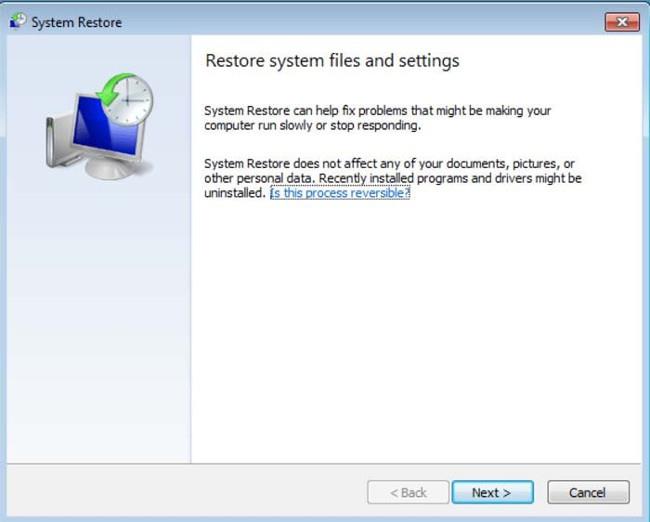

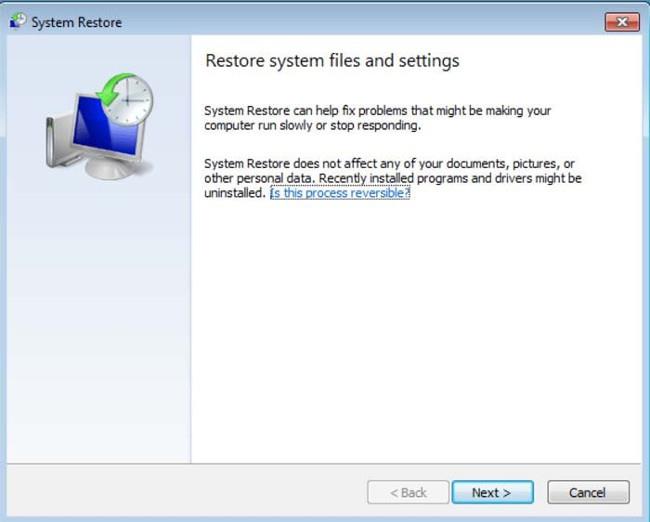

4. Klicken Sie im sich öffnenden Fenster auf „ Weiter “.

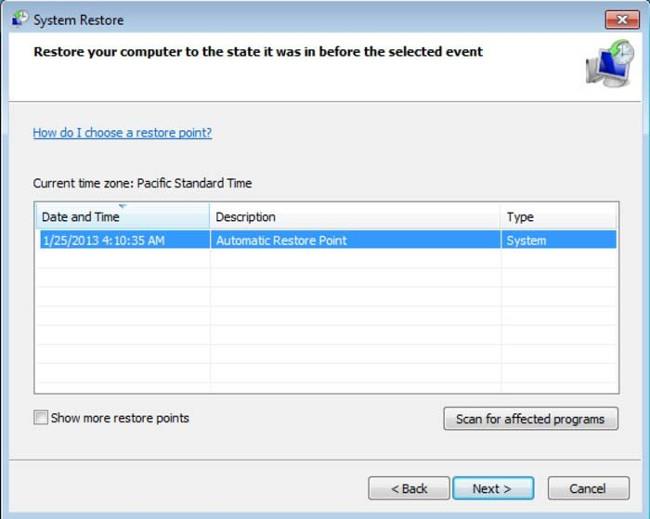

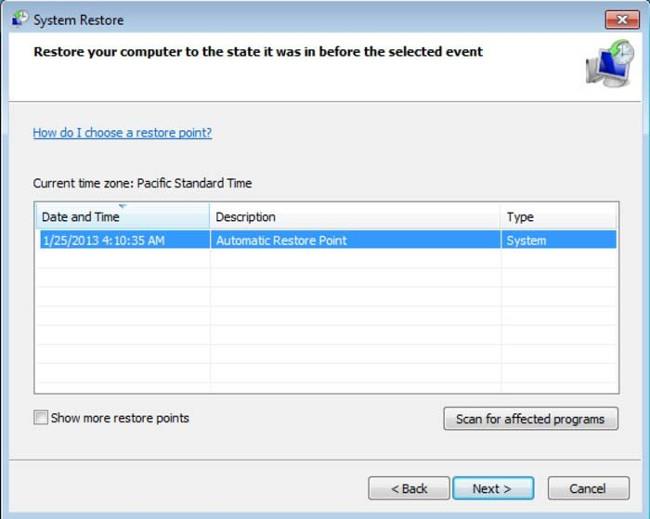

5. Wählen Sie einen der Wiederherstellungspunkte aus und klicken Sie auf „ Weiter “ (stellt Ihr Computersystem auf den Tag zurück, an dem es mit dem Lukitus-Virus infiziert wurde).

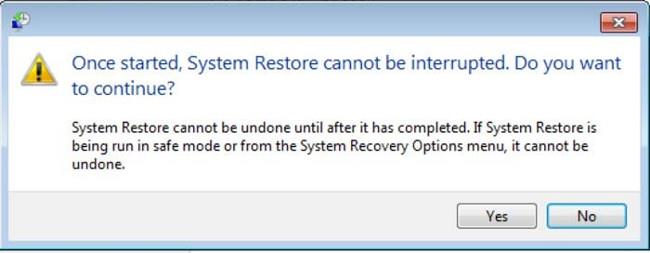

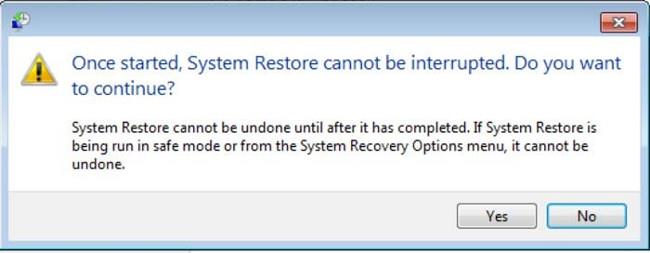

6. Klicken Sie im sich öffnenden Fenster auf „ Ja “.

7. Laden Sie nach der Wiederherstellung Ihres Computers eine Malware-Entfernungssoftware herunter und scannen Sie Ihren Computer, um alle verbleibenden Lukitus-Ransomware-Dateien zu entfernen.

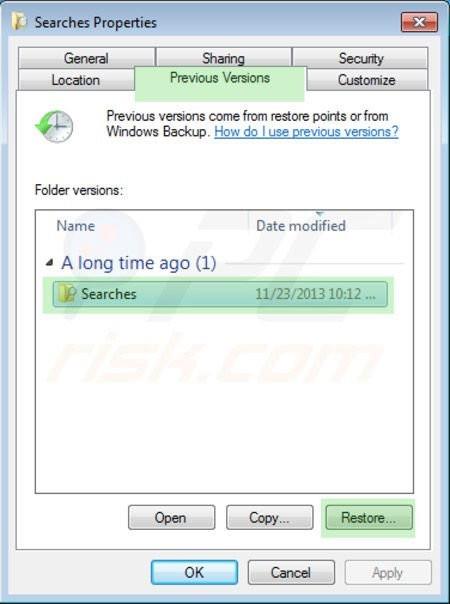

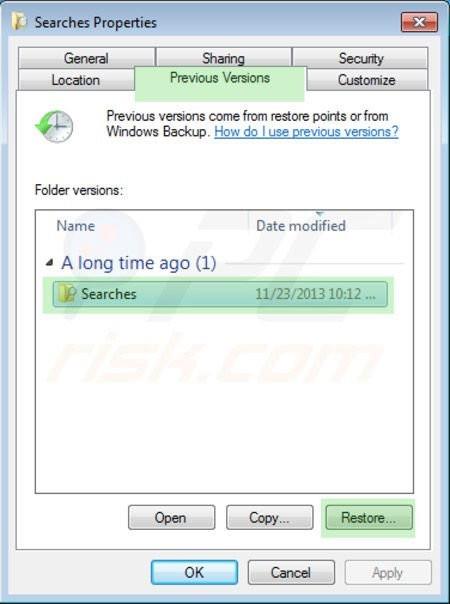

Um mit dieser Ransomware verschlüsselte persönliche Dateien wiederherzustellen, versuchen Sie es mit der Funktion „Vorherige Versionen“ von Windows. Diese Methode ist nur wirksam, wenn die Systemwiederherstellungsfunktion auf einem Betriebssystem aktiviert wurde, das von Schadcode angegriffen wurde. Beachten Sie, dass einige Varianten von Lukitus möglicherweise Schattenkopien von Dateien löschen, sodass diese Methode möglicherweise nicht auf allen Computern funktioniert.

Um eine Datei wiederherzustellen, klicken Sie mit der rechten Maustaste darauf, gehen Sie zu Eigenschaften und wählen Sie die Registerkarte „Vorherige Versionen“ aus . Wenn die entsprechende Datei über einen Wiederherstellungspunkt verfügt, wählen Sie ihn aus und klicken Sie auf die Schaltfläche „ Wiederherstellen “.

Wenn Sie den Computer nicht im abgesicherten Modus mit Netzwerkbetrieb (oder mit der Eingabeaufforderung) starten können, starten Sie den Computer mit einer Notfalldiskette. Einige Ransomware-Varianten werden im abgesicherten Modus mit Netzwerk deaktiviert, was die Entfernung erschwert. Für diesen Schritt benötigen Sie Zugriff auf einen anderen Computer.

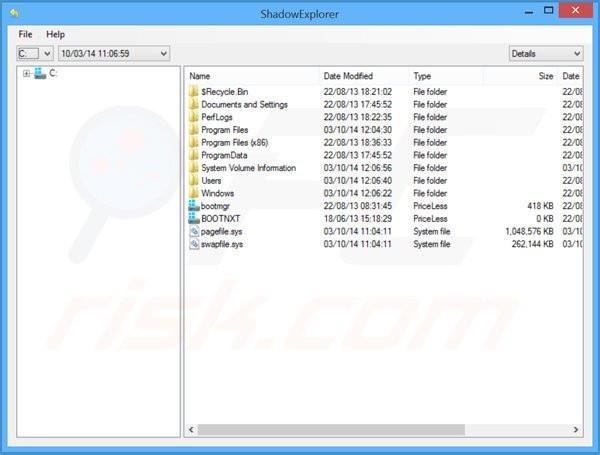

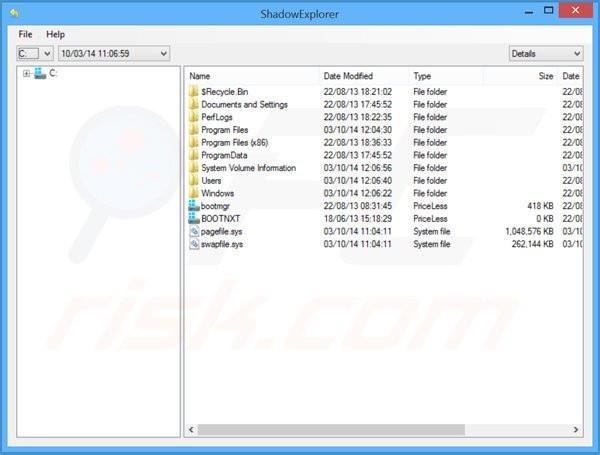

Um die Kontrolle über mit Lukitus verschlüsselte Dateien zurückzugewinnen, können Sie auch versuchen, ein Programm namens Shadow Explorer zu verwenden .

Um Ihren Computer vor dateiverschlüsselnder Ransomware wie dieser zu schützen, verwenden Sie seriöse Antiviren- und Anti-Spyware-Programme. Als zusätzliche Schutzmethode können Sie das Programm HitmanPro.Alert verwenden , das Gruppenrichtlinienobjekte in der Registrierung erstellt, um betrügerische Programme wie Lukitus zu blockieren.

Malwarebytes Anti-Ransomware Beta nutzt fortschrittliche Technologie, die Ransomware-Aktivitäten überwacht und diese sofort stoppt – bevor sie die Dateien des Benutzers erreichen:

Der beste Weg, Schäden durch Ransomware zu vermeiden, besteht darin, regelmäßig aktualisierte Backups zu erstellen.

Andere bekannte Tools zum Entfernen der Lukitus-Ransomware: Plumbytes Anti-Malware und SpyHunter 4 .