Die digitale Revolution hat Verbrauchern die Möglichkeit gegeben, digitale Inhalte auf ihre eigenen neuen und kreativen Arten zu nutzen, hat es den Urheberrechtsinhabern aber auch nahezu unmöglich gemacht, ihre Vermögenswerte zu kontrollieren. Ihre Informationen werden weithin und illegal verbreitet, oder mit anderen Worten, ihre Urheberrechte werden illegal verbreitet ernsthaft verletzt werden. Zu den geistigen Vermögenswerten zählen nicht nur Musik, sondern auch Filme, Videospiele und alle anderen Medien, die digitalisiert und in verschiedenen Formen (hauptsächlich durch Weitergabe) illegal im Internet übertragen werden können.

Was ist DRM?

DRM (Digital Rights Management) – Das Urheberrechtsmanagement für digitale Inhalte ist eine Reihe von Zugriffskontrolltechnologien, um Eigentumsverletzungen an urheberrechtlich geschützten digitalen Inhalten zu begrenzen. Um es einfacher auszudrücken: DRM wurde entwickelt, um zu steuern, was Benutzer mit digitalen Inhalten tun können. In diesem Artikel werden wir untersuchen, was DRM ist, wie Urheberrechtsinhaber dieses Konzept umsetzen und was in Zukunft getan werden muss, um digitale Inhalte besser zu kontrollieren. .

Im Allgemeinen ist die Urheberrechtsverwaltung digitaler Inhalte ein weit gefasster Begriff, der sich auf alle Programme bezieht, die den Zugriff auf urheberrechtlich geschützte Materialien mithilfe technischer Mittel kontrollieren sollen. Im Wesentlichen ersetzt DRM die inhärent passive und ineffektive Urheberrechtskontrolle des Eigentümers digitaler Inhalte und stellt diese digitalen Inhalte unter die Kontrolle eines Computerprogramms. Die Anwendungen und Methoden der Urheberrechtsverwaltung für digitale Inhalte sind endlos. Nachfolgend finden Sie nur einige typische Beispiele für die Urheberrechtsverwaltung für digitale Inhalte als Referenz und um einen allgemeineren Überblick zu erhalten:

- Ein Unternehmen stellt seine Server so ein, dass die Weiterleitung sensibler Mitarbeiter-E-Mails verhindert wird.

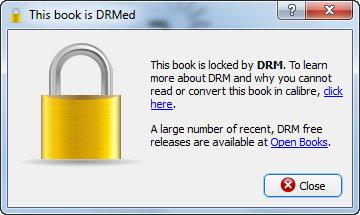

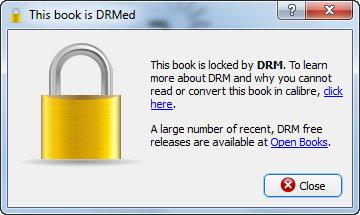

- Der E-Book-Bibliotheksserver schränkt den Zugriff, das Kopieren und das Drucken von Dokumenten durch Benutzer auf der Grundlage von Einschränkungen ein, die vom Urheberrechtsinhaber des Inhalts festgelegt wurden.

- Ein Filmstudio fügt einer DVD Software hinzu, um zu verhindern, dass der Benutzer eine zweite Kopie von der DVD erstellen kann.

- Ein Musiklabel veröffentlicht Titel auf einer Art CD, begleitet von Informationen, die die Ripping-Software verschleiern sollen.

Obwohl es viele Meinungen gibt, dass DRM-Methoden manchmal zu streng sind, insbesondere wenn sie in der Film- und Musikindustrie verwendet werden, sollte die Implementierung eines Urheberrechtsmanagements für digitale Inhalte auch getan werden, um Verbraucher zu zivilisierteren Wegen der Nutzung des Urheberrechts zu führen. Die Verbreitung digitaler Inhalte über das Internet über Filesharing-Netzwerke hat das traditionelle Urheberrecht in der Praxis überflüssig gemacht. Jedes Mal, wenn jemand beispielsweise eine MP3-Datei eines urheberrechtlich geschützten Liedes von einem kostenlosen Filesharing-Netzwerk herunterlädt, anstatt eine CD zu kaufen, erkennen das Musiklabel, das das Urheberrecht besitzt, und der Künstler, der das Lied geschaffen hat, dies nicht an. Sie erhalten das entsprechende Geld Einige Studien gehen davon aus, dass sich die Einnahmeverluste durch den illegalen Vertrieb von DVD-Inhalten in der Filmindustrie auf etwa 5 Millionen US-Dollar pro Jahr belaufen. Milliarden US-Dollar pro Jahr. Die Natur des Informationsaustauschs im Internet macht es unpraktisch, einzelne Verstöße auf diese Weise zu verklagen. Daher versuchen Unternehmen, die Kontrolle über ihre Urheberrechtsverbreitung zurückzugewinnen, indem sie sie illegal machen. Verbraucher dürfen digitale Inhalte nicht unbefugt kopieren oder weitergeben.

Der Punkt ist: Sobald Sie eine DVD gekauft haben, bedeutet das, dass das Produkt Ihnen gehört und Sie das volle Recht haben, eine Kopie davon für Ihren eigenen Gebrauch anzufertigen. . Dies ist der Kern der Fair-Use -Lizenzbestimmung im Urheberrecht, obwohl es einige spezifische Fälle gibt, in denen der Urheberrechtsschutz zugunsten von Inhaltsnutzern verweigert wird, einschließlich des Urheberrechtsschutzes. Kopieren Sie geschütztes Material für den persönlichen Gebrauch und kopieren Sie alle Inhalte im öffentlichen Bereich. Die meisten Urheberrechtsverwaltungsprogramme für digitale Inhalte können nicht alle fairen Anwendungsfälle berücksichtigen , da das Computerprogramm nicht in der Lage ist, subjektive Entscheidungen zu treffen. Bevor wir mit der Diskussion über DRM fortfahren, wollen wir einen Schritt zurücktreten und herausfinden, was ein DRM-Programm aus programmtechnischer Sicht beinhaltet.

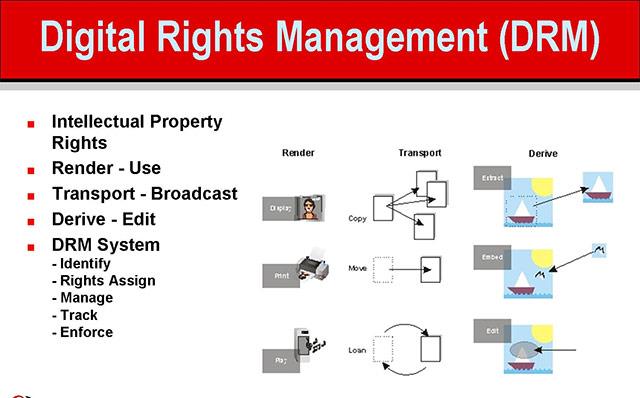

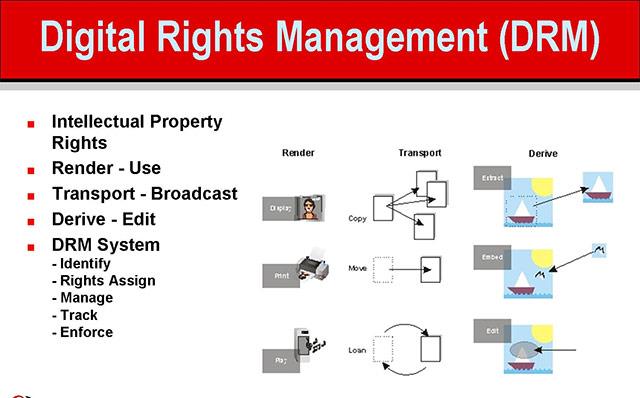

Struktur von DRM

Ein ideales DRM-System sollte Flexibilität, vollständige Transparenz für Benutzer und komplexe Barrieren gewährleisten, um die unbefugte Nutzung des Urheberrechts zu verhindern. DRM-Software der ersten Generation zielte fast ausschließlich darauf ab, Piraterie zu kontrollieren. DRM-Programme der zweiten Generation hingegen konzentrieren sich darauf, Möglichkeiten zu finden, das Anzeigen, Kopieren, Drucken, Ändern und alles andere zu steuern, was ein Benutzer mit digitalen Inhalten tun kann.

Ein Programm zur Verwaltung digitaler Content-Rechte funktioniert auf drei Ebenen:

- Legen Sie das Urheberrecht für einen Inhalt fest.

- Verwalten Sie die Verbreitung solcher urheberrechtlich geschützter Inhalte

- Steuern Sie, was Verbraucher mit diesen Inhalten tun können, sobald sie bereitgestellt wurden.

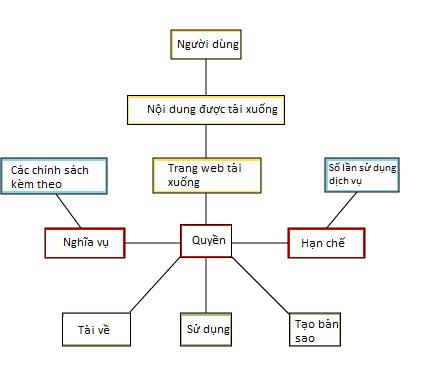

Um diese Kontrollebenen zu erreichen, muss ein DRM-Programm drei Einheiten, einschließlich Benutzer, Inhalte und Nutzungsrechte, sowie die Beziehungen zwischen diesen drei Einheiten effektiv identifizieren und beschreiben.

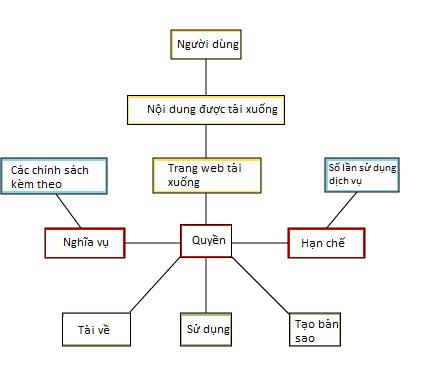

Nehmen wir das Beispiel einer einfachen DRM-Software für eine Website, die das Herunterladen von MP3-Dateien unterstützt. Sie melden sich auf der Website an, auf der Sie sich registriert haben, um einen Song herunterzuladen, den Sie lieben, zum Beispiel den Song „Cat Dust“ des verstorbenen Musikers Trinh Cong Son. Mit Ihrer Abonnementstufe können Sie fünf Songs pro Monat herunterladen. In diesem Fall wären die Entitäten, die DRM verwalten müsste, der Benutzer, Sie und der Inhalt, „Sand“ von Trinh Cong Son. Die Identifizierung von Benutzern und Inhalten ist eine relativ einfache Aufgabe. Da Sie nun Ihre eigene Kunden-ID-Nummer haben und jeder MP3-Datei auf der Website möglicherweise auch eine bestimmte Produktnummer zugeordnet ist, wird der schwierigere Teil darin bestehen, die Rechte zu bestimmen, d. h. die Art und Weise, wie Sie damit umgehen können und was nicht Inhalt. Können Sie die Datei herunterladen? Oder haben Sie das Limit von fünf MP3-Dateien für den Monat heruntergeladen? Können Sie Dateien kopieren oder laden Sie Dateien herunter, die entsprechend verschlüsselt und gesperrt sind? Können Sie einen Abschnitt eines Songs extrahieren, um ihn in Ihrer eigenen Audio-Mixing-Software zu verwenden? Die Nutzung umfasst nicht nur die Rechte und Pflichten, sondern auch alle mit dieser Transaktion verbundenen Pflichten. Beispiel: Muss ich für diesen Download extra bezahlen? Erhalten Sie Anreize für das Herunterladen dieses Liedes?

All dies wird sich auf die Beziehung zwischen Ihnen, dem Song und den damit verbundenen Rechten auswirken.

DRM-Technologie

Um mit dem obigen Beispiel fortzufahren, nehmen wir an, Sie haben für diesen Monat nur drei Dateien heruntergeladen, sodass dieser Download immer noch innerhalb der Grenze von fünf Songs pro Monat liegt, die Ihnen bei Ihrer Anmeldung gewährt wurde, und nehmen wir an, Sie haben eine zusätzliche Werbeaktion erhalten Angebot von 20.000 Rabatt auf die Abonnementgebühr für den nächsten Monat, wenn Sie diesen „Dust“ herunterladen, dann können Sie die Dateien unter fairer Nutzung kopieren . Angenommen, der Urheberrechtsinhaber weigert sich, jemandem das Recht zu gewähren, seine digitalen Inhalte zu extrahieren. Die DRM-Struktur für die heruntergeladene MP3-Datei könnte wie folgt aussehen:

Bitte beachten Sie, dass der Benutzerstatus zwar bei jeder Anmeldung auf der Website gleich bleibt, sich jedoch die Beziehung zwischen Benutzern, Inhalten und Berechtigungen ändern kann. Die Struktur von DRMs muss sich an veränderte Bedingungen anpassen können. Wenn Sie Ihr Abonnement auf eine Stufe upgraden, die unbegrenzte Downloads statt nur fünf Downloads pro Monat ermöglicht, muss sich auch die DRM-Software an dieses neue Verhältnis anpassen. Die DRM-Struktur muss an die Technologie der Site gebunden sein, damit Beziehungen im Handumdrehen angepasst werden können. Dies ist einer der Gründe, warum nahtlose DRM-Einrichtungen schwierig zu implementieren sein werden, da Software zur Verwaltung digitaler Content-Rechte ohne spezifische Standards nicht einfach mit kommerziellen Tools verknüpft werden kann. E-Commerce ist auf der Website verfügbar. Die Kontrolle von Downloads von einer Website ist jedoch immer noch nicht allzu kompliziert; der schwierigere Teil besteht darin, zu kontrollieren, was Benutzer mit digitalen Inhalten tun, wenn diese ihnen gehören. Wie wird die andere Website Ihre Rechte zur Nutzung der gerade heruntergeladenen MP3-Datei durchsetzen? Woher wissen sie, dass Sie keine neuen Kopien dieser MP3-Datei erstellen? Hier kommt DRM ins Spiel. Wenn ein großes Medienunternehmen versucht, das Kopieren elektronischer Dokumente zu verhindern, ist dies nicht schwierig.

Unternehmen wie ContentGuard, Digimarc, InterTrust und Macrovision sind Unternehmen, die sich auf die Bereitstellung automatisierter DRM-Lösungen spezialisiert haben, einschließlich allem, was Sie zum Aufbau Ihrer eigenen DRM-Struktur benötigen, die auf Ihre spezifische Situation zugeschnitten ist.

Mit der umfassenden DRM-Tools-Suite von ContentGuard können Urheberrechtsinhaber beispielsweise Nutzungslizenzen für ihre digitalen Produkte und Dienstleistungen erstellen und durchsetzen, einschließlich aller Arten digitaler Daten, von Filmen bis hin zu heruntergeladener Software. Die RightsExpress-Software nutzt die Rechteausdruckssprache MPEG REL und führt Urheberrechtsinhaber durch den Prozess der Identifizierung eines Inhalts, der Identifizierung von Benutzern und der Festlegung von Nutzungsrechten. Von dort aus können Urheberrechtsinhaber Zugriffsebenen und Verschlüsselungsmodi für jeden spezifischen Inhalt festlegen, eine benutzerdefinierte Schnittstelle erstellen, die es Benutzern ermöglicht, Inhalte basierend auf diesen Einstellungen abzurufen, und ein reales Modell entwickeln. Überprüfen Sie die Benutzeridentität und verfolgen Sie die Benutzernutzung dieser Inhalte .

DRM-Schutzring

Wenn Sie mit dem obigen Beispiel fortfahren, haben Sie noch zweimal Zeit, das Lied „Dust“ herunterzuladen, der Computer versteht das einfach. Der Computer erkennt jedoch nicht, ob Sie es auf Ihren MP3-Player und Laptop kopiert haben oder ob Sie gerade einen neuen Desktop verwendet haben und eine weitere Kopie erstellen müssen.

Viele Unternehmen haben verzweifelte Maßnahmen ergriffen, um die illegale Verbreitung digitaler Inhalte über das Internet einzudämmen und einige Rechte aufzuheben, die Verbraucher mit den von ihnen erworbenen Inhalten ausüben können.

Ein typisches DRM-Verschlüsselungsprogramm stellt normalerweise einen permanent aktiven Verschlüsselungsschlüssel bereit. In diesem Fall müssen die Schlüssel an die Maschinen-ID-Nummer des Benutzers gebunden sein. Der Schlüssel entschlüsselt die Datei nur, wenn auf den Computer zugegriffen wird, auf dem er ursprünglich abgelegt wurde. Andernfalls kann der Benutzer den Schlüssel einfach zusammen mit der verschlüsselten Software an alle ihm bekannten Personen weiterleiten.

Einige Produkte, beispielsweise die durch Macrovision SafeCast oder Microsoft Product Activation geschützten, verwenden webbasierte Lizenzrichtlinien, um die unbefugte Nutzung von Inhalten zu verhindern. Wenn ein Benutzer Software installiert, kontaktiert sein Computer den Server, der dann die Lizenz überprüft und Berechtigungen (Zugriffsschlüssel) zum Installieren und Ausführen des Programms erhält. Wenn der Computer des Benutzers als erster die Erlaubnis zur Installation dieser bestimmten Software anfordert, gibt der Server den entsprechenden Schlüssel zurück. Wenn ein Benutzer Software mit seinem Freund teilt und dieser Freund versucht, die Software zu installieren, verweigert der Server den Zugriff. Bei dieser Art von DRM-Modell müssen Benutzer häufig den Inhaltsanbieter kontaktieren, um die Erlaubnis zur Installation der Software auf einem anderen Computer einzuholen.

Eine weniger verbreitete DRM-Methode ist das digitale Wasserzeichen. Die FCC versucht, ein „Broadcast Flag“ zu fordern, das es einem digitalen Videorecorder ermöglichen würde, zu bestimmen, ob er das Programm aufzeichnen darf oder nicht. Eine Flagge ist ein Codestück, das mit einem digitalen Videosignal gesendet wird. Wenn das Broadcast-Flag ein geschütztes Programm anzeigt, kann der DVR oder DVD-Recorder das Programm nicht aufzeichnen. Dieses DRM-Modell ist eines der komplexeren Schutzmodelle, da es erfordert, dass sowohl das Medium als auch das Gerät das Broadcast-Flag lesen können. Hier kommt das Video Content Protection System (VCPS) von Philips ins Spiel. Die VCPS-Technologie hilft dabei, das FCC-Broadcast-Flag zu lesen und festzustellen, ob das Gerät Programme aufzeichnen kann oder nicht. Eine ungeschützte Disc kann auf jedem DVD-Player abgespielt werden. Wenn die Disc jedoch über ein Broadcast-Flag verfügt, kann sie nur auf einem Player mit integriertem VCPS aufgenommen und abgespielt werden.

Der DRM-Anbieter Macrovision hat bei seinen jüngsten DVD-Schutzprodukten einen interessanten Ansatz verfolgt. Anstatt eine DVD unkopierbar zu machen, nutzt Macrovision RipGuard Fehler in der DVD-Kopiersoftware aus, um das Kopieren selbst zu verhindern. Es handelt sich um einen Codeabschnitt in der Software auf der DVD, dessen Zweck darin besteht, einen anderen Code namens DeCSS zu verwirren. DeCSS ist ein kleines Programm, mit dem Software verschlüsselte DVDs lesen und rippen kann. Die Programmierer von Macrovision untersuchten DeCSS, um dessen Schwachstellen zu entdecken, und entwickelten dann RipGuard, um diese Schwachstellen zu schließen und die Replikation zu deaktivieren. Allerdings haben DVD-Benutzer auch Möglichkeiten gefunden, RipGuard zu „umgehen“, hauptsächlich durch die Verwendung von Ripping-Software, die kein DeCSS verwendet, oder durch Optimierung des Codes in DeCSS-basierten Datenextraktoren. Der Digital Copyright Act von 1998 machte DRM in den Vereinigten Staaten illegal, aber viele Menschen suchen und veröffentlichen immer noch aktiv nach Methoden, um die Sicherheitsbeschränkungen von DRM zu umgehen.

Kontroverse um DRM

Aktuelle DRM-Modelle haben unbeabsichtigt eine konträre Beziehung zwischen Anbietern digitaler Inhalte und Verbrauchern digitaler Inhalte aufgebaut. Im Laufe der Jahre kam es zu einer Reihe von Kontroversen im Zusammenhang mit der DRM-Technologie.

Beispielsweise vertrieb Sony BMG im Jahr 2005 CDs, was zu Rechtsstreitigkeiten und zahlreichen Medienproblemen führte. Das Problem ist auf Konflikte zwischen zwei Softwareprogrammen auf der CD zurückzuführen, nämlich MediaMax von SunnComm und Extended Copy Protection (XCP) von First4Internet. Der Vorfall hat die Frage aufgeworfen, wie weit Urheberrechtsinhaber beim Schutz ihrer Inhalte gehen dürfen.

Die MediaMax-Software befasste sich von Anfang an nicht mit dem Urheberrechtsschutz, sondern verfolgte lediglich Benutzeraktivitäten. Jedes Mal, wenn jemand eine CD auf seinem Computer abspielt, sendet MediaMax eine Nachricht an den SunnComm-Server, über den Sony-BMG herausfinden kann, wer die CD wie oft hört. Und das Problem ist, dass es keine klaren Anzeichen oder Aussagen des Herausgebers über die Aktivitäten von MediaMax gibt, und schlimmer noch, es gibt keine einfache Möglichkeit, diese Software zu entfernen.

Es gibt jedoch noch ein anderes, größeres Problem. Der erweiterte Kopierschutz von First4Internet begrenzt die Anzahl der Kopien, die eine Person von einer CD erstellen kann, auf drei. Erstens läuft es versteckt auf dem Computer des Benutzers, sodass der Benutzer es nicht erkennen kann, und erstellt einen versteckten Bereich (manchmal auch Rootkit genannt) im Windows-Betriebssystem, der möglicherweise ein Risiko darstellt. Sicherheit, wenn Ihr Computer mit einem Virus infiziert ist . Computerviren können sich im erweiterten Kopierschutz unbegrenzt verstecken, ohne entdeckt zu werden. Virenscanprogramme können die Dateien im Rootkit normalerweise nicht angreifen. Darüber hinaus verlangsamt der erweiterte Kopierschutz auch den Berechnungsprozess und stellt automatisch eine Verbindung zum Sony-BMG-Server her, um Kopierschutz-Updates zu installieren. Und es gibt keine einfache Möglichkeit, es zu deinstallieren. Einige Benutzer mussten ihre Festplatten neu formatieren, um die Dateien und negativen Auswirkungen des erweiterten Kopierschutzes zu entfernen. Letztendlich musste Sony Millionen von Discs mit integriertem DRM zurückrufen und erklärte sich bereit, Tools freizugeben, die dabei helfen sollten, versteckte Dateien aufzudecken.

Nach solchen Vorfällen verschwand DRM jedoch nicht für immer, sondern verursachte weiterhin Probleme für Unternehmen und Verbraucher. Beispielsweise war ein Computerspiel namens Spore, das 2008 von Electronic Arts (EA) veröffentlicht wurde, mit einem DRM-System ausgestattet, das viele Spieler als übermäßig aufdringlich empfanden und das schwer zu entfernen war. Schluss, es ist SecuROM. SecuROM hat die Rechte derjenigen, die das Spiel gekauft haben, übermäßig eingeschränkt, so dass Spore beispielsweise nur maximal dreimal installiert werden darf. Wenn Sie nach drei Malen immer noch mehr installieren möchten, muss der Spieler EA kontaktieren und das bereitstellen Unternehmen mit Informationen wie einem Nachweis über den Kauf des Spiels, dem Grund für die Überschreitung der Grenze von 3 Installationen und anderen damit zusammenhängenden Informationen. EA lockerte schließlich die DRM-Beschränkungen des Spiels, sah sich jedoch kurz darauf immer noch einer Reihe von Klagen wegen fairer Nutzung gegenüber.

Apple und seine Kunden waren auch besorgt über das Herunterladen von Filmen von iTunes – dem Download-Dienst des Unternehmens. Apple brachte im Oktober 2008 seine MacBook-Laptop-Modelle auf den Markt, ohne dass es nur wenige Informationen zu den verwendeten DRM-Modellen gab. Tatsächlich sind diese MacBooks mit einem High-Bandwidth Digital Content Protection (HDCP)-System ausgestattet. Da sie sich dieser Technologie nicht bewusst waren, kauften viele Kunden MacBooks und versuchten, von iTunes heruntergeladene Filme auf externen Bildschirmen abzuspielen, konnten sie aber überhaupt nicht ansehen. HDCP blockiert die Wiedergabe von Filmen auf analogen Geräten, um die Aufzeichnung der Inhalte durch Kopieren von Software zu verhindern. Die meisten Kunden, die Inhalte gekauft haben, möchten diese jedoch einfach auf einem größeren Bildschirm ansehen, und HDCP erlaubt ihnen dies nicht.

DRM-Standards

Es gibt keinen gemeinsamen umfassenden Standard für DRM. Derzeit entscheiden sich viele Unternehmen im digitalen Unterhaltungssektor für die Basismethode, bei der Benutzer keine Materialien kopieren, drucken, ändern oder übertragen können. Das größte Problem für DRM-Aktivisten ist die Tatsache, dass die aktuellen DRM-Trends über den Schutz des traditionellen Urheberrechts hinausgehen. Wenn Sie beispielsweise eine DVD abspielen, können Sie bei einigen DRM-Modellen den Trailer nicht überspringen, was nichts mit dem Urheberrechtsschutz zu tun hat. Benachteiligter als Verbraucher sind Bibliotheken und Bildungseinrichtungen, die digitale Inhalte speichern und ausleihen, was unter einer Einschränkung der DRM-Software erheblich leiden könnte. Hoch wird zum Standard. Bibliotheken können keine Software mit einem zeitlich begrenzten Verschlüsselungsschlüssel speichern und keine gerätespezifischen Lizenzen zum Anzeigen von Inhalten über ihr traditionelles Verleihmodell verleihen.

Argumente gegen die Urheberrechtsverwaltung digitaler Inhalte basieren auf Themen wie der Privatsphäre der Nutzer, technologischer Innovation und fairen Nutzungspraktiken. Wie bereits erwähnt, gibt die Fair-Use -Doktrin Verbrauchern nach dem Urheberrecht das Recht, urheberrechtlich geschützte Inhalte, die sie erworben haben, für den eigenen Gebrauch zu kopieren. Zu den weiteren Doktrinen gehören der Erstverkauf , der es einem Käufer von Inhalten ermöglicht, die von ihm erworbenen Inhalte weiterzuverkaufen oder zu zerstören, und die Doktrin der begrenzten Laufzeit , die die Dauer des Urheberrechtseigentums nach einer bestimmten Zeitspanne begrenzt. Wie wir im Fall Sony-BMG gesehen haben, verfolgte das Unternehmen heimlich die Aktivitäten der Verbraucher und versteckte Dateien auf den Computern der Benutzer, was einen Eingriff in die Privatsphäre der Benutzer darstellte. Dabei handelt es sich eher um Ansätze von Spyware-Anwendungen als um ein legitimes Urheberrechtsverwaltungsmodell. DRM-Systeme können sich auch auf technologische Innovationen auswirken, da sie die Nutzung und Formate digitaler Inhalte einschränken. Drittanbieter können keine Produkte entwickeln und keine Hilfsprogramme unterstützen, wenn der Computercode in dieser Software auf unbestimmte Zeit durch DRM geschützt ist, und Verbraucher können ihre eigene Hardware auch nicht legal aktualisieren, wenn sie durch ein DRM-Programm geschützt ist.

Laut Professor Ed Felten von der Princeton University beeinträchtigt DRM nicht nur die freie Entwicklung der Technologie, sondern schränkt auch die Meinungsfreiheit ein. Als Professor Felten 2001 versuchte, einen Artikel über ein fehlerhaftes DRM-System zu veröffentlichen, drohten Produzenten der Musikindustrie, ihn zu verklagen. Einige Unternehmen sagen, seine Forschung werde Menschen dazu ermutigen, DRM-Programme zu umgehen, was in den Vereinigten Staaten illegal ist. Der Digital Millennium Copyright Act von 1998 ( DCMA ) garantiert den Schutz eines DRM-Programms unabhängig davon, ob es sich an die Fair- Use -Doktrin hält. Gruppen, die in vielen Ländern für Verbraucherrechte kämpfen, drängen beim Kongress darauf, einen Teil des DCMA- Gesetzes zu ändern , da laut DCMA der Versuch, DRM zu deaktivieren oder zu umgehen, einen Gesetzesverstoß darstellt. Laut Verbraucherschützern verschafft DCMA Urheberrechtsinhabern einen unfairen Vorteil, indem es keine Beschränkungen für die Art der DRM-Programme vorsieht, die sie verwenden können. Im Wesentlichen fördert DCMA den Wettbewerb und macht es für Verbraucher immer schwieriger, die Inhalte, die sie bereits gekauft haben, problemlos zu genießen.

Angesichts der Tatsache, dass sich der Bereich digitaler Inhalte heute zunehmend konsolidiert, sollten wir uns vielleicht fragen, ob es ein DRM-System gibt, das die Interessen sowohl der Urheberrechtsinhaber als auch der Verbraucher zufriedenstellend befriedigen kann oder nicht. Wenn DRM branchenübergreifend zum Standard wird, wird das Ergebnis das sein, was Experten als „Trusted Computing“ bezeichnen. In diesem Fall gewährleisten DRM-Methoden den Schutz urheberrechtlich geschützter Inhalte in jedem Schritt, von der Erstellung der hochzuladenden Inhalte bis zum Herunterladen und Verwenden dieser Inhalte, während sie sich in der Hand des Benutzers befinden. Der Computer erkennt automatisch, was der Benutzer mit einem Inhalt tun darf, und handelt entsprechend. Mit der Einführung von Standards werden Verbraucher zumindest teilweise profitieren, da DRM-codierte Medien auf allen Arten von Geräten verwendet werden können. Hoffentlich werden Verlage in Zukunft in der Lage sein, den optimalen Weg zu finden, die Interessen der Urheberrechtsinhaber, die sie selbst sind, mit den Interessen der Urheberrechtsnutzer, die Verbraucher sind, in Einklang zu bringen. !