In diesem Artikel erhalten Sie grundlegende Informationen zur Pumas-Malware und erfahren, wie Sie diese Malware vollständig entfernen können. Befolgen Sie die Anweisungen zum Entfernen von Ransomware am Ende des Artikels.

Pumas ist der Name eines Virus, der zum Verschlüsseln Ihrer Dateien erstellt wurde . Nach der Verschlüsselung wird den Dateien am Ende die Erweiterung .pumas angehängt. Insbesondere werden Ihre Dateien sowohl mit AES- als auch mit 1024-Bit-RSA- Verschlüsselungsalgorithmen in Militärqualität gesperrt . Pumas-Malware verschlüsselt Ihre Daten und fordert Sie nach Abschluss zur Zahlung einer Gebühr für die Wiederherstellung dieser Dateien auf. Dies ist eine Form der Ransomware-Installation, die in den letzten Jahren sehr beliebt geworden ist.

Pumas-Ransomware

Grundlegende Informationen zur Pumas-Malware

|

Name

|

.pumas-Dateien-Virus

|

|

Spezies

|

Spyware, Ransomware, Ransomware , Kryptovirus.

|

|

Allgemeine Beschreibung

|

Diese Ransomware verschlüsselt Dateien auf Ihrem Computer und verlangt ein Lösegeld, um die verschlüsselten Dateien wiederherzustellen.

|

|

Symptom

|

Diese Ransomware verschlüsselt Ihre Dateien mit Hilfe von zwei Verschlüsselungsalgorithmen, AES und RSA. Allen verschlüsselten Dateien wird die Erweiterung .pumas zur Dateierweiterung hinzugefügt.

|

|

Verbreitungsmethode

|

Spam-E-Mails, E-Mail-Anhänge.

|

|

Erkennungstool

|

Kostenpflichtige Sicherheitssoftware .

|

Pumas Spyware-Verbreitungsmethode

Diese Pumas-Spyware kann sich auf viele verschiedene Arten über das Internet verbreiten, hauptsächlich jedoch über E-Mail-Tools. Wenn Sie versehentlich Dateien ausführen, die Pumas-Spyware enthalten, wird Ihr Computersystem vollständig infiziert.

Darüber hinaus kann Pumas-Malware auch über soziale Medien ( soziale Netzwerke ) und verschiedene Filesharing-Dienste verbreitet werden. Kostenlose Software auf inoffiziellen Websites ist ebenfalls ein nützliches Werkzeug zur Verbreitung von Schadcode, einschließlich Pumas. Falls Sie eine Datei auf Ihren Computer heruntergeladen haben, öffnen Sie diese nicht sofort. Sie sollten sie zunächst mit einem Sicherheitstool scannen und ihre Größe und Signatur überprüfen, um festzustellen, ob etwas Ungewöhnliches vorliegt. Bitte lesen Sie unseren Artikel „ So erkennen Sie einen mit einem Virus infizierten Computer anhand der 10 charakteristischen Anzeichen “, um die notwendigen Informationen für diese Situation zu erhalten.

Detaillierte Informationen zur Pumas-Spyware

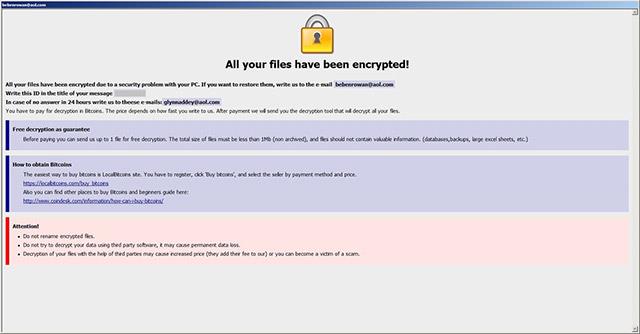

Wie bereits erwähnt, handelt es sich bei Pumas um einen Virus, der Dateien verschlüsselt und auf Ihrem Computerbildschirm ein Fenster mit Anweisungen zum Überweisen von Geld an den Hacker anzeigt. Kurz gesagt, die Erpresser wollen, dass Sie ein Lösegeld für die Wiederherstellung verschlüsselter Dateien zahlen.

Noch gefährlicher ist, dass Pumas-Malware Einträge in der Windows-Registrierung erstellen kann , um das System dauerhafter und stärker zu „parasitieren“ und verschiedene Prozesse in der Windows-Umgebung starten oder blockieren kann.

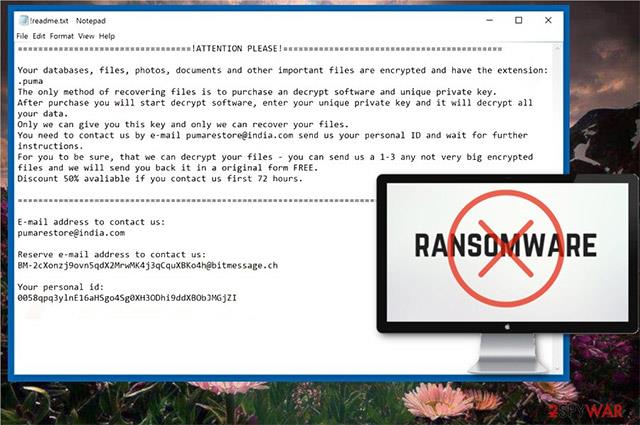

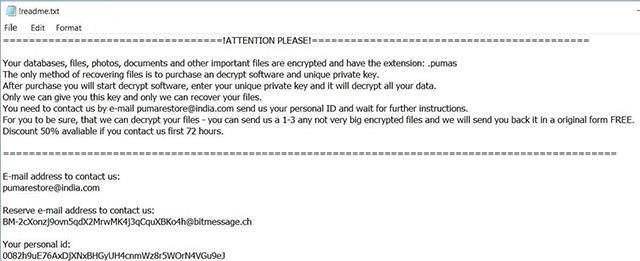

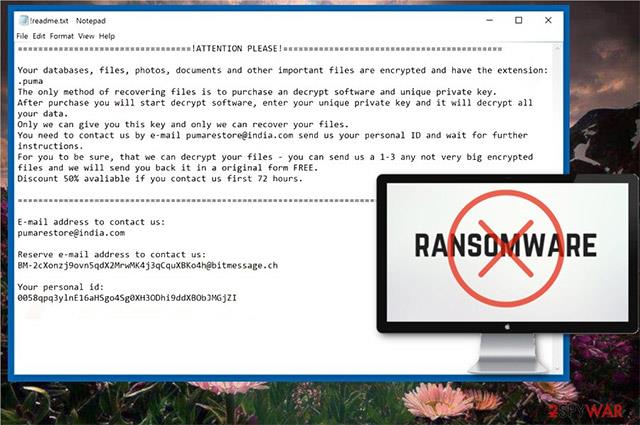

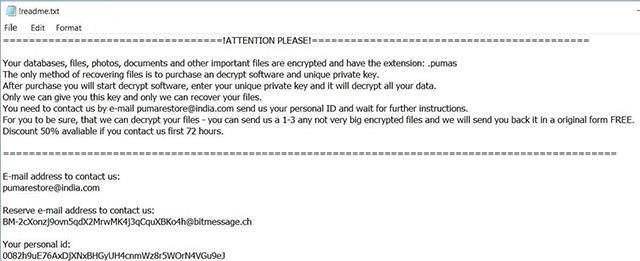

Nach der Verschlüsselung platzieren Pumas-Virendateien eine Lösegeldforderung in einer Datei namens „! Readme.txt“. Den Inhalt der Lösegeldforderung können Sie dem folgenden Screenshot entnehmen:

Im Einzelnen lautet der Inhalt dieser Mitteilung wie folgt:

Ihre Datenbanken, Dateien, Bilder, Dokumente und andere wichtige Dateien sind verschlüsselt und haben die Erweiterung: .pumas. Die einzige Möglichkeit, Dateien wiederherzustellen, besteht darin, Entschlüsselungssoftware und einzigartige private Schlüssel zu erwerben.

Nachdem Sie die Entschlüsselungssoftware und die privaten Schlüssel gekauft haben, können Sie die Software selbst entschlüsseln, indem Sie den soeben erworbenen einzigartigen privaten Schlüssel eingeben, der Ihnen dabei hilft, alle Ihre Daten zu entschlüsseln.

Nur wir können Ihnen diesen Schlüssel zur Verfügung stellen und nur wir können Ihre Dateien wiederherstellen.

Bei Bedarf können Sie uns per E-Mail an [email protected] kontaktieren, uns Ihren persönlichen Ausweis senden und auf weitere Anweisungen warten.

Wenn Sie immer noch nicht glauben, dass wir Ihre Dateien entschlüsseln können, können Sie uns 1 bis 3 beliebige verschlüsselte Dateien senden (die Größe darf nicht zu groß sein) und wir senden sie Ihnen zurück. Sie erhalten die Dateien genau wie das Original, völlig KOSTENLOS .

50 % Rabatt, wenn Sie uns innerhalb von 72 Stunden nach der Verschlüsselung Ihrer Dateien kontaktieren.

E-Mail-Adresse für Ihre Kontaktaufnahme:

[email protected]

Zweite E-Mail-Adresse für Ihre Kontaktaufnahme:

[email protected]

Ihre persönliche ID:

0082h9uE76AxDjXNxBHGyUH4cnmWz8r5WOrN4VGu9eJ

Wie Sie sehen, lauten die E-Mail-Adressen der Erpresser:

[email protected]

[email protected]

Kurz gesagt, in den Spyware-Notizen von Pumas heißt es, dass Ihre Dateien verschlüsselt sind. Um Ihre Dateien wiederherzustellen, müssen Sie ein Lösegeld zahlen. Tatsächlich ist die allgemeine Psychologie der meisten Menschen in diesem Fall Verwirrung und die Bereitschaft, das Lösegeld zu zahlen, insbesondere wenn die verschlüsselten Dateien wichtige Daten enthalten. Doch egal wie schlimm die Situation ist, denken Sie daran, dass Sie KEIN Lösegeld zahlen sollten. Was tun Sie, um sicherzustellen, dass Ihre Dateien nach Zahlung des Lösegelds wiederhergestellt werden, wenn es sich bei den Personen, die diese Situation verursachen, um professionelle Betrüger handelt? Darüber hinaus hilft die Geldspende an Cyberkriminelle nur dabei, mehr Malware zu entwickeln oder weiterhin andere kriminelle Handlungen zu begehen.

Dateiverschlüsselungsprozess der Pumas-Malware

Bisher wissen wir über den Verschlüsselungsprozess der Pumas-Ransomware-Software, dass jede Datei nach erfolgreicher Verschlüsselung die Erweiterung .pumas hat.

Die zum Sperren der Dateien verwendeten Verschlüsselungsalgorithmen sind AES und RSA 1024 Bit.

Nachfolgend finden Sie eine Liste der Dateitypen, auf die Pumas häufig abzielt. Diese Liste wird aktualisiert, sobald neue Berichte zu diesem Problem verfügbar sind:

- Audiodatei

- Videodateien

- Ordner

- Bilddatei

- Sicherungskopie

- Die Datei enthält Anmelde-, Bank- und Finanzinformationen ...

Mit dem folgenden Befehl kann der Pumas-Kryptovirus so eingestellt werden, dass er alle Volume Shadow-Kopien vom Windows-Betriebssystem löscht:

→vssadmin.exe lösche Schatten /all /Quiet

Wenn der obige Befehl ausgeführt wird, wird der Verschlüsselungsprozess effizienter durchgeführt. Das liegt daran, dass dieser Befehl Ihre Datenwiederherstellungsmethoden eliminiert. Wenn Ihr Computer mit dieser Ransomware infiziert ist und Ihre Dateien gesperrt sind, lesen Sie weiter, um zu erfahren, wie Sie den Normalzustand Ihrer Dateien wiederherstellen können.

So entfernen Sie den Pumas-Ransomware-Virus und stellen .pumas-Dateien wieder her

Wenn Ihr Computer leider mit dem Pumas-Ransomware-Virus infiziert ist, sollten Sie über Erfahrung im Entfernen von Malware verfügen. Kurz gesagt: Sie sollten diese Software so schnell wie möglich entfernen, bevor sie die Chance hat, stärker zu werden und andere Computer zu infizieren.

Genaue Anweisungen finden Sie im Artikel „ Vollständiges Entfernen schädlicher Software (Malware) auf Windows 10-Computern “.

Oben finden Sie die Informationen, die Sie über die Spionagesoftware von Puma wissen müssen. Viel Glück beim Aufbau eines starken Sicherheitssystems!

Mehr sehen