Mehrschichtige Sicherheit ist ein weithin anerkanntes Prinzip der Computer- und Netzwerksicherheit. Die Grundvoraussetzung dieses Prinzips besteht darin, dass mehrere Verteidigungsebenen erforderlich sind, um Ressourcen und Daten vor einer Vielzahl von Angriffen und Bedrohungen zu schützen. Es ist nicht nur unmöglich, dass ein Produkt oder eine Technologie jede mögliche Bedrohung abwehren kann, sondern mehrere Verteidigungslinien ermöglichen es einem Produkt auch, Eindringlinge zu „fangen“, die bestehende Bedrohungen umgangen haben. Außenverteidigung.

Viele Anwendungen und Geräte können für unterschiedliche Sicherheitsebenen verwendet werden, z. B. Antivirensoftware , Firewalls, IDS (Intrusion Detection Systems ) usw. Jeder Typ hat seine eigene Funktion. Leicht unterschiedliche Fähigkeiten und sind in der Lage, das System vor einer Vielzahl von Bedrohungen zu schützen verschiedene Angriffe.

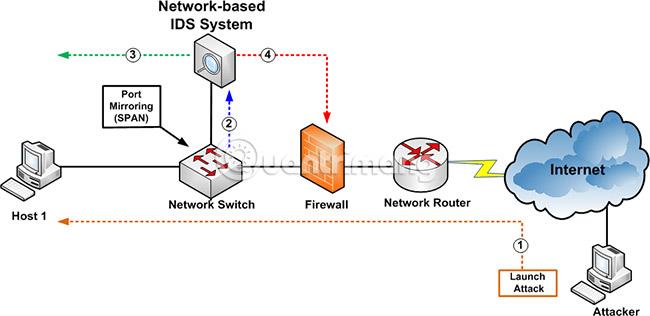

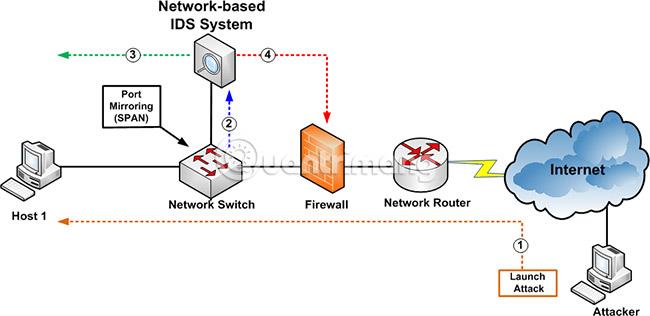

Eine der neueren Technologien ist IPS (Intrusion Prevention System). IPS ist wie die Kombination eines IDS mit einer Firewall . Ein typisches IDS protokolliert oder warnt Benutzer vor verdächtigem Datenverkehr, aber wie reagiert wird, liegt beim Benutzer. IPS verfügt über Richtlinien und Regeln zum Vergleichen des Netzwerkverkehrs. Wenn Datenverkehr gegen diese Richtlinien und Regeln verstößt, kann das IPS so konfiguriert werden, dass es reagiert, anstatt den Benutzer nur zu warnen. Typische Reaktionen könnten darin bestehen, den gesamten Datenverkehr von der Quell -IP-Adresse oder den eingehenden Datenverkehr an diesem Port zu blockieren, um den Computer oder das Netzwerk proaktiv zu schützen.

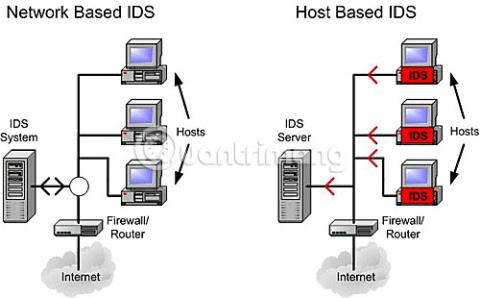

Es gibt netzwerkbasierte Intrusion Prevention-Systeme (NIPS) und hostbasierte Intrusion Prevention-Systeme (HIPS). Obwohl die Bereitstellung von HIPS möglicherweise teurer ist – insbesondere in großen Unternehmensumgebungen – wird nach Möglichkeit serverbasierte Sicherheit empfohlen.

Hostbasierte Intrusion Prevention-Lösung (HIPS) für Netzwerke

- Verlassen Sie sich nicht auf Signaturen : Signaturen oder charakteristische Merkmale bekannter Bedrohungen sind eines der wichtigsten Mittel, die von Antiviren- und Intrusion Detection (IDS)-Software verwendet werden. Signaturen können erst entwickelt werden, wenn tatsächlich eine Bedrohung besteht und der Benutzer wahrscheinlich angegriffen wird, bevor die Signatur erstellt wird. Eine hostbasierte Intrusion-Prevention-Lösung sollte signaturbasierte Erkennung mit Anomalieerkennung kombinieren, um eine Basislinie „normaler“ Netzwerkaktivität zu erstellen und dann auf auftretenden Datenverkehr zu reagieren. Sieht ungewöhnlich aus. Wenn ein Computer beispielsweise nie FTP verwendet und plötzlich eine Bedrohung versucht, eine FTP-Verbindung vom Computer aus herzustellen, erkennt HIPS dies als ungewöhnliche Aktivität.

- Arbeiten mit der Konfiguration : Einige HIPS-Lösungen können hinsichtlich der Programme oder Prozesse, die sie überwachen und schützen können, eingeschränkt sein. Sie sollten versuchen, ein HIPS zu finden, das sowohl kommerziell erhältliche Pakete als auch alle verwendeten internen kundenspezifischen Anwendungen verarbeiten kann. Wenn Sie keine benutzerdefinierten Anwendungen verwenden oder dies nicht für ein wichtiges Problem für Ihre Umgebung halten, stellen Sie zumindest sicher, dass Ihre HIPS-Lösung laufende Programme und Prozesse schützt.

- Ermöglicht die Erstellung von Richtlinien : Die meisten HIPS-Lösungen verfügen über einen ziemlich vollständigen Satz von Richtlinien, und Anbieter bieten häufig Aktualisierungen an oder veröffentlichen neue Richtlinien, um spezifische Reaktionen auf Bedrohungen, neue Bedrohungen oder Angriffe bereitzustellen. Es ist jedoch wichtig, dass Sie die Möglichkeit haben, Ihre eigene Richtlinie zu erstellen, falls es eine einzigartige Bedrohung gibt, die der Anbieter nicht erklärt, oder wenn eine neue Bedrohung auftritt und Sie eine Richtlinie benötigen. Richtlinie zum Schutz Ihres Systems vor dem Anbieter hat Zeit, ein Update zu veröffentlichen. Sie müssen sicherstellen, dass das von Ihnen verwendete Produkt nicht nur die Erstellung von Richtlinien ermöglicht, sondern dass die Richtlinienerstellung auch leicht zu verstehen ist und keine wochenlangen Schulungen oder Programmierkenntnisse von Experten erfordert.

- Bietet zentralisierte Berichterstellung und Verwaltung : Wenn es um serverbasierten Schutz für einzelne Server oder Workstations geht, sind HIPS- und NIPS-Lösungen relativ teuer und für einen einzelnen Benutzer unerreichbar. Selbst wenn es um HIPS geht, lohnt es sich wahrscheinlich, es unter dem Gesichtspunkt der Bereitstellung von HIPS auf Hunderten von Desktops und Servern in einem Netzwerk zu betrachten. Während es großartig ist, auf der Ebene einzelner Desktops geschützt zu sein, ist die Verwaltung Hunderter einzelner Systeme oder der Versuch, aggregierte Berichte zu erstellen, ohne die Fähigkeit zur Verwaltung und gezielten Berichterstattung nahezu unmöglich. Stellen Sie bei der Auswahl eines Produkts sicher, dass es über eine zentralisierte Berichterstellung und Verwaltung verfügt, damit Sie neue Richtlinien auf allen Computern bereitstellen oder Berichte von allen Computern an einem Ort erstellen können.

Andere Dinge, die Sie beachten sollten

Es gibt noch ein paar andere Dinge, die Sie beachten müssen. Erstens sind HIPS und NIPS keine einfache Lösung für ein komplexes Problem wie die Sicherheit. Sie können eine großartige Ergänzung zu einem soliden mehrschichtigen Verteidigungssystem, einschließlich Firewalls und Antivirenanwendungen, sein, können jedoch bestehende Technologien nicht ersetzen.

Zweitens kann die Implementierung einer HIPS-Lösung zunächst etwas schwierig sein. Die Konfiguration der anomaliebasierten Erkennung erfordert häufig viel „Hilfe“, damit die Anwendung versteht, was „normaler“ und was anomaler Datenverkehr ist. Beim Einrichten einer Baseline, die den „normalen“ Datenverkehr für das System definiert, können einige Probleme auftreten.

Letztendlich entscheiden sich Unternehmen oft für den Kauf eines Produkts aufgrund dessen, was es für sie leisten kann. In der Praxis wird dies anhand des Return On Investment oder ROI (Return on Investment) gemessen. Das heißt, wenn Sie einen Geldbetrag in ein neues Produkt oder eine neue Technologie investieren, wie lange dauert es, bis sich dieses Produkt oder diese Technologie von selbst amortisiert?

Leider sind Computer- und Netzwerksicherheitsprodukte oft nicht dasselbe. Wenn das Sicherheitsprodukt oder die Sicherheitstechnologie wie vorgesehen funktioniert, ist das Netzwerk sicher, aber es gibt keinen „Gewinn“, an dem sich der ROI messen lässt. Man muss die Kehrseite betrachten und bedenken, wie viel das Unternehmen verlieren könnte, wenn dieses Produkt oder diese Technologie nicht eingeführt wird. Wie viel Geld wird benötigt, um Server neu aufzubauen, Daten wiederherzustellen, Zeit und Ressourcen für das „Aufräumen“ des technischen Personals nach einem Angriff usw.? Ohne den Einsatz dieses Sicherheitsprodukts ist es wahrscheinlich, dass das Unternehmen viel mehr Geld verliert, als die Kosten für den Kauf des Produkts oder der Technologie betragen.