In vielen früheren Artikeln haben wir erwähnt, dass es äußerst wichtig ist, online anonym zu bleiben. Jedes Jahr werden private Informationen preisgegeben, wodurch Online-Sicherheit immer wichtiger wird. Das ist auch der Grund, warum wir virtuelle IP-Adressen verwenden sollten. Im Folgenden erfahren Sie mehr über Methoden zur Erstellung gefälschter IPs!

Methode 1 – VPN verwenden

VPN ist ein virtuelles privates Netzwerk, dessen Verwendung jedoch viel einfacher ist, als der Name vermuten lässt. Im Wesentlichen können Sie Ihren Computer oder Ihr Gerät mit dem Netzwerk einer anderen Person verbinden und dann über deren Netzwerk im Internet surfen. Wenn Sie eine Verbindung zu einem VPN herstellen, verbergen Sie Ihre IP-Adresse mit einer der anderen IP-Adressen in diesem Netzwerk. Um den größtmöglichen Datenschutz zu erreichen, empfehlen wir jedoch die Nutzung der kostenpflichtigen Version des VPN-Dienstes, um absolute Sicherheit zu gewährleisten.

Beginnen Sie mit VPN

Es gibt viele VPN-Dienste, aber Sie sollten ExpressVPN und NordVPN in Betracht ziehen, da beide großartige Optionen sind. Für welchen Dienst Sie sich auch entscheiden, Sie müssen lediglich die Anwendung herunterladen, ausführen und bei Bedarf eine Verbindung zum VPN herstellen. Diese Vorgänge sind wirklich sehr einfach.

VPN ist ein nützlicher und sehr zuverlässiger Dienst.

Methode 2 – Web-Proxy verwenden

Web-Proxys funktionieren ähnlich wie VPNs: Sie stellen eine Verbindung zu einem Proxy-Server her, dann läuft Ihr gesamter Web-Verkehr über den Proxy-Server. Dadurch wird Ihre IP-Adresse hinter der IP-Adresse dieses Servers verborgen.

So richten Sie einen Web-Proxy ein

Finden Sie einen kostenlosen Web-Proxy-Dienst zur Verwendung auf einer Website wie PremProxy oder Proxy List.

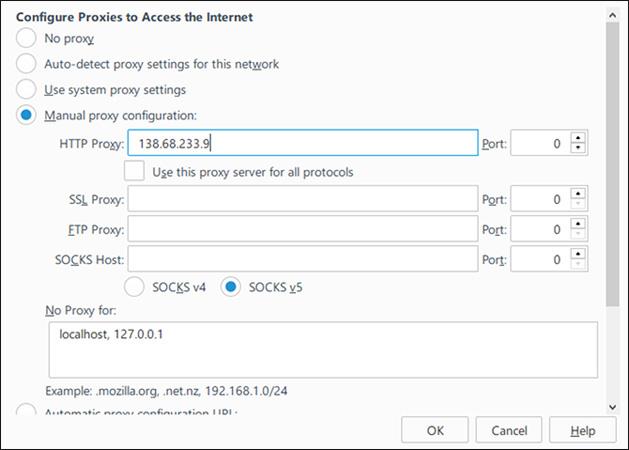

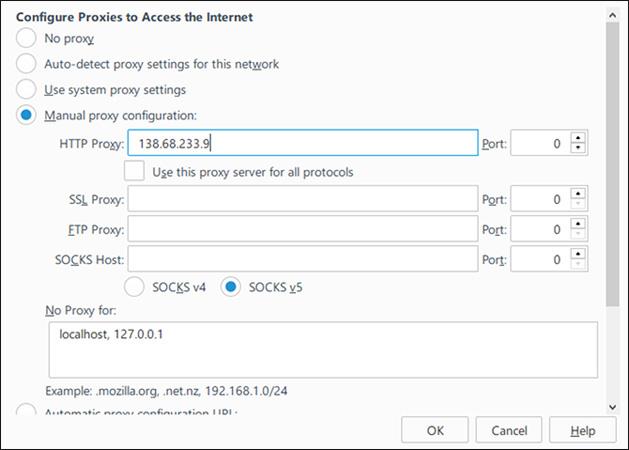

Im Firefox

- Wählen Sie im Hauptmenü Optionen.

- Navigieren Sie zur Registerkarte „Erweitert“ und dann zum Abschnitt „Netzwerk“.

- Klicken Sie unter Verbindung auf Einstellungen.

- Wählen Sie „Manuelle Proxy-Konfiguration“ aus und geben Sie dann die Proxy-Port-Adresse in das Feld „HTTP-Proxy“ ein.

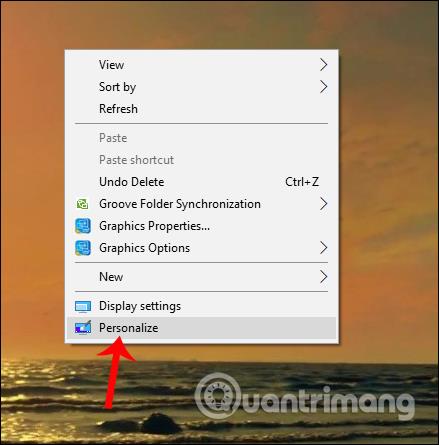

Im Edge-Browser

- Wählen Sie im Hauptmenü Einstellungen.

- Scrollen Sie nach unten und klicken Sie auf Erweiterte Einstellungen anzeigen .

- Scrollen Sie weiter nach unten und klicken Sie auf Proxy-Einstellungen öffnen .

- Aktivieren Sie unter „Manuelle Proxy-Einrichtung“ die Option „ Proxy-Server verwenden“ und geben Sie dann die Proxy-Adresse und den Port in das Feld „Adresse“ ein.

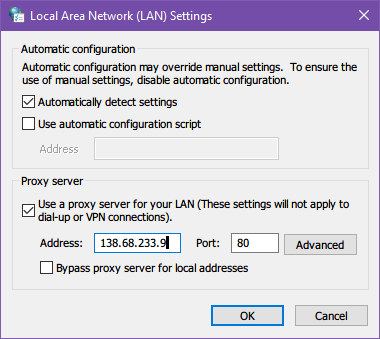

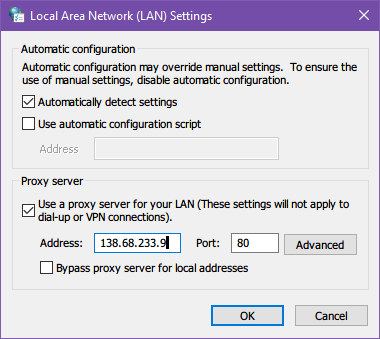

In den Browsern Chrome, Opera und Vivaldi

- Klicken Sie im Abschnitt „Netzwerk“ auf „Proxy-Einstellungen ändern“ .

- Klicken Sie auf der Registerkarte Verbindung auf LAN-Einstellungen .

- Aktivieren Sie „Proxyserver für Ihr LAN verwenden“ und geben Sie dann unter „Adresse“ die Proxy-Adresse und den Port ein.

Chrome, Opera, Vivaldi und andere Chromium-basierte Browser verfügen nicht über eine im Browser integrierte Proxy-Funktion, sondern verwenden systemweite Proxy-Einstellungen.

Methode 3 – Öffentliches WLAN nutzen

Anstatt Ihren Datenverkehr über das Netzwerk einer anderen Person zu leiten, können Sie sich auch direkt mit deren Netzwerk verbinden – und der einfachste Weg ist die Nutzung von öffentlichem WLAN.

Wenn Sie öffentliches WLAN nutzen, besteht keine Möglichkeit, dass jemand Sie verfolgen kann. An Orten wie Starbucks-Cafés oder Flughäfen werden Ihre Aktivitäten von Dutzenden anderer Benutzer verdeckt.

Die Nutzung öffentlicher WLANs birgt jedoch manchmal Risiken. Standardmäßig sind die meisten öffentlichen WLAN-Hotspots nicht verschlüsselt, sodass Ihr Gerät dem Risiko einer Infektion mit Malware ausgesetzt ist. Außerdem können Hacker Ihre Identität im öffentlichen WLAN stehlen. Selbst wenn Sie also Ihre IP-Adresse verbergen, sind Sie dennoch anderen Sicherheits- und Datenschutzrisiken ausgesetzt.

Die meisten von uns neigen dazu, zu viele Informationen online zu teilen. Wenn Sie sich wirklich Sorgen um die Sicherheit machen, ändern Sie diese schlechten Gewohnheiten und beachten Sie die oben genannten Tipps zur Online-Sicherheit.