Gibt es Computer in Ihrem lokalen Netzwerk, die externen Zugriff benötigen? Die Verwendung eines Bastion-Hosts als „Gatekeeper“ für Ihr Netzwerk kann eine gute Lösung sein.

Was ist Bastion Host ?

Bastion bedeutet wörtlich übersetzt „befestigter Ort“. In der Computersprache handelt es sich um eine Maschine in einem Netzwerk, die als Gatekeeper für ein- und ausgehende Verbindungen fungieren kann.

Wikipedia-Definition: Ein Bastion Host ist ein Spezialcomputer im Netzwerk, der speziell dafür konzipiert und konfiguriert ist, Angriffen standzuhalten. Ein Bastionserver hostet normalerweise nur eine einzige Anwendung, beispielsweise einen Proxyserver . Andere Dienste werden entfernt oder eingeschränkt, um Bedrohungen für den Computer zu minimieren. Der Grund dafür, dass der Bastion-Host fest verdrahtet ist, liegt in seinem besonderen Standort und Zweck, der sich normalerweise außerhalb der Firewall oder in der DMZ (einem neutralen Netzwerkbereich zwischen dem internen Netzwerk und dem Internet) befindet und oft den Zugriff von nicht vertrauenswürdigen Netzwerken beinhaltet Computers.

Sie können den Bastion Host als einzigen Computer einrichten, der Verbindungen aus dem Internet akzeptiert. Anschließend richten Sie wiederum alle anderen Maschinen im Netzwerk so ein, dass sie nur eingehende Verbindungen von diesem Bastion-Host empfangen.

Der Vorteil dieses Setups ist die Sicherheit. Bastion-Hosts können eine sehr strenge Sicherheit bieten. Es wird die erste Sicherheitslinie gegen Eindringlinge sein und sicherstellen, dass die verbleibenden Computer geschützt sind. Darüber hinaus erleichtert es auch die Netzwerkeinrichtung. Anstatt Ports am Router weiterzuleiten , müssen Sie lediglich einen Port an den Bation-Host weiterleiten. Von dort aus können Sie zu anderen Computern verzweigen, die auf das private Netzwerk zugreifen müssen. Einzelheiten zum Problem werden im nächsten Abschnitt erwähnt.

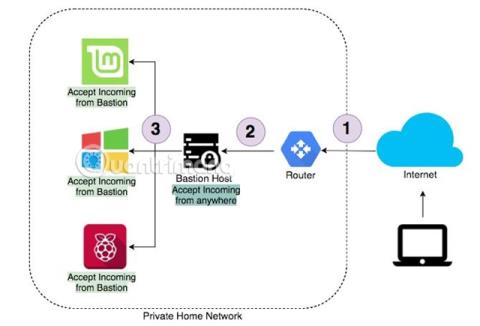

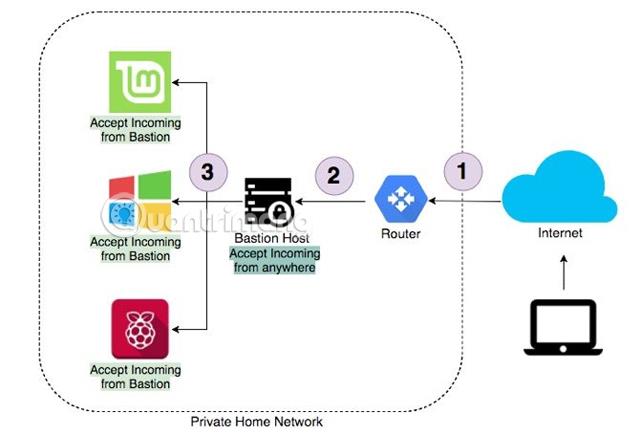

Netzwerk-Setup-Diagramm

Dies ist ein Beispiel für ein typisches Netzwerk-Setup. Wenn Sie von außen auf Ihr Heimnetzwerk zugreifen müssen, können Sie dies über das Internet tun. Der Router leitet diese Verbindung an den Bastion-Host weiter. Sobald Sie mit dem Bastion-Host verbunden sind, können Sie auf jeden anderen Computer im Netzwerk zugreifen. Ebenso wird es keinen direkten Zugriff aus dem Internet auf andere Maschinen als den Bastion-Host geben.

1. Dynamisches Domain Name System ( Dynamic DNS )

Sicherlich fragen sich viele, wie man zu Hause über das Internet auf den Router zugreifen kann. Die meisten Internetdienstanbieter (ISPs) weisen Benutzern eine temporäre IP-Adresse zu, die sich regelmäßig ändert. Internetanbieter verlangen oft einen Aufpreis für eine statische IP-Adresse . Die gute Nachricht ist, dass heutige Router oft über ein dynamisches Domain-Name-System in den Einstellungen verfügen.

Das dynamische Domain-Name-System aktualisiert Hostnamen in bestimmten Abständen mit neuen IP-Adressen und stellt so sicher, dass Benutzer jederzeit auf ihr Heimnetzwerk zugreifen können. Es gibt viele Anbieter mit dem oben genannten Service wie Noip.com, das sogar eine kostenlose Stufe anbietet. Beachten Sie, dass im kostenlosen Kontingent alle 30 Tage eine Bestätigung des Servernamens erforderlich ist.

Sobald Sie angemeldet sind, erstellen Sie einfach einen Servernamen, der eindeutig sein muss. Wenn Sie einen Netgear-Router besitzen, bietet dieser einen kostenlosen dynamischen DNS- Dienst und erfordert keine monatliche Bestätigung.

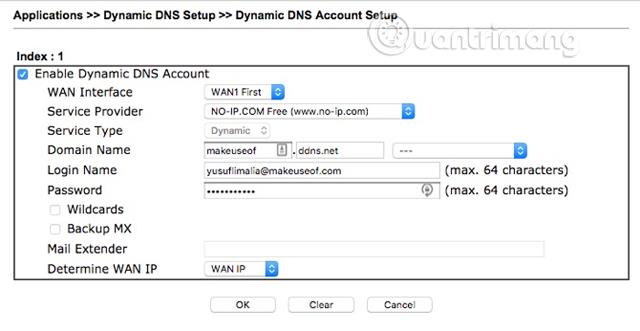

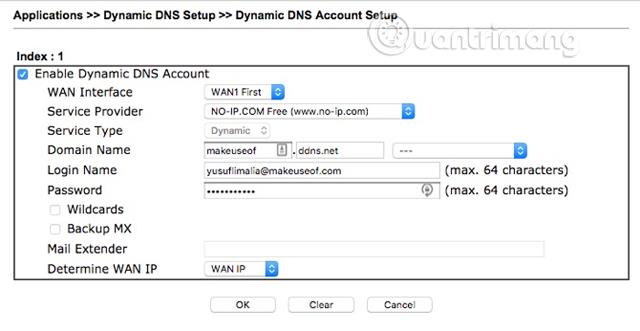

Melden Sie sich nun bei Ihrem Router an und suchen Sie nach dynamischen DNS-Einstellungen. Verschiedene Router haben unterschiedliche Einstellungen. Informationen zur Einrichtung finden Sie im Benutzerhandbuch des Routers. Normalerweise müssen Sie in den folgenden vier Einstellungen Informationen eingeben:

- Anbieter

- Domänenname (soeben erstellter Servername)

- Benutzername (E-Mail-Adresse, die zum Erstellen von dynamischem DNS verwendet wird)

- Passwort

Wenn Ihr Router nicht über dynamische DNS-Einstellungen verfügt, stellt No-IP Software zur Verfügung, die auf Ihrem Computer installiert werden kann. Beachten Sie, dass der Computer immer online sein muss, um dynamisches DNS zu aktualisieren.

2. Ports weiterleiten oder umleiten

Heutige Router müssen anhand der Portnummer der eingehenden Verbindung wissen, wohin eingehende Verbindungen weitergeleitet werden sollen. Benutzer sollten nicht den Standard- SSH- Port 22 verwenden, da Hacker über Tools verfügen, mit denen sie gängige Ports überprüfen und problemlos auf Ihr Heimnetzwerk zugreifen können. Sobald sie feststellen, dass der Router Verbindungen über einen Standardport akzeptiert, beginnen sie, Verbindungsanfragen mit einem gemeinsamen Benutzernamen und Passwort zu senden.

Obwohl die Auswahl zufälliger Ports dieses Problem nicht vollständig verhindert, kann dadurch die Anzahl der beim Router eintreffenden Anfragen verringert werden. Wenn Ihr Router nur denselben Port weiterleiten kann, sollten Sie den Bastion Host so einstellen, dass er die SSH-Schlüsselauthentifizierung und nicht Benutzername und Passwort verwendet.

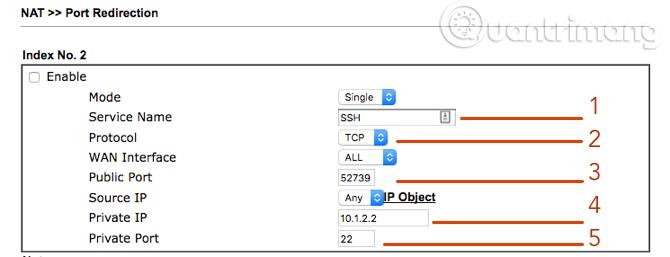

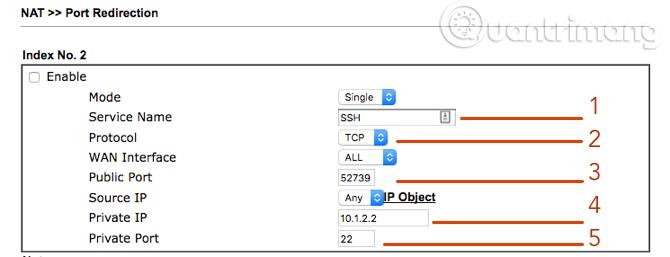

Installieren Sie den Router wie unten gezeigt:

- Der Dienstname kann SSH sein

- Protokoll (sollte auf TCP eingestellt sein)

- Öffentlicher Port (sollte ein hoher Port sein, nicht 22, verwenden Sie 52739)

- Private IP-Adresse (IP des Bastion-Hosts)

- Privater Port (Standard-SSH-Port ist 22)

Bastion

Das Einzige, was Bastion braucht, ist SSH. Wenn SSH während der Installation nicht ausgewählt wurde, geben Sie einfach Folgendes ein:

sudo apt installiert den OpenSSH-Client

sudo apt installiert den OpenSSH-Server

Stellen Sie nach der Installation von SSH sicher, dass Sie den SSH-Server so einrichten, dass er sich mit einem Schlüssel statt mit einem Passwort authentifiziert. Die IP-Adresse des Bastion-Hosts ist dieselbe wie die in der Weiterleitungsregel oben festgelegte IP-Adresse.

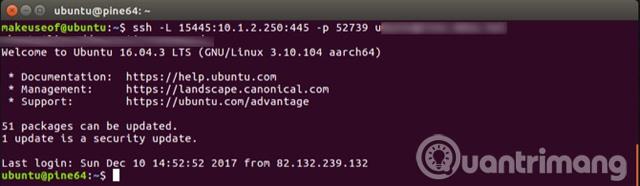

Sie können einen kurzen Test durchführen, um sicherzustellen, dass alles einwandfrei funktioniert. Um außerhalb Ihres Heimnetzwerks zu simulieren, können Sie Ihr Smart-Gerät mithilfe mobiler Daten als Hotspot verwenden. Öffnen Sie ein Terminalfenster und geben Sie Folgendes ein. Ersetzen Sie es durch den Benutzernamen eines Kontos auf dem Bastion-Host und durch die im obigen Schritt eingerichtete Adresse:

ssh -p 52739 @

Wenn alles korrekt eingerichtet wurde, sehen Sie das Bastion-Host-Terminalfenster.

3. Tunnel erstellen

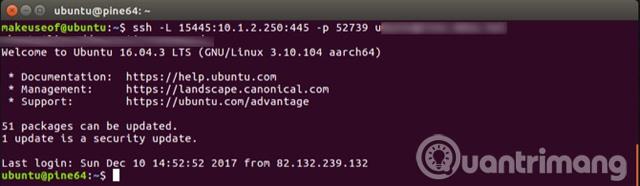

Sie erstellen einen Tunnel über SSH. Wenn Sie beispielsweise über das Internet auf eine SMB-Freigabe in Ihrem Heimnetzwerk zugreifen möchten, stellen Sie eine Verbindung zum Bastion Host her und öffnen Sie einen Tunnel zur SMB-Freigabe, indem Sie den folgenden Befehl ausführen:

ssh -L 15445::445 -p 52739 @

Beispielsweise funktioniert der obige Befehl

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]

Der obige Befehl stellt über den externen SSH-Port 52739 des Routers eine Verbindung zum Konto auf Ihrem Server her. Jeglicher an Port 15445 (ein beliebiger Port) gesendete Datenverkehr wird durch den Tunnel gesendet und dann an den Computer mit der IP-Adresse 10.1.2.250 und dem SMB-Port 445 weitergeleitet .

Sie können den gesamten Befehl auch anonymisieren, indem Sie Folgendes eingeben:

alias sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]'

Sobald die Verbindung hergestellt ist, können Sie mit der Adresse auf die SMB-Freigabe zugreifen:

smb://localhost:15445

Dies bedeutet, dass Sie die lokale Freigabe aus dem Internet durchsuchen können, als ob Sie sich im lokalen Netzwerk befänden.

Ich wünsche Ihnen viel Erfolg!

Mehr sehen: