Bei dieser Art von Selective-Forwarding-Angriff verweigern böswillige Knoten Anfragen zur Weiterleitung bestimmter Informationspakete und stellen sicher, dass diese nicht weiter weitergeleitet werden. Ein Angreifer kann Pakete selektiv oder zufällig verwerfen und versuchen, die Paketverlustrate im Netzwerk zu erhöhen.

2 Möglichkeiten, die selektive Weiterleitung anzugreifen

Es gibt zwei Möglichkeiten, wie Kriminelle Netzwerke angreifen können:

Die Authentifizierung autorisierter Sensorknoten kann gefährdet sein oder böswillige Akteure können einige Schlüssel oder Informationen von den Knoten stehlen und das gesamte Netzwerk angreifen. Es ist sehr schwierig, einen solchen Angriff zu erkennen.

Dies geschieht durch Blockierung des Routing-Pfads zwischen legitimen Knoten.

Selektiver Weiterleitungsangriff

Arten von selektiven Weiterleitungsangriffen

Es gibt viele Arten von Selective-Forwarding-Angriffen:

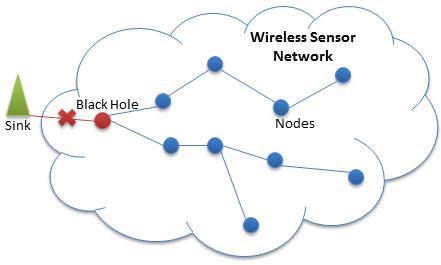

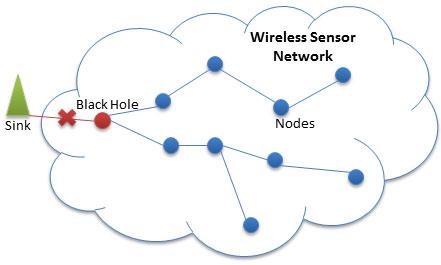

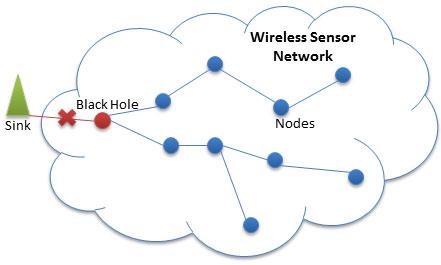

- Ein bösartiger Knoten verhindert den Informationsfluss von autorisierten Knoten zur Basisstation und führt so zu einem DoS-Angriff , der in einen Black-Hole-Angriff umgewandelt werden kann, indem er das gesamte Netzwerk angreift und den Informationsfluss von jedem Knoten zur Basisstation einschränkt Senke (Knoten, der für die Interaktion mit Sensorknoten verantwortlich ist).

– Nicht autorisierte Knoten ignorieren Informationsweiterleitungen und verwerfen sie nach dem Zufallsprinzip. Stattdessen senden nicht autorisierte Knoten ihre eigenen Informationspakete an andere Knoten. Eine solche Art von Angriff wird als Vernachlässigung und Gier bezeichnet .

– Eine andere Form dieses Angriffs besteht darin, dass nicht autorisierte Knoten den Nachrichtenfluss verzögern, um die Routing-Daten zwischen Knoten zu verfälschen.

- Der letzte Typ ist der Blind Letter- Angriff . Wenn ein Paket von einem legitimen Knoten an einen böswilligen Knoten weitergeleitet wird, stellt es sicher, dass der legitime Knoten die Informationen an den nächsten Knoten weiterleitet, und verwirft das Paket schließlich unbemerkt. Diese Form kann verschiedene Multi-Hop-Routing-Protokolle wie geografisches Routing, TinyOS-Beaconing usw. angreifen.

Erkennen und verhindern Sie selektive Weiterleitungsangriffe

Erkennung und Prävention werden auf der Grundlage von Ausführungsplänen oder auf der Grundlage von Verteidigungsplänen klassifiziert:

I. Basierend auf der Art des Implementierungsplans ist er in zwei kleine Teile unterteilt: zentralisiert und verteilt.

In zentralisierten Schemata ist der Kopf oder die Senke der Sensorknoten für die Erkennung und Verhinderung dieses Angriffs verantwortlich. In verteilten Systemen sind sowohl die Basisstation als auch der Cluster-Kopf dafür verantwortlich, einen solchen Angriff zu verhindern.

II. Auf der Grundlage des Verteidigungsplans sind sie in die folgenden zwei Teile unterteilt: Erkennung und Prävention

Präventionsmaßnahmen sind nicht in der Lage, Angriffe oder fehlerhafte Knoten zu erkennen; stattdessen ignorieren sie fehlerhafte Knoten und entfernen sie aus dem Netzwerk. Der Erkennungstyp ist in der Lage, Angriffe oder ausgefallene Knoten oder sogar beides zu erkennen.

So verteidigen Sie sich gegen selektive Weiterleitungsangriffe

Um solchen Angriffen entgegenzuwirken, gibt es verschiedene Maßnahmen:

- Ein Sicherheitsschema erkennt den Angriff und erhöht die Alarmstufe mithilfe der Multi-Hop-Bestätigung von verschiedenen Sensorknoten im Netzwerk. Bei diesem Schema können sowohl Quellknoten als auch Basisstationen den Angriff erkennen und entsprechende Entscheidungen treffen, selbst wenn einer von ihnen kompromittiert ist.

Dies folgt einem verteilten Ansatz und kann erkennen, ob ein böswilliger Knoten versucht, das Paket zu verwerfen, anstatt es an den nächsten Knoten weiterzuleiten. Die Genauigkeit dieser Methode bei der Erkennung von Selective-Forwarding-Angriffen soll bis zu 95 % betragen.

- Ein Intrusion Detection System (IDS) kann alle von Angreifern ausgenutzten Schwachstellen erkennen und das Netzwerk über damit verbundene bösartige Knoten informieren. IDS-Systeme basieren auf Erkennungsfähigkeiten, die auf technischen Spezifikationen basieren.

Diese Technik nutzt den Watchdog-Ansatz, bei dem benachbarte Knoten die Aktivitäten des Knotens überwachen und sehen können, ob er tatsächlich Pakete an andere Knoten weiterleitet. Wenn das tatsächliche Paket ignoriert wird, wird der Zähler erhöht und eine Warnung generiert, wenn dieser Wert einen bestimmten Grenzwert erreicht. Wenn mehrere Watchdog-Knoten einen Alarm auslösen, wird die Basisstation benachrichtigt und der gefährdete Knoten wird entfernt.

– Ein verteiltes Präventionsschema, das Multi-Hop-Bestätigung zur Abwehr von Selective-Forwarding-Angriffen nutzt. Bei diesem Schema wird davon ausgegangen, dass alle Sensorknoten ihren Standort kennen und dass die Anzahl der ausgefallenen Knoten und der Leistungspegel des Netzwerks bekannt oder geschätzt sind.

Alle Datenübertragungen werden durch eine nichtdeterministische Logik abgeleitet, die Leistungsbeschränkungen und das Vorhandensein fehlerhafter Knoten berücksichtigt. In Fällen, in denen das Multipath-Routing-Protokoll keine Authentifizierungsinformationen bereitstellen kann, wird eine Ausbreitungsbegrenzungsmethode verwendet.

- Ein anderer Plan verwendet eine hexagonale Mesh-Topologie. Routing-Algorithmen werden angewendet, um den besten Paketübertragungspfad zu finden. Knoten in der Nähe des Routing-Pfads untersuchen die Übertragungen benachbarter Knoten, ermitteln den Standort des Angreifers und senden diese verworfenen Pakete erneut an die Stelle, an der sie als erreichbar gelten.

Diese Methode veranschaulicht deutlich den selektiven Weiterleitungsangriff, der wiederum benachbarte Knoten vor dem Standort des Angreifers warnt und den Knoten des Angreifers bei der Weiterleitung anderer Nachrichten umgeht. Diese Methode gewährleistet eine authentische Datenbereitstellung und verbraucht gleichzeitig weniger Energie und Platz.