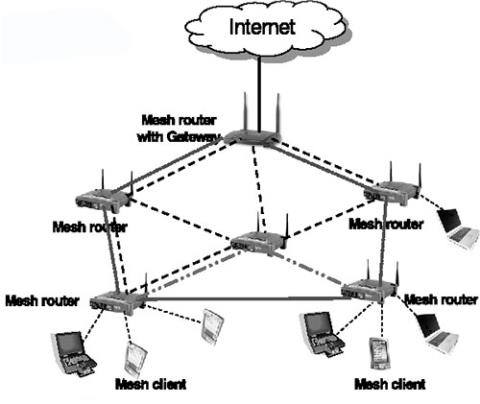

Ein drahtloses Mesh-Netzwerk funktioniert wie ein normales WLAN-Netzwerk, jedoch mit erheblichen Unterschieden. Mesh-Netzwerke dezentralisieren die zur Aufrechterhaltung des Netzwerks erforderliche Infrastruktur, indem sie dafür sorgen, dass jeder Knoten oder Computer eine doppelte Aufgabe als Benutzer und Router für den Internetverkehr übernimmt.

Auf diese Weise existiert das Netzwerk als selbstverwaltende Einheit, die in der Lage ist, eine vielfältige Anzahl von Benutzern zu bedienen. Allerdings sollte sich jeder, der einem drahtlosen Mesh-Netzwerk für geschäftliche Zwecke beitritt oder es nutzt, darüber im Klaren sein, dass diese Schnittstelle nicht ohne Sicherheitsprobleme ist.

Physikalische Attacke

Jeder Computer stellt einen möglichen Angriffspunkt im Mesh-Netzwerk dar

Da alle Computer in einem drahtlosen Mesh-Netzwerk als Router fungieren , stellt jeder Computer einen möglichen Angriffspunkt dar. Probleme entstehen, wenn ein Laptop oder Desktop-Computer verloren geht oder gestohlen wird. In diesem Fall kann ein Computerdieb den Zugang des gestohlenen Computers nutzen, um in das Netzwerk einzudringen, oder einfach das gesamte System stören, indem er wichtige Routing-Knoten entfernt.

Denial-of-Service-Angriff

Auch ohne physischen Zugang zum Netzwerk können Hacker mithilfe von Viren „Zombie“-Computer erstellen. Nach der Infektion folgt jeder Computer ohne direkte Aufsicht den Befehlen des Angreifers.

Gleichzeitig führen Hacker einen gezielten Denial-of-Service-Angriff (DoS) durch , indem sie einen bestimmten Computer oder ein bestimmtes System mit Informationsbits überfluten, um dessen Fähigkeit zur Kommunikation mit anderen Netzwerken zu deaktivieren. Wenn ein Computer in einem Mesh-Netzwerk mit einem Virus infiziert ist, kann er andere Computer im eigenen Netzwerk angreifen und so die Infektion weiter verbreiten.

Passive Überwachung

Ein Zombie-Computer muss das System nicht angreifen, um Schaden anzurichten

Ein Zombie-Computer muss das System nicht angreifen, um Schaden anzurichten. Verborgene und kompromittierte Computer können den Internetverkehr im gesamten Netzwerk passiv überwachen und Angreifern so die Möglichkeit geben, Bankdaten und Anmeldedaten auf jeder besuchten Website abzufangen und Informationen für das Netzwerk weiterzuleiten. An diesem Punkt kann der Angreifer entscheiden, das Netzwerk zu verlassen, ohne dass es jemand weiß, genügend Daten zu sammeln, um Geld von der Bank zu stehlen, einen Identitätsbetrug zu begehen oder nach Belieben wieder in das Netzwerk einzudringen.

Angriffsgrau, Schwarz und Wurmloch

Wenn ein mit Viren infizierter oder bösartiger Computer in ein Mesh-Netzwerk eindringt, kann er sich als vertrauenswürdiges Mitglied dieses Netzwerks ausgeben, dann die gesendeten Daten ändern und die Art und Weise stören, wie das Netzwerk Informationen überträgt.

Bei einem Black-Hole-Angriff gelangen Informationen, die über einen infizierten Computer übertragen werden, nicht weiter durch das Netzwerk und blockieren den Datenfluss. Bei Gray-Hole-Angriffen können einige Daten blockiert werden, während andere Daten weiterhin zulässig sind, sodass der Eindruck entsteht, dass der Computer immer noch ein aktiver Teil des Netzwerks ist.

Wurmlochangriffe sind schwerer zu erkennen: Sie schleichen sich von außen in einen Computer im Netzwerk ein und geben sich als andere Knoten im Netzwerk aus (im Wesentlichen werden sie zu unsichtbaren Knoten). Anschließend können sie den Netzwerkverkehr überwachen, der von einem Knoten zum anderen übertragen wird.