Ein Problem, das viele Menschen beschäftigt, ist die Wiederherstellung von Online-Konten. Eine typische Sicherheitsoption besteht darin, eine Sicherheitsfrage festzulegen. Dies bietet das Potenzial, Ihr Konto schnell und einfach wiederherzustellen, erfordert aber auch eine Sicherheitsverantwortung seitens des Benutzers.

Einige Websites haben erkannt, dass Standard-Sicherheitsfragen wie „Wie lautet der Mädchenname Ihrer Mutter?“ nicht funktionieren. oder „Wie heißt Ihr Haustier?“, die Antwort ist selbst für Fremde so einfach herauszufinden. Beispielsweise wurde kürzlich in der Presse über den Fall einer Person berichtet, die in Dutzende berühmter E-Mail-Konten eingebrochen war. Im Grunde kann diese Person auf die E-Mail-Konten der Stars zugreifen , indem sie E-Mail-Adressen und Passwörter errät und Antworten auf Sicherheitsfragen findet.

Das Gleiche passiert mit gewöhnlichen Menschen. Eine Person mit bösen Absichten kann viel Ärger verursachen, wenn sie Zugriff auf Ihre Online-Konten hat. Es ist besser, auf das Schlimmste vorbereitet zu sein und mit Online-Passwortschutzmaßnahmen zu verhindern, dass Bösewichte Ihnen Schaden zufügen . Glücklicherweise erlauben die meisten Websites Benutzern mittlerweile, benutzerdefinierte Sicherheitsfragen zu stellen.

Was macht eine gute Sicherheitsfrage aus?

In erster Linie müssen Sie eine Sicherheitsfrage auswählen, die sowohl für Fremde als auch für Personen, die Sie kennen, schwer zu erraten oder zu finden ist. Andererseits muss die Antwort für Sie auch leicht zu merken sein. Beachten Sie, dass Sie die Frage möglicherweise in einigen Jahren beantworten müssen. Die Antworten werden sich im Laufe der Zeit nicht ändern. Stellen Sie daher sicher, dass Sie diese Fragen in Zukunft zumindest richtig beantworten können.

Denken Sie bei der Auswahl von Sicherheitsfragen an diese drei Grundprinzipien:

- Schwer zu erraten oder herauszufinden

- Leicht zu erinnern

- Ändert sich im Laufe der Zeit nicht

Weitere Grundsätze und detailliertere Hinweise zu den einzelnen Grundsätzen sowie Beispiele für gute und schlechte Sicherheitsfragen finden Sie im nächsten Abschnitt.

Zusätzliche Kriterien für Sicherheitsfragen

Basierend auf diesen Grundprinzipien können Sie ziemlich gute Sicherheitsfragen erstellen. Wenn Sie jedoch zusätzliche Kriterien hinzufügen, wird Ihre Frage stärker. Beispielsweise hat eine ideale Sicherheitsfrage viele mögliche Antworten, aber im Einklang mit Prinzip 1 kennen nur Sie die tatsächliche Antwort. Darüber hinaus muss die Antwort neben dem Element der Unvorhersehbarkeit dennoch kurz und einfach sein, da sie sonst keine leicht zu merkende Regel gewährleistet.

Um schließlich Prinzip 1 nicht zu verletzen, sollten Sie diese Frage niemals versehentlich irgendwo beantworten. Dies kann eine bewusste Anstrengung sein oder Sie können einfach eine Frage auswählen, zu deren Beantwortung unter keinen Umständen jemand auf die Idee kommen würde.

Zusammenfassend sind hier die zusätzlichen Kriterien für die Sicherheitsfrage:

- Auf die Frage gibt es viele mögliche Antworten, aber nur eine ist Ihnen klar (Grundsatz 1);

- Die Antwort ist kurz und einfach (Prinzip 2);

- Fragen werden nicht wahllos, z.B. während eines Spiels, gestellt (Grundsatz 1).

Beispiel für eine sichere Sicherheitsfrage

Es ist schwierig, ein Beispiel für eine sichere Sicherheitsfrage zu nennen, da eine sichere Sicherheitsfrage oft sehr persönlich ist und oft nicht auf jeden anwendbar ist. Im Folgenden finden Sie jedoch drei Beispiele und warum es sich um sichere Sicherheitsfragen handelt.

Wie hieß der Lehrer, der Ihnen die erste Eins gegeben hat?

Wenn Sie in der Schule jemals sehr hohe oder sehr niedrige Noten hatten, können Sie sich an diesen Lehrer und dieses Fach erinnern. Wenn Sie nicht damit prahlen, wird es für andere schwierig sein, dieses Detail herauszufinden. Wenn Sie diese bestimmte Punktzahl noch nie erhalten haben, ist die Antwort möglicherweise bedeutungslos, z. B. „ist nie passiert“.

Wie heißt die Stadt, in der du dich verirrt hast?

Diese vage Frage ist eine gute Sicherheitsfrage, vorausgesetzt, Sie haben sie nicht häufig mit anderen geteilt. Im Allgemeinen stellen Ereignisse, die Ihnen peinlich sind und von denen Sie niemandem erzählen, eine gute Sicherheitsfrage dar.

Wie heißt die Person mit dem zweiten Vornamen Maria?

Da die meisten Menschen ihre zweiten Vornamen nicht mögen und sie normalerweise nicht online verwenden, ist diese Antwort schwer zu finden.

Kreative Antworten auf Sicherheitsfragen

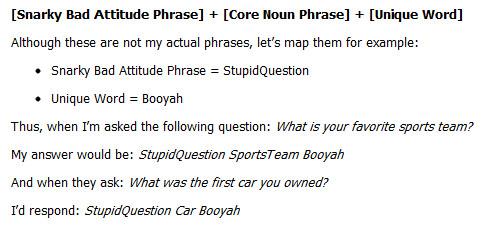

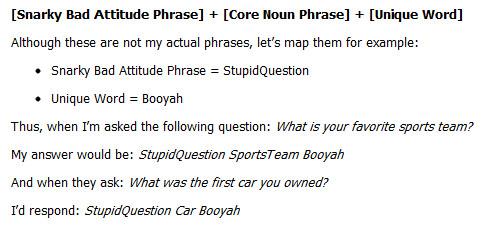

Fragen, auf die es echte Antworten gibt, können immer irgendwie beantwortet werden. Um die Sicherheit wirklich zu erhöhen, insbesondere auf Websites, die keine benutzerdefinierten Sicherheitsoptionen bieten, können Sie den Vorschlägen der Apophenia-Bloggerin Danah Boyd folgen und Ihren persönlichen Algorithmus für Abfragen erstellen. Fragen Sie nach Sicherheit. Mit anderen Worten: Sie erstellen einen Generalschlüssel für Sicherheitsfragen, der als Antwort fungiert. Auf diese Weise müssen Sie sich nur den Hauptschlüssel merken, um etwaige Sicherheitsfragen zu beantworten, die Sie einrichten.

Mehr sehen: