Beim Start von Windows 11 kündigte Microsoft an, dass das Betriebssystem nur Computer mit TPM 2.0-Sicherheitschips unterstützen werde. Laut Microsoft ist TMP 2.0 eine Schlüsselkomponente für die Sicherheit von Windows Hello und BitLoker. Dadurch kann Windows 11 die Identitäten und Daten der Benutzer besser schützen.

Um Benutzern und Administratoren die einfache Kontrolle der auf TPM gespeicherten Daten zu erleichtern, hat Microsoft ein Tool namens TPM-Diagnose hinzugefügt. Dies ist ein zusätzliches Tool. Um es verwenden zu können, müssen Sie es zunächst installieren.

Befolgen Sie diese Anweisungen, um TPM Diagnostics unter Windows 11 zu installieren und zu verwenden:

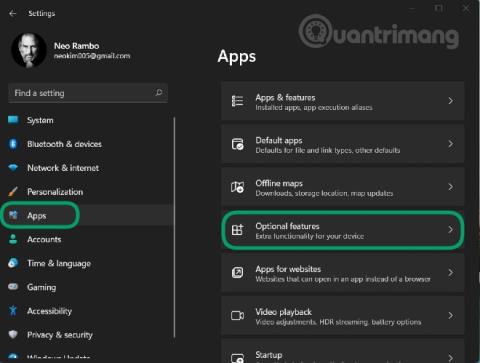

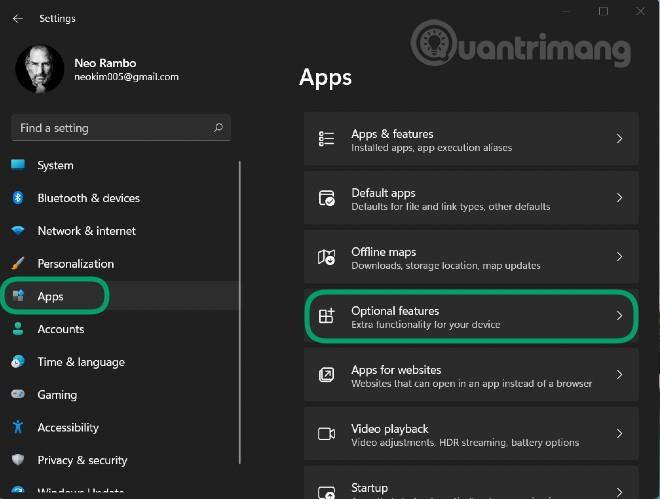

Schritt 1 : Drücken Sie Windows + I , um die Einstellungen zu öffnen, und greifen Sie dann auf den Abschnitt „Apps“ in der linken Leiste zu

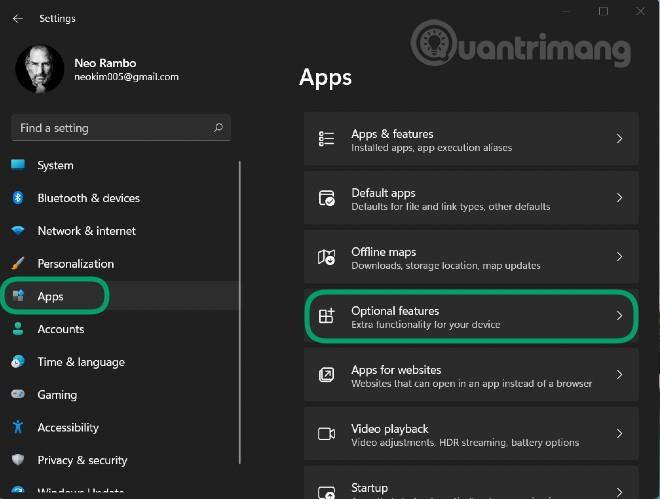

Schritt 2 : Klicken Sie auf Optionale Funktionen

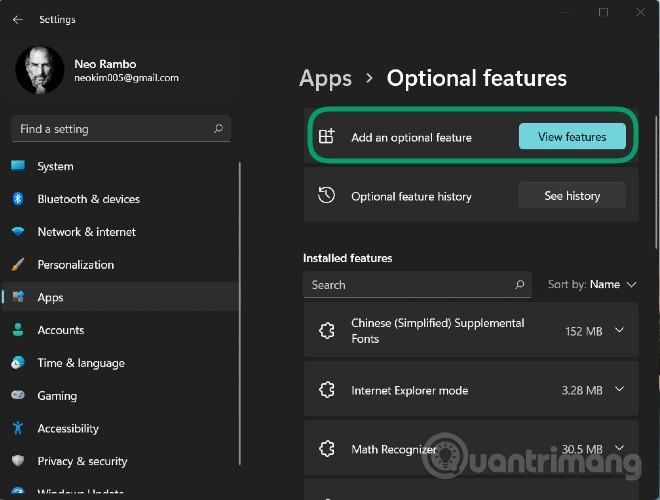

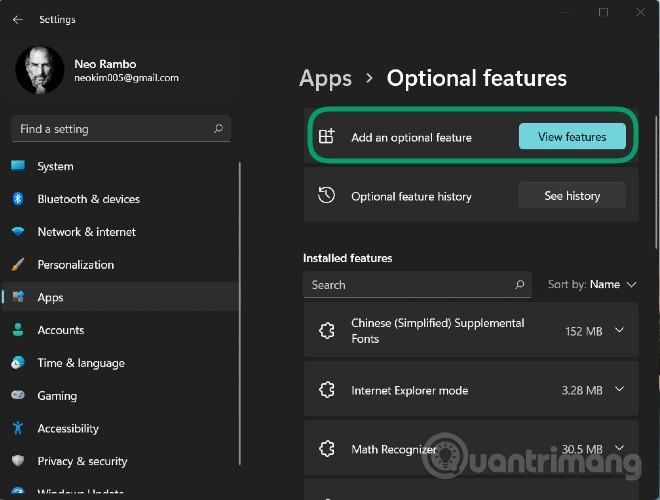

Schritt 3 : Klicken Sie im Abschnitt „Optionale Funktion hinzufügen“ auf „Funktionen anzeigen“ .

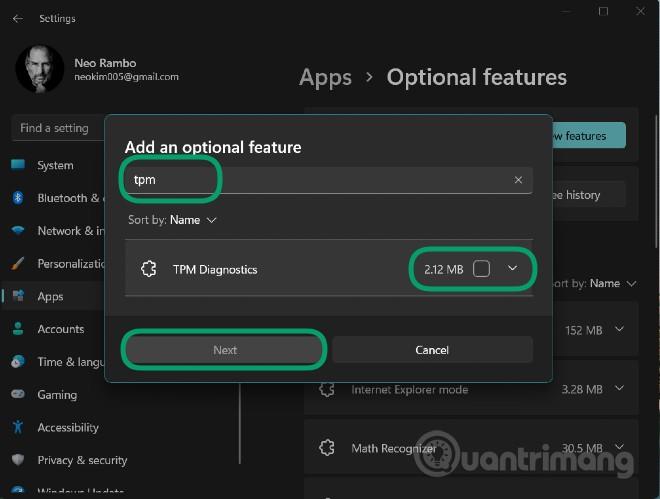

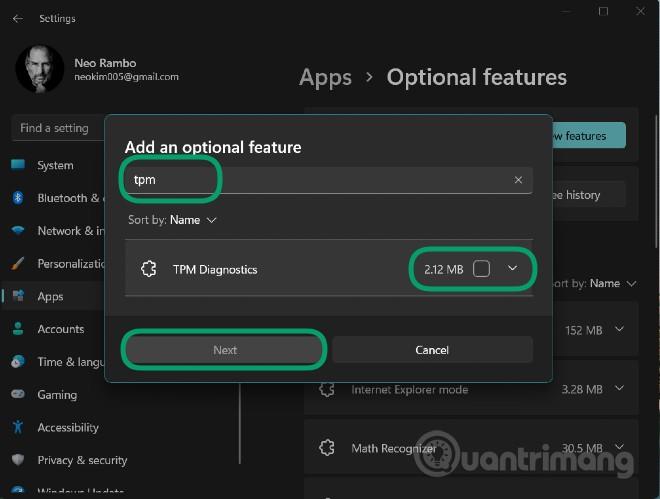

Schritt 4 : Geben Sie tpm in das Suchfeld ein, klicken Sie dann neben dem unten gezeigten TPM-Diagnosetool auf und klicken Sie auf Weiter > Installieren , um die Installation zu bestätigen

Schritt 5 : Nachdem Sie auf die Installation des Systems gewartet haben, können Sie die TPM-Diagnose über das Windows-Terminal-Befehlsfenster (Admin) verwenden (neuer Name der Eingabeaufforderung).

Schritt 6 : Drücken Sie Windows + X, um das Hauptbenutzermenü zu öffnen, und wählen Sie dann Windows Terminal (Admin) aus.

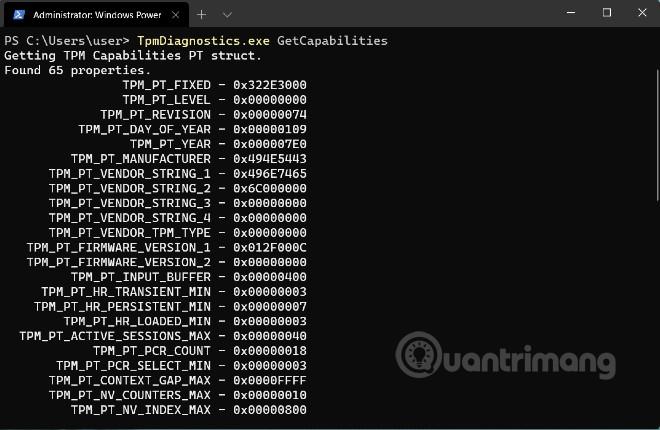

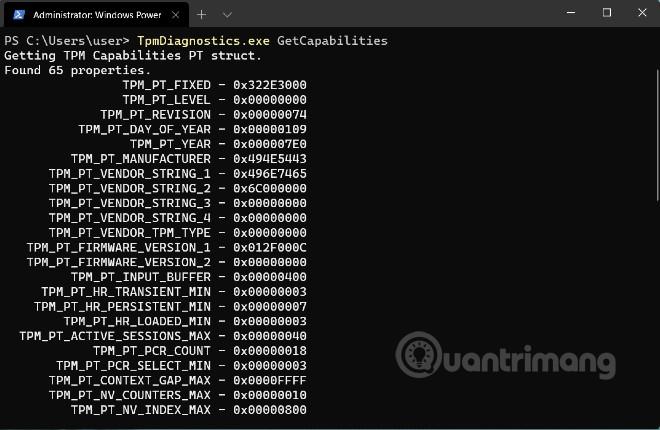

Hier können Sie Steuerbefehle für die TPM-Diagnose eingeben. Beispielsweise listet der Befehl „TpmDiagnostics.exe GetCapabilities“ die Funktionen und Einstellungen des TPM-Chips auf Ihrem Computer auf, wie unten gezeigt:

Neben der Abfrage gespeicherter Sicherheitsschlüssel und anderer Informationen können Sie die TPM-Diagnose auch zum Kodieren/Dekodieren von Base64-, Hexadezimal- und Binärdateien verwenden.

Mit der TPM-Diagnose können Sie viele Informationen über den grundlegenden Sicherheitsmechanismus von Windows 11 erfahren. Wir empfehlen Ihnen jedoch, sich nicht zu sehr mit diesem TPM-Diagnosetool zu beschäftigen, wenn Sie es nicht verstehen. Machen Sie sich darüber im Klaren. Bei falscher Konfiguration können Sie Schlüssel verlieren, die für den Betrieb Ihres Computers erforderlich sind.

Nachfolgend finden Sie eine Liste aller im TPM-Diagnosetool verfügbaren Befehle:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities