In diesem Artikel wird erläutert, wie Sie das PuTTY-Terminalfenster unter Windows verwenden, wie Sie PuTTY konfigurieren, wie Sie Konfigurationen erstellen und speichern und welche Konfigurationsoptionen Sie ändern können. In diesem Artikel werden auch fortgeschrittene Themen wie die Konfiguration der Authentifizierung mit öffentlichen Schlüsseln behandelt.

Herunterladen und installieren

Die Software für die Windows-Plattform können Sie hier herunterladen . Weitere Informationen finden Sie in den detaillierten Installationsanweisungen im Artikel: So installieren Sie PuTTY unter Windows .

Führen Sie PuTTY aus und stellen Sie eine Verbindung zum Server her

Wenn Sie sich während der Installation für die Erstellung einer Desktop-Verknüpfung entscheiden, können Sie die Software einfach durch einen (Doppel-)Klick auf diese Verknüpfung öffnen. Wenn nicht, öffnen Sie die Software über das Windows-Startmenü.

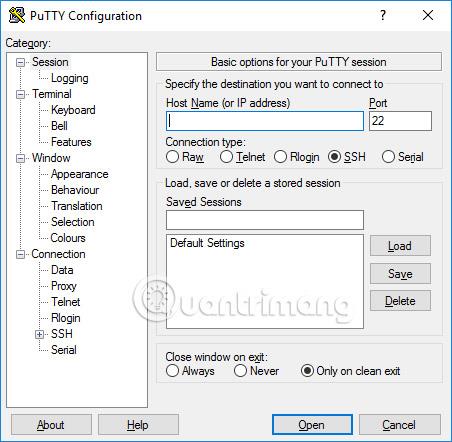

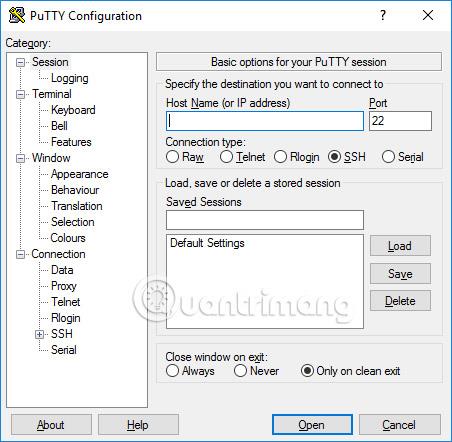

Wenn die Software startet, öffnet sich ein Fenster mit dem Titel PuTTY-Konfiguration . Dieses Fenster verfügt links über ein Konfigurationsfenster, in der Mitte über ein Feld für den Hostnamen (oder die IP-Adresse ) und andere Optionen sowie unten rechts über ein Fenster zum Speichern von Sitzungen.

Zur Vereinfachung der Verwendung müssen Sie lediglich den Domänennamen oder die IP-Adresse des Hosts, zu dem Sie eine Verbindung herstellen möchten, in das Feld „Hostname“ eingeben und auf „Öffnen “ klicken (oder die Eingabetaste drücken). Der Domänenname lautet etwa „students.example.edu“. Die IP-Adresse sieht wie folgt aus: 78.99.129.32.

Wenn Sie keinen Server haben

Wenn Sie keinen Server haben, zu dem Sie eine Verbindung herstellen können, können Sie Tectia SSH unter Windows oder OpenSSH unter Linux ausprobieren.

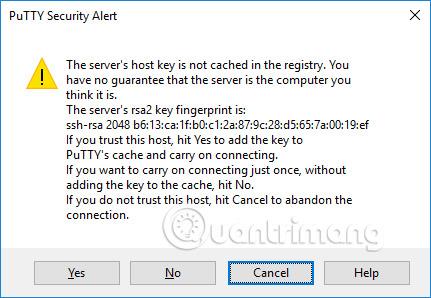

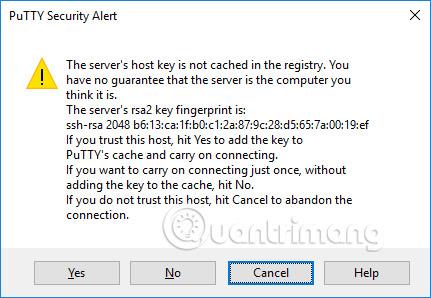

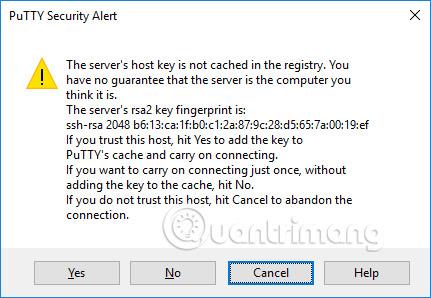

Dialogfeld „Sicherheitswarnung“.

Wenn Sie zum ersten Mal eine Verbindung zum Server herstellen, wird möglicherweise das Dialogfeld mit der Sicherheitswarnung von PuTTY angezeigt, das besagt, dass der Hostschlüssel des Servers nicht in der Registrierung gespeichert ist. Dies ist normal, wenn Sie zum ersten Mal eine Verbindung zum Server herstellen. Wenn Sie diese Meldung erhalten, wenn Sie eine Verbindung zu einem Server herstellen, kann dies auch bedeuten, dass jemand versucht, Ihre Verbindung anzugreifen und Passwörter mithilfe eines Man-in-the-Middle-Angriffs zu stehlen. .

Aber wie gesagt, wenn Sie zum ersten Mal eine Verbindung herstellen, ist das normal und Sie müssen nur auf „Ja“ klicken . Wenn nicht, können Sie den angezeigten Schlüsselfingerabdruck überprüfen und sicherstellen, dass er mit dem vom Server verwendeten Fingerabdruck übereinstimmt. In Wirklichkeit tut dies fast niemand, da es ohnehin sicherer ist, eine geeignete SSH-Schlüsselverwaltungslösung zu verwenden.

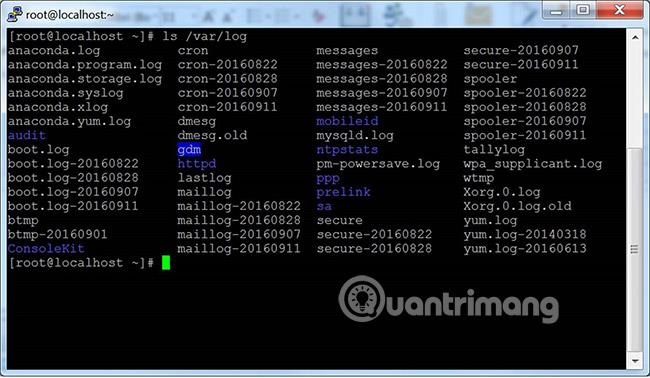

Terminalfenster und Anmeldeinformationen

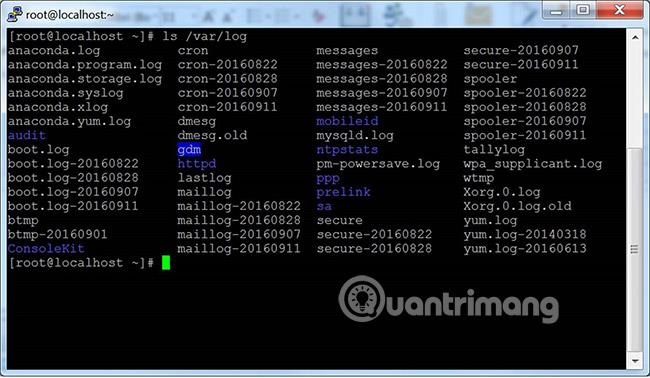

Nach der Sicherheitswarnung erhalten Sie ein Terminalfenster. Standardmäßig ist dies ein schwarzes und sehr geschmackloses Fenster. Zunächst werden Sie nach einem Benutzernamen und einem Passwort gefragt. Danach erhalten Sie eine Befehlszeile auf dem Server.

Sie können in das Terminalfenster eingeben. Sie sind nun mit dem Server verbunden und alles, was Sie in das Terminalfenster eingeben, wird an den Server gesendet. In diesem Fenster wird auch die Serverantwort angezeigt. Sie können jede Textanwendung auf dem Server über ein Terminalfenster ausführen. Die Sitzung wird beendet, wenn Sie die Befehlszeilen-Shell auf dem Server verlassen (normalerweise indem Sie „ exit“ in die Befehlszeile eingeben oder Strg+D drücken). Alternativ können Sie die Beendigung der Sitzung erzwingen, indem Sie das Terminalfenster schließen.

Konfigurationsoptionen und Profile werden gespeichert

Das anfängliche Konfigurationsfenster enthält viele Optionen. Die meisten davon sind für den allgemeinen Gebrauch unnötig.

Hafen

Das Portfeld gibt den TCP/IP-Port an, zu dem eine Verbindung hergestellt werden soll. Bei SSH ist dies der Port, auf dem der SSH-Server läuft. Normalerweise beträgt der Wert 22. Wenn Sie aus irgendeinem Grund eine Verbindung zu einem anderen Port herstellen müssen, ändern Sie einfach diesen Wert. Allerdings ändern normalerweise nur Entwickler diesen Wert in einen anderen Wert, aber einige Unternehmen betreiben auch SSH-Server an nicht standardmäßigen Ports oder betreiben mehrere SSH-Server auf demselben Server an unterschiedlichen Ports.

Verbindungstyp

Die Auswahl des Verbindungstyps muss fast nie geändert werden. Belassen Sie es einfach auf SSH. SSH ist ein sicheres, verschlüsseltes Kommunikationsprotokoll, das dafür sorgt, dass Ihre Passwörter und Daten maximal geschützt sind.

Rohverbindungen können von Entwicklern zum Testen von TCP/IP-Socket-Verbindungen verwendet werden (z. B. bei der Entwicklung von Netzwerkanwendungen, die TCP/IP-Ports überwachen).

Telnet ist ein altes Protokoll, das fast nie verwendet wird, es sei denn, Sie verwalten Geräte, die älter als 10 Jahre sind. Telnet ist nicht sicher. Passwörter werden unverschlüsselt im Netzwerk versendet. Und natürlich können Angreifer leicht Informationen abhören und Benutzernamen und Passwörter stehlen. Rlogin ist ein altes Protokoll mit ähnlichen Unzulänglichkeiten.

Ein serieller Anschluss ist ein weiterer Kommunikationsmechanismus zum Verbinden von Computern mit Peripheriegeräten. Heutzutage verfügen die meisten Personalcomputer nicht mehr über serielle Anschlüsse, sie werden jedoch manchmal immer noch zur Steuerung physischer Geräte, Instrumente, Maschinen oder Kommunikationsgeräte verwendet. Eine weitere Verwendung der seriellen Schnittstelle ist das Debuggen von Betriebssystemen oder eingebetteter Software.

Laden, speichern oder löschen Sie eine gespeicherte Sitzung

In diesem Abschnitt können Sie Ihre Einstellungen als benanntes Profil speichern. Geben Sie einfach Ihren neuen Profilnamen in das Feld „Gespeicherte Sitzungen“ ein und klicken Sie auf „Speichern“ , um ein neues Profil zu erstellen. Ihr Servername und andere Einstellungen werden im Profil gespeichert.

Gespeicherte Profile werden unten in einem größeren Feld angezeigt. Zunächst enthält es nur Standardeinstellungen. Das von Ihnen gespeicherte Profil wird dort eingefügt. Wählen Sie ein Profil aus und klicken Sie auf „Laden“ , um das zuvor gespeicherte Profil zu verwenden. Wählen Sie ein Profil aus und klicken Sie auf Löschen , um das nicht mehr benötigte Profil zu löschen.

Schließen Sie das Fenster mit dem Exit-Befehl

Schließlich zeigt das Schließen des Terminalfensters mit dem Exit-Befehl an, ob das Terminalfenster automatisch geschlossen wird, wenn die Verbindung beendet wird. Der Standardwert „ Nur bei sauberem Beenden“ muss kaum geändert werden.

Konfigurationsoptionen im linken Fenster

Weitere Optionen finden Sie im linken Bereich mit der Überschrift „Kategorie“. Wählen Sie hier eine Kategorie aus und das rechte Fenster ändert sich und zeigt Konfigurationsoptionen für diese Kategorie an. Die angezeigten Optionen gehören nun zur Kategorie „Sitzung“.

Hier werden nur relevante Optionen beschrieben. Es gibt viele Optionen und die meisten davon werden nie genutzt.

Terminaloptionen

Optionen in dieser Kategorie wirken sich auf die Terminalemulation und Tastaturbelegung aus. Diese sind größtenteils selbsterklärend und werden hier nicht behandelt. Nur sehr wenige Menschen müssen diese Optionen nutzen. Einige Leute können möglicherweise die Art und Weise ändern, wie das Glockenzeichen gehandhabt wird, oder Benutzer weniger bekannter Betriebssysteme können möglicherweise ändern, was von der Rücktaste gesendet wird , oder das Zeichen löschen.

Optionen im Terminalfenster

Optionen, die sich auf das Erscheinungsbild und Verhalten des Terminalfensters auswirken. Es ist auch möglich, festzulegen, wie Zeichen bei der Ausgabe übersetzt werden, und Schriftarten und Farben für das Fenster auszuwählen.

Anschlussmöglichkeiten

Unter den Verbindungsoptionen können die Datenoptionen nützlich sein . Der Benutzername für die automatische Anmeldung identifiziert den aktuell angemeldeten Benutzer, sodass der Name nicht bei jeder Anmeldung erneut eingegeben werden muss. Die Proxy-Option ist für Privatanwender selten nützlich, kann jedoch in Unternehmen erforderlich sein, die ausgehende Internetverbindungen ohne die Verwendung von SOCKS-Proxys oder anderen ähnlichen Mechanismen nicht zulassen. Machen Sie sich keine Sorgen, wenn Sie nicht wissen, was ein SOCKS-Proxy ist . Verlassen Sie einfach diesen Abschnitt.

Die Einträge „Telnet“ , „Rlogin “ und „ Serial“ enthalten nur Optionen für diese Protokolle, und nur sehr wenige Benutzer verwenden sie.

Für manche Menschen sind SSH-Optionen jedoch wichtig und nützlich. Der durchschnittliche Benutzer oder Student muss sich darüber keine Sorgen machen. Wenn Sie jedoch die Authentifizierung mit öffentlichen Schlüsseln verwenden möchten, sind diese unerlässlich. Beachten Sie, dass Sie die SSH-Einstellungen öffnen müssen, indem Sie auf das kleine Symbol [+] klicken . Andernfalls werden Ihnen nicht alle Optionen angezeigt.

Schlüsselaustausch, Host-Schlüssel und Verschlüsselungsoptionen

Sie möchten die Optionen Kex (Schlüsselaustausch), Host-Schlüssel oder Verschlüsselung fast nie berühren . Sie haben alle vernünftige Standardwerte und die meisten Leute wissen nicht genug über die Kodierung, um den besseren auszuwählen. Ignorieren Sie diese Optionen also einfach, es sei denn, Sie wissen wirklich, was Sie tun.

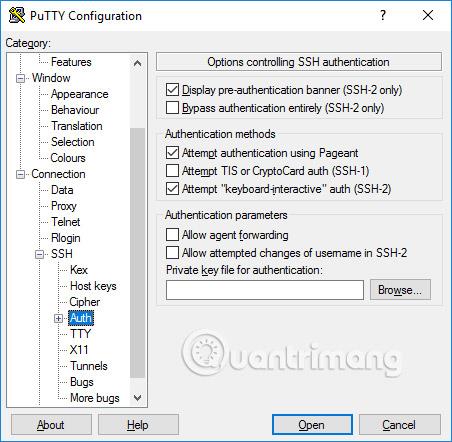

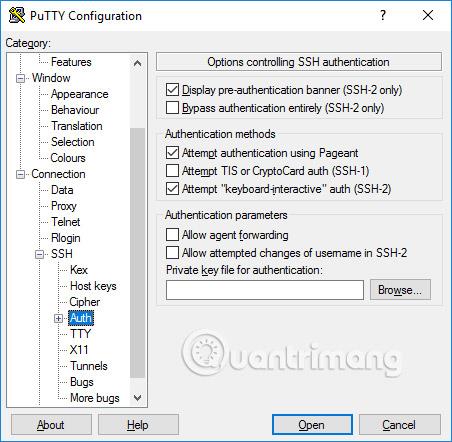

Authentifizierungsoptionen – Authentifizierung mit öffentlichem Schlüssel

Der Auth-Unterbaum enthält eine Reihe nützlicher Optionen. Wenn Sie auf „Auth“ klicken , wird ein Fenster mit dem Titel „ Optionen“ angezeigt , das die SSH-Authentifizierung steuert. Um die Authentifizierung mit öffentlichem Schlüssel zu aktivieren, generieren Sie einfach einen SSH-Schlüssel und klicken Sie dann im Feld mit den Authentifizierungsparametern in der Mitte rechts in diesem Konfigurationsfenster auf die Schaltfläche „Durchsuchen“ . Fortgeschrittene Benutzer möchten möglicherweise auch das Kontrollkästchen Agentenweiterleitung zulassen aktivieren, um schlüsselbasiertes Single Sign-On zu verwenden.

Die meisten Benutzer müssen keinen SSH-Schlüssel erstellen und müssen nicht wissen, was die Authentifizierung mit öffentlichen Schlüsseln ist. Systemadministratoren sollten sich jedoch mit der SSH-Schlüsselverwaltung vertraut machen und sicherstellen, dass ihre Organisation Bereitstellungs- und Beendigungsprozesse implementiert und nach geeigneten SSH-Schlüsseln sucht.

Active Directory-Authentifizierung (GSSAPI/Kerberos)

Eine der coolen Funktionen von PuTTY ist die Unterstützung für Single Sign-On beim Active Directory. Technisch gesehen nutzt es das Kerberos- Protokoll über eine Programmierschnittstelle namens GSSAPI. Im SSH-Protokoll wird dieser Mechanismus als GSSAPI-Authentifizierung bezeichnet. Geschäftsanwender, die die Kerberos-Authentifizierung verwenden (z. B. über Centrify oder Quest Authentication Services, auch bekannt als Vintela), möchten möglicherweise die Vorteile dieser Single-Sign-On-Funktion nutzen. Andere Benutzer müssen sich darüber keine Sorgen machen. Die Einstellungen zur GSSAPI-Authentifizierung finden Sie im Abschnitt SSH/Auth. Beachten Sie, dass Sie den Abschnitt „Authentifizierung“ erweitern müssen , indem Sie auf das Symbol [+] klicken , um die GSSAPI-Optionen anzuzeigen.

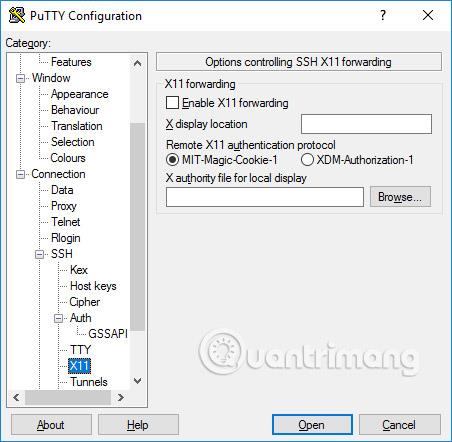

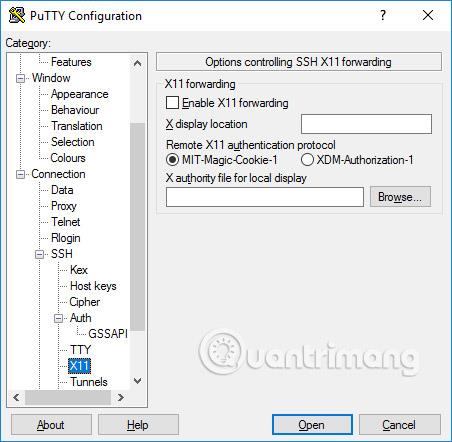

X11-Weiterleitungsoptionen

X11 ist ein Protokoll und System zum Ausführen grafischer Anwendungen unter Unix und Linux . Es unterstützt die Remoteausführung grafischer Anwendungen über ein externes Netzwerk.

PuTTY implementiert keinen X11-Server (Anzeigeseite), kann aber mit einer Reihe anderer Produkte zusammenarbeiten, die die X-Server-Funktionalität unter Windows implementieren. Eine beliebte kostenlose Alternative ist XMing.

Um einen X11-Server zu verwenden, müssen Sie „X11-Weiterleitung aktivieren“ auswählen und „localhost:0.0“ in das Feld „X- Anzeigeort“ eingeben . Sie müssen sich nicht um andere Einstellungen kümmern.

Tunneloptionen

Die letzte Kategorie von Konfigurationsoptionen, die wir besprechen werden, sind Tunnel. Sie dienen zur Konfiguration des SSH-Tunnelings, auch bekannt als SSH-Portweiterleitung. In diesem Bereich kann die Weiterleitung für die Verbindung definiert werden. Übergänge werden in Profilen gespeichert.

Um einen lokalen Forwarder hinzuzufügen (d. h. ein TCP/IP-Port auf dem lokalen Computer wird an einen Port auf dem Remote-Computer oder an einen Computer weitergeleitet, auf den vom Remote-Computer aus zugegriffen werden kann), schreiben Sie den Quellport in das Feld „Quellport“ des Computers Geben Sie im Feld „Ziel “ das Ziel und den Port (z. B. www.dest.com:80) ein und wählen Sie „Lokal“ aus. Klicken Sie auf Hinzufügen.

Um eine Remote-Port-Weiterleitung hinzuzufügen (d. h. einen TCP/IP-Port auf dem Remote-Computer, der an einen Port auf dem lokalen Computer oder auf einen Computer weitergeleitet wird, auf den vom lokalen Computer aus zugegriffen werden kann), geben Sie den Quellport . auf dem Zielcomputer und an Auf das Ziel kann vom lokalen Computer (Ihrem Computer) aus zugegriffen werden.

Normalerweise müssen Sie lokale Ports , die Verbindungen von anderen Hosts akzeptieren, oder Remote-Ports nicht überprüfen. Wenn die Verbindung zum Port jedoch von einem Netzwerk und nicht von localhost (localhost) weitergeleitet wird, müssen Sie diese Ports überprüfen. Es besteht ein kleines Sicherheitsrisiko, das bei der Verwendung von SSH- Tunneling jedoch normalerweise kein Problem darstellt . Sie sollten jedoch verstehen, dass sich jeder, der eine Verbindung zum jeweiligen Computer herstellen kann, auch mit dem Weiterleitungsport verbinden kann. In manchen Fällen kann die Portweiterleitung zur Umgehung von Firewalls genutzt werden.

Mehr sehen: