Neben Viren stellt auch Ransomware eine gefährliche Bedrohung für Computersysteme dar und verbreitet sich rasant weltweit. Um diesen Angriff teilweise zu verhindern, ist Anti-Ransomware- oder Antivirensoftware ein notwendiges Werkzeug auf jedem Computer.

Trend Micro RansomBuster ist ein Tool zum Erkennen verdächtiger Dateien oder Software auf Computern, um Benutzer zu benachrichtigen. Darüber hinaus verfügt das Tool auch über die Funktion, die Verbreitung von Ransomeware zu blockieren, wenn der Computer mit wichtigen Ordnern infiziert ist. Im folgenden Artikel erfahren Sie, wie Sie Trend Micro RansomBuster auf Ihrem Computer verwenden.

So verhindern Sie Ransomware auf Ihrem Computer

Schritt 1:

Klicken Sie auf den Link unten, um die Trend Micro RansomBuster-Software herunterzuladen und auf Ihrem Computer zu installieren.

- https://ransombuster.trendmicro.com/

Schritt 2:

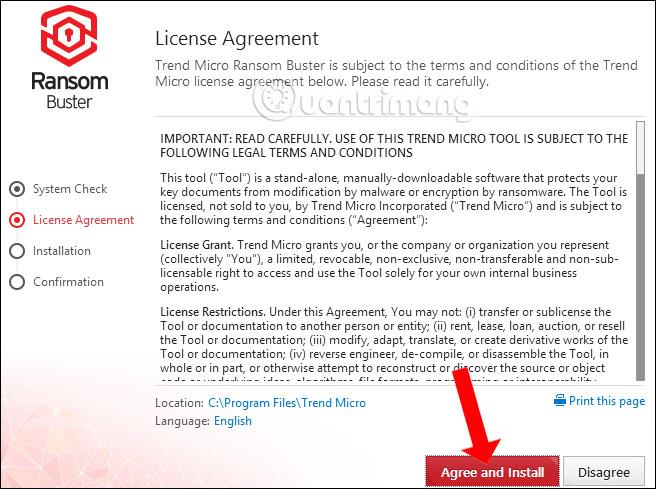

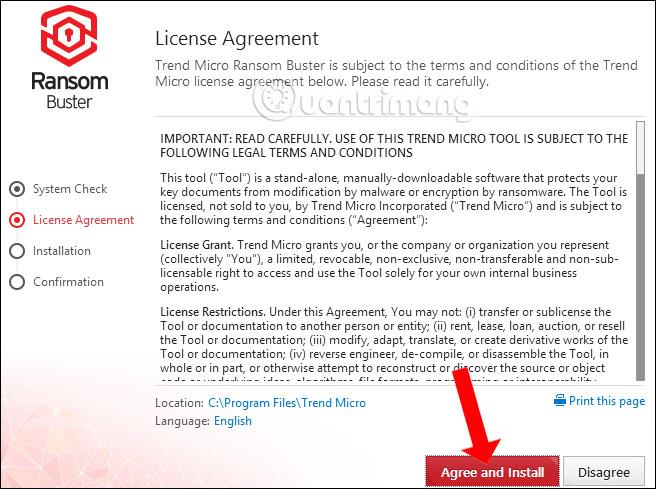

Warten Sie auf das Systemprüfungstool und klicken Sie dann auf „Zustimmen und installieren“, um den Bedingungen zuzustimmen.

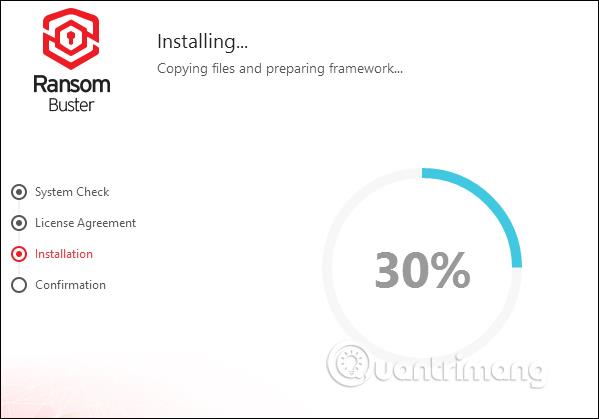

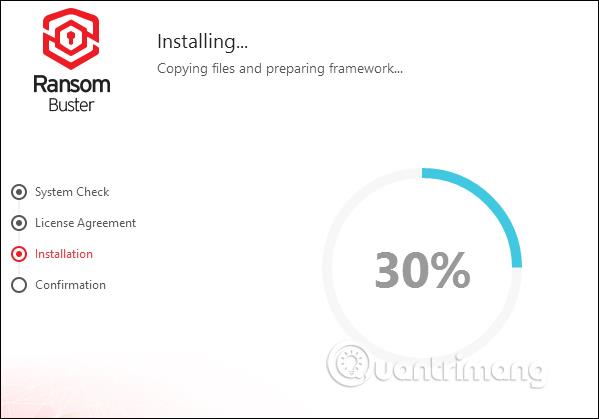

Warten Sie, bis der Installationsprozess der Trend Micro RansomBuster-Software abgeschlossen ist.

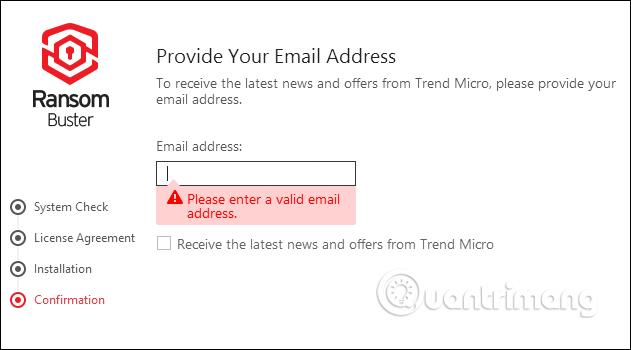

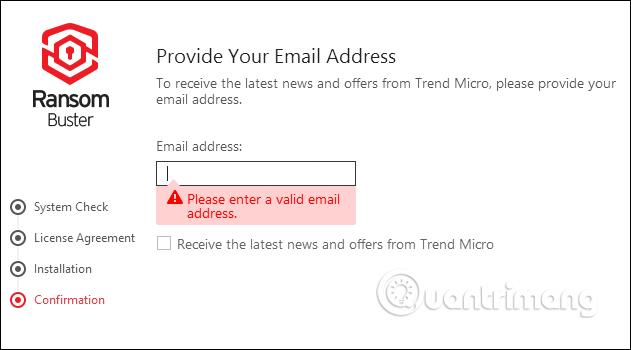

Das Tool fordert Benutzer auf, ihre E-Mail-Adresse einzugeben, um ihr Konto zu bestätigen und neue Informationen vom Hersteller zu erhalten. Geben Sie die E-Mail-Adresse ein und klicken Sie unten auf „Fertig stellen“.

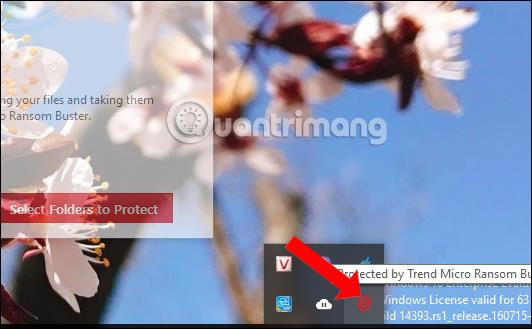

Schritt 3:

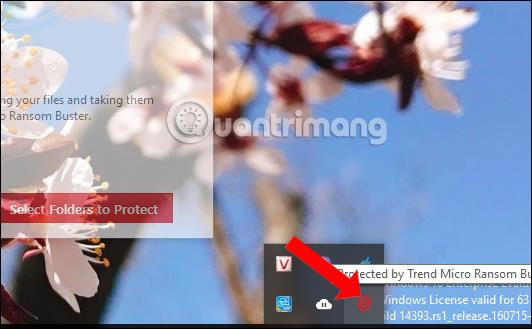

Das Programm wird beim Start automatisch ausgeführt und befindet sich in der Taskleiste des Computers.

Klicken Sie in der Hauptoberfläche der Software auf Zu schützende Ordner auswählen . Standardmäßig schützt die Software alle Dateien und Ordner, die sich im Ordner „Dokumente“ befinden.

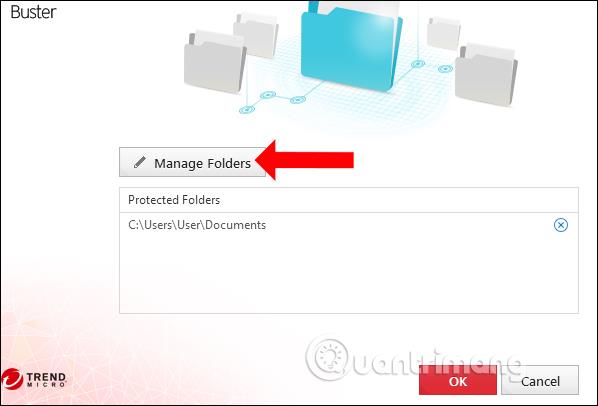

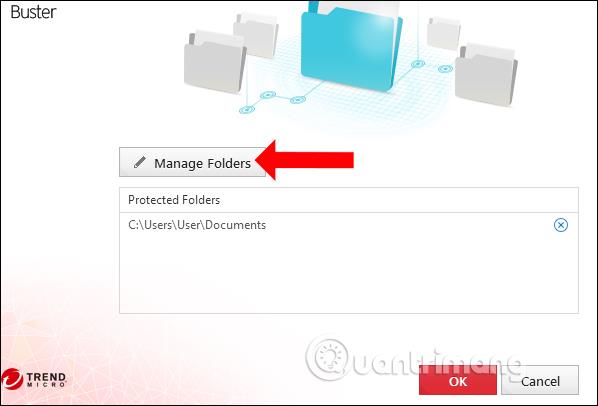

Um einen neuen Ordner hinzuzufügen, klicken Sie auf „Ordner verwalten“ .

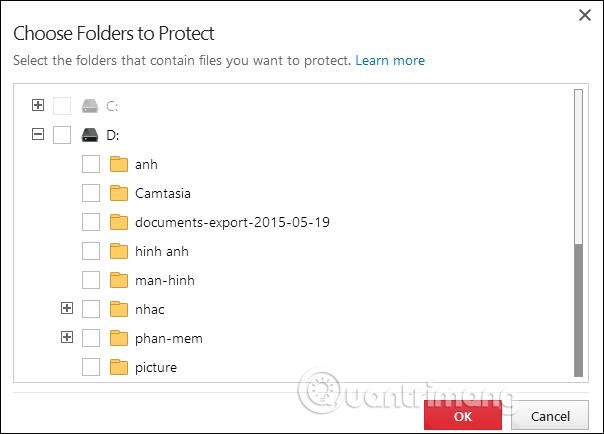

Schritt 4:

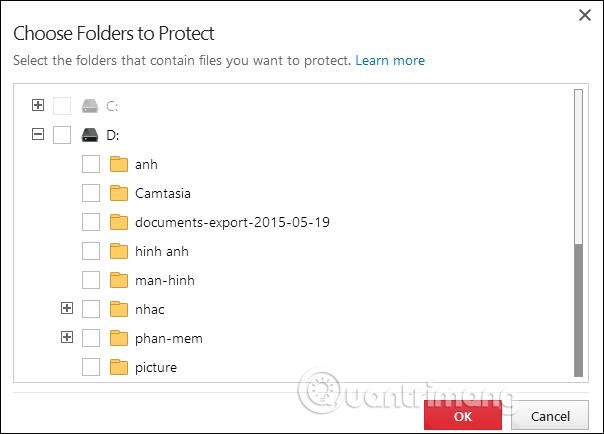

Zeigt die Schnittstelle zur Auswahl von Ordnern an. Klicken Sie auf das Plus-Symbol, um die Auswahl zu erweitern. Aktivieren Sie das Kontrollkästchen, um den Ordner auszuwählen, den Sie schützen möchten, und klicken Sie dann unten auf „OK“ .

Als Ergebnis wird der Ordner in der Trend Micro RansomBuster-Benutzeroberfläche angezeigt. Wenn Sie den zu schützenden Ordner zerstören möchten, klicken Sie auf das X-Symbol. Klicken Sie auf OK, um fortzufahren

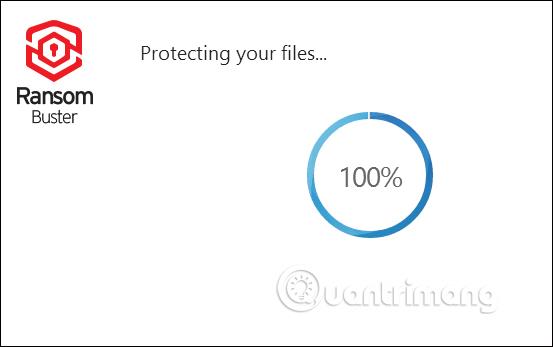

Schritt 5:

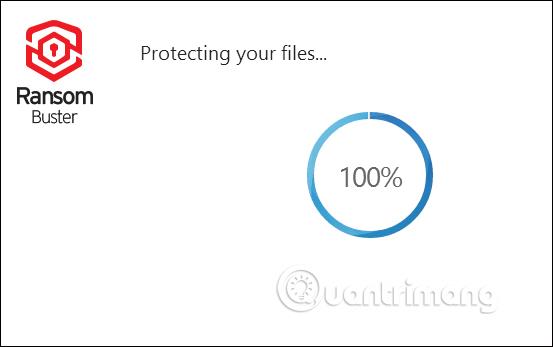

Anschließend stellt das Tool den Sicherheitsmodus für den ausgewählten Ordner ein.

Die Gesamtzahl der Dateien im gesicherten Ordner wird auf der Softwareoberfläche angezeigt.

Schritt 6:

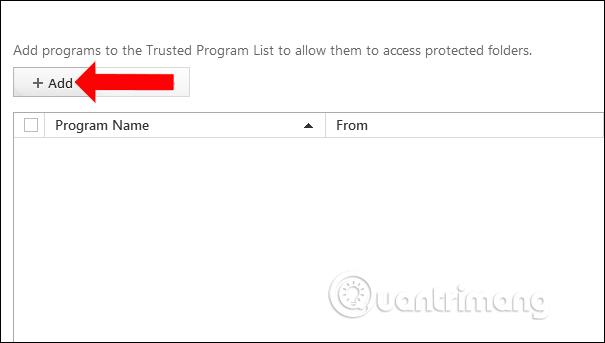

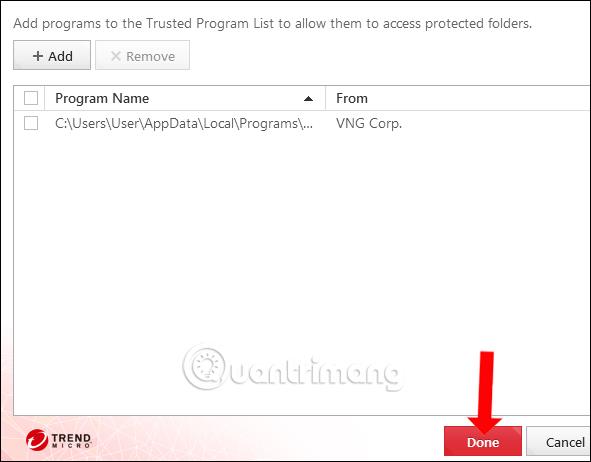

Wenn Sie bestimmten Anwendungen vertrauen , können Sie außerdem im Abschnitt „Liste vertrauenswürdiger Programme“ Berechtigungen hinzufügen, um diesen Anwendungen den Zugriff auf geschützte Dateien oder Ordner zu ermöglichen .

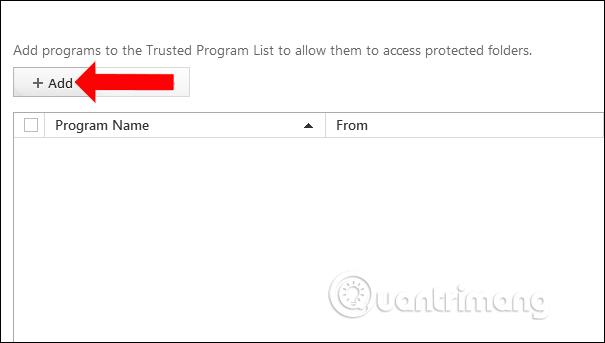

Schritt 7:

Zeigen Sie die Schnittstelle zum Hinzufügen von Anwendungen an und klicken Sie auf die Schaltfläche „Hinzufügen“ .

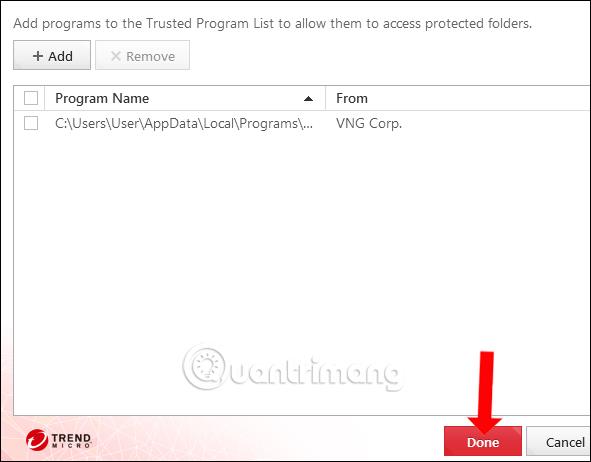

Klicken Sie auf die Schaltfläche „Durchsuchen“ , um die Anwendung zu finden, die auf Ihrem Computer installiert wird.

Dem Benutzer wird dann die Installationsdatei der Anwendung im Ordner angezeigt. Klicken Sie zum Speichern auf „Fertig“ . Wenn Sie eine vertrauenswürdige Anwendung löschen möchten, wählen Sie die Datei aus und klicken Sie auf Entfernen, um die Datei zu löschen.

Trend Micro RansomBuster arbeitet automatisch im Hintergrund auf dem System, um nach seltsamer Software zu suchen, die auf geschützte Dateien oder Ordner zugreift. Sie haben dann weitere Möglichkeiten, den Zugriff der Anwendung zu blockieren oder das Programm für den Zugriff in eine vertrauenswürdige Anwendung zu übertragen.

Mehr sehen:

Ich wünsche Ihnen viel Erfolg!