Computeranschlüsse sind ein wesentliches Merkmal aller Computergeräte. Ports stellen die Eingabe- und Ausgabeschnittstellen bereit, die Geräte für die Kommunikation mit Peripheriegeräten und Computernetzwerken benötigen.

Die wichtigsten Anschlüsse des Computers werden für die Netzwerkverbindung verwendet. Ohne sie wäre der Computer völlig isoliert und nicht in der Lage, mit der Außenwelt zu kommunizieren.

Physische Anschlüsse

Ein Port kann physisch oder virtuell sein. Physische Netzwerkanschlüsse ermöglichen Kabelverbindungen zu Computern, Routern, Modems und vielen anderen Peripheriegeräten. Die Ports selbst sind auf die eine oder andere Weise physisch mit dem Motherboard verbunden .

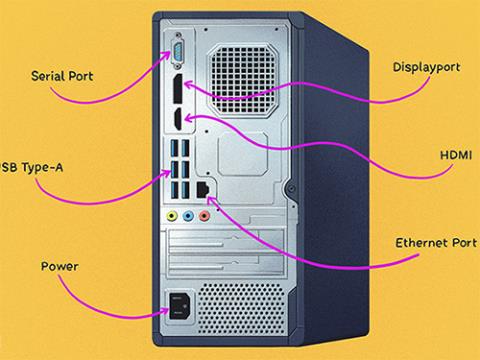

Zu den verschiedenen Arten von physischen Ports, die auf Computernetzwerkhardware verfügbar sind, gehören:

- Ethernet-Port: Quadratische Anschlusspunkte für Ethernet-Kabel .

- USB-Anschluss: Rechteckige Anschlusspunkte für USB-Kabel.

- Serieller Port: Runde Verbindungspunkte für serielle Kabel

Neben Netzwerkverbindungen gibt es an Computern auch Anschlüsse für Video (z. B. HDMI oder VGA), Maus und Tastatur (PS/2), FireWire und eSATA usw.

Weitere Einzelheiten finden Sie im Artikel: 16 häufig vorkommende Verbindungsanschlüsse an Computern und ihre Funktionen .

Einige physische Anschlüsse am Computer

Gateway im drahtlosen Netzwerk

Während kabelgebundene Computernetzwerke auf physische Anschlüsse und Kabel angewiesen sind, sind diese bei drahtlosen Netzwerken nicht erforderlich. Beispielsweise verwenden WLAN-Netzwerke Kanalnummern, die das Frequenzband des Funksignals darstellen.

Über physische Computeranschlüsse können jedoch kabelgebundene und kabellose Netzwerke kombiniert werden. Beispielsweise verwandelt ein Netzwerkadapter, der an den USB-Anschluss eines Computers angeschlossen wird, einen kabelgebundenen Computer in einen drahtlosen Computer und schließt so die Lücke zwischen den beiden Technologien durch die Verwendung eines Ports.

Internet Protocol (IP)-Port

Virtuelle Ports sind ein wesentlicher Bestandteil eines Internet Protocol (IP)-Netzwerks. Über diese Ports können Softwareanwendungen Hardwareressourcen gemeinsam nutzen, ohne sich gegenseitig zu stören.

Computer und Router verwalten den Netzwerkverkehr, der über ihre virtuellen Ports läuft, automatisch. Aus Sicherheitsgründen bieten Netzwerk-Firewalls auch eine gewisse Kontrolle über den Datenverkehr an jedem virtuellen Port.

In einem IP-Netzwerk sind diese virtuellen Ports durch Portnummern von 0 bis 65535 strukturiert. Port 80 ist beispielsweise der Port, der Ihnen den Zugriff auf Websites über Ihren Webbrowser ermöglicht, und Port 21 ist mit FTP verknüpft .

Probleme mit Ports in Computernetzwerken

Physische Ports können aus irgendeinem Grund nicht mehr funktionieren. Zu den Ursachen für Portfehler gehören:

- Plötzlicher Spannungsanstieg (für Geräte, die physisch an die Stromquelle angeschlossen sind)

- Wasserschaden

- Fehler von innen

- Schäden durch Kabelstifte (z. B. zu starkes Einführen des Kabels oder Versuch, den falschen Kabeltyp in einen Anschluss einzuführen)

Abgesehen von Stiftschäden sollte die physische Inspektion der Port-Hardware keine Probleme ergeben. Ein Ausfall eines einzelnen Ports an einem Gerät mit mehreren Ports (z. B. einem Netzwerkrouter) hat keinen Einfluss auf den Betrieb anderer Ports.

Auch die Geschwindigkeit und Spezifikation eines physischen Ports können nicht allein durch eine physische Inspektion bestimmt werden. Einige Ethernet-Geräte arbeiten beispielsweise mit bis zu 100 Mbit/s, während andere Gigabit-Ethernet unterstützen, der physische Anschluss ist jedoch in beiden Fällen derselbe. Ebenso unterstützen einige USB-Anschlüsse Version 3.0, während andere nur USB 2.x oder manchmal sogar USB 1.x unterstützen.

Die häufigste Herausforderung bei virtuellen Gateways ist die Netzwerksicherheit. Internetangreifer prüfen regelmäßig die Ports von Websites, Routern und anderen Netzwerkports. Netzwerk-Firewalls tragen zum Schutz vor diesen Angriffen bei, indem sie den Zugriff auf Ports anhand ihrer Anzahl beschränken.

Um die größtmögliche Wirksamkeit zu erzielen, neigen Firewalls dazu, übervorsichtig zu sein und manchmal den Verkehr zu blockieren, den man zulassen möchte. Methoden zum Konfigurieren der Regeln, die Firewalls zur Verarbeitung des Datenverkehrs verwenden – beispielsweise Portweiterleitungsregeln – können für Laien sehr schwierig zu verwalten sein.