Was ist ein DNS-Amplification-Angriff?

DNS Amplification ist ein Distributed Denial of Service (DDoS)-Angriff , bei dem Angreifer Schwachstellen in DNS- Servern (Domain Name System) ausnutzen , um anfänglich kleine Anfragen in viel größere, übertragene Nutzlasten umzuwandeln, mit denen der Server des Opfers „abgeschaltet“ wird.

DNS Amplification ist eine Art Reflexionsangriff, der öffentlich zugängliche DNS manipuliert und sie so zum Ziel einer großen Anzahl von UDP-Paketen macht. Mit verschiedenen Techniken können Täter die Größe dieser UDP-Pakete „aufblähen“, wodurch der Angriff so mächtig wird, dass er selbst die robusteste Internet-Infrastruktur zerstört.

Beschreibung des Angriffs

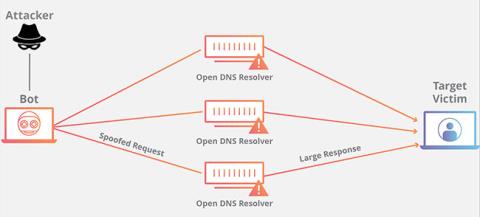

DNS-Amplification ist wie andere Amplification-Angriffe eine Art Reflexionsangriff. In diesem Fall wird die Spiegelung erreicht, indem der DNS-Resolver eine Antwort auf eine gefälschte IP-Adresse auslöst.

Bei einem DNS-Amplification-Angriff sendet der Täter eine DNS-Anfrage mit einer gefälschten IP-Adresse (des Opfers) an einen offenen DNS-Resolver, wodurch dieser mit einer DNS-Antwort auf diese Adresse antwortet. Da viele gefälschte Anfragen gesendet werden und mehrere DNS-Resolver gleichzeitig antworten, kann das Netzwerk des Opfers leicht von der unkontrollierten Anzahl von DNS-Antworten „überwältigt“ werden.

Gegenangriffe sind noch gefährlicher, wenn sie verstärkt werden. „Verstärkung“ bezieht sich hier darauf, dass die Serverantwort in keinem Verhältnis zur ursprünglich gesendeten Paketanforderung steht.

Um einen solchen DNS-Angriff zu verstärken, kann jede DNS-Anfrage mit dem DNS-Erweiterungsprotokoll EDNS0 gesendet werden, das große DNS-Nachrichten zulässt, oder die kryptografische Funktion von DNSSEC (DNS-Sicherheitserweiterung) verwenden, um die Größe zu erhöhen. Nachricht. Nachricht. Es können auch gefälschte Abfragen vom Typ „ANY“ verwendet werden, die alle bekannten Informationen über die DNS-Zone in einer einzigen Anfrage zurückgeben.

Durch diese und andere Methoden kann eine DNS-Anfragenachricht mit einer Größe von etwa 60 Bytes so konfiguriert werden, dass sie eine Antwortnachricht mit über 4000 Bytes an den Zielserver sendet – was zu einem Verstärkungsfaktor von 70 :first führt. Dadurch erhöht sich das vom Zielserver empfangene Datenverkehrsvolumen erheblich und die Rate, mit der die Ressourcen des Servers erschöpft sind, erhöht sich.

Darüber hinaus leiten DNS-Amplification-Angriffe DNS-Anfragen häufig über ein oder mehrere Botnets weiter, was den direkten Datenverkehr zu den Zielservern erheblich erhöht und die Überwachung des Charakters des Angreifers erheblich erschwert.

DNS Amplification ist ein Distributed Denial of Service (DDoS)-Angriff

Methoden zur Abschwächung der Auswirkungen von DNS-Amplification-Angriffen

Zu den gängigen Methoden zur Verhinderung oder Minimierung der Auswirkungen von DNS-Amplification-Angriffen gehören die Verschärfung der DNS-Serversicherheit, das Blockieren bestimmter DNS-Server oder aller rekursiven Relay-Server sowie die Ratenbegrenzung.

Allerdings beseitigen diese Methoden weder Angriffsquellen, noch reduzieren sie die Netzwerklast und den Wechsel zwischen Nameservern und offenen rekursiven Servern. Darüber hinaus kann das Blockieren des gesamten Datenverkehrs von offenen rekursiven Servern legitime DNS-Kommunikationsversuche behindern. Einige Organisationen unterhalten beispielsweise offene Rekursionsserver, damit Mitarbeiter, die auf Mobilgeräten arbeiten, von „vertrauenswürdigen“ Nameservern aus auflösen können. Das Blockieren des Datenverkehrs von diesen Servern kann deren Zugriff behindern.

So verhindern Sie einen DNS-Amplification-Angriff

Was können Sie also tun, um zu verhindern, dass Ihr Unternehmen Opfer eines DNS-Amplification-Angriffs wird?

Halten Sie den Resolver privat und geschützt

Wenn Sie Ihren eigenen Resolver betreiben, sollte die Nutzung dieses Resolvers auf Benutzer in Ihrem Netzwerk beschränkt sein, um zu verhindern, dass sein Cache durch Hacker außerhalb der Organisation kontaminiert wird. Es kann nicht für externe Benutzer geöffnet werden.

Konfigurieren Sie es so sicher wie möglich, um vor einer Cache-Infektion durch Malware zu schützen. Zu den in die DNS-Software integrierten Sicherheitsmaßnahmen zum Schutz vor Cache-Infektionen gehört das Hinzufügen von Änderungen an ausgehenden Anfragen, um es Hackern zu erschweren, gefälschte Antworten zu erhalten. Dies kann unter anderem wie folgt geschehen:

- Verwenden Sie einen zufälligen Quellport (anstelle von UDP-Port 53)

- Abfrage-ID zufällig auswählen

- Platzieren Sie zur Auflösung zufällig Groß- und Kleinbuchstaben im Namen der Absenderdomäne. (Das liegt daran, dass der Nameserver example.com und ExaMPle.com beim Auflösen von IP-Adressen gleich behandelt, aber mit der gleichen Schreibweise wie bei der ursprünglichen Anfrage antwortet.)

DNS-Server sicher verwalten

Wenn es um autorisierende Server geht, müssen Sie entscheiden, ob Sie diese selbst hosten oder dies über einen Dienstanbieter oder Domain-Registrar tun möchten. Ein Experte sagt: „Niemand ist Ihre Sicherheit wichtiger als Sie selbst, deshalb sollten Sie sie selbst hosten und verwalten, wenn Sie über die entsprechenden Fähigkeiten verfügen.“

Wenn Sie nicht über diese Fähigkeiten verfügen, ist es natürlich eine gute Idee, jemand anderen damit zu beauftragen. Es ist nicht nur eine Frage des Fachwissens, sondern auch der Größe, da viele Unternehmen DNS-Server an drei oder vier Orten auf der ganzen Welt benötigen.