Wenn Sie an Hacker denken, stellen Sie sich wahrscheinlich Computerfreaks im Hollywood-Stil vor, die versuchen, das Abwehrsystem Ihres Computers zu besiegen. Allerdings ermöglicht der Side-Channel-Angriff Hackern, Informationen aus dem Gerät zu extrahieren, ohne den Sicherheitsteil des Systems zu beeinträchtigen.

Werfen wir einen Blick darauf, was ein Side-Channel-Angriff ist und was er für Sie bedeutet.

Was ist ein Seitenkanalangriff?

Was ist ein Seitenkanalangriff (SCA)?

Mit ide-Channel Attack können Hacker Informationen extrahieren, ohne das Gerät zu manipulieren

Nehmen wir an, Sie leben mit einem Freund zusammen, der häufig jemanden anruft. Dazu nutzen sie Festnetzanschlüsse mit physischen Tasten. Dieser Mitbewohner hat sehr geheim gehalten, wer anruft, aber das hat Sie äußerst neugierig gemacht.

Sie können überwachen, wann die Person die Nummer wählt, aber es gibt eine Möglichkeit, dies zu vermeiden. Sie können die Nummer, von der die Person anruft, irgendwie herausfinden, indem Sie unintuitiv den Signalen folgen. Wie wirst du es machen?

Eine Lösung besteht darin, jedes Mal auf den Wählton zu achten, wenn Ihr Freund die Taste drückt. Da jede Taste einen anderen Klang erzeugt, können Sie den Klang auf die entsprechende gedrückte Taste umkehren.

Sie können auch die Zeit messen, die die Person benötigt, um ihren Finger von einer Taste zu einer benachbarten Taste zu bewegen. Wenn Ihr Freund dann die Nummer wählt, berechnen Sie die Zeit zwischen den einzelnen Tastendrücken.

Wenn diese Zeit gleich der Zeit ist, die benötigt wird, um den Finger von einer Taste zu einer benachbarten Taste zu bewegen, liegt die Zahl, die die Person gerade gedrückt hat, neben der nächsten Zahl. Eine längere Verzögerung bedeutet, dass die nächste Zahl nicht benachbart ist, während zwei schnelles Drücken darauf hinweist, dass dieselbe Zahl zweimal gedrückt wurde. Anschließend können Sie alle Zahlen berechnen, die zum Zeitmuster passen, und anhand der Daten herausfinden, um welche Zahl es sich handeln könnte.

Sie können lernen, wie jede Taste beim Drücken klingt. Beispielsweise hat die Taste Nummer 3 einen schwereren Klang und die Taste Nummer 9 erzeugt ein leichtes Zischen. Wenn Ihr Mitbewohner wählt, können Sie den Lärm überwachen und herausfinden, welche Nummern gewählt wurden.

Diese Methoden definieren, was ein Seitenkanalangriff ist. Dies ist eine Möglichkeit, Daten zu extrahieren, ohne sie direkt in das Gerät einzugeben. In Wirklichkeit gehen Seitenkanalangriffe gegen Computer viel tiefer als das Abhören von Tastendrücken!

Arten von Seitenkanalangriffen

Es gibt viele Arten von Seitenkanalangriffen

Nachdem Sie nun wissen, wie ein Seitenkanalangriff funktioniert, schauen wir uns einige der verschiedenen Angriffsarten an, die Hacker nutzen können.

Entdecken Sie Algorithmen mit Timing Attack

Zunächst analysieren Timing-Angriffe die Zeit, die für den Abschluss eines Prozesses benötigt wird. Dies ähnelt dem Zählen der Anrufzeit Ihres Mitbewohners und dem Vergleich mit dem, was Sie oben wissen.

Hacker füttern den Algorithmus mit verschiedenen Eingaben und sehen, wie lange die Verarbeitung dauert. Anhand dieser Daten können sie potenzielle Algorithmen mit den Timing-Daten abgleichen und eine Lösung finden.

Timing-Angriffe sind ein wichtiger Teil des Meltdown-Exploits. Sie analysieren, wie schnell der Cache gelesen wird, und nutzen die Ergebnisse, um die Daten selbst zu lesen.

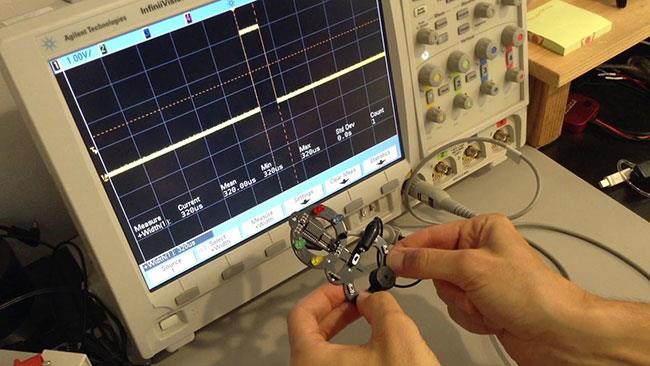

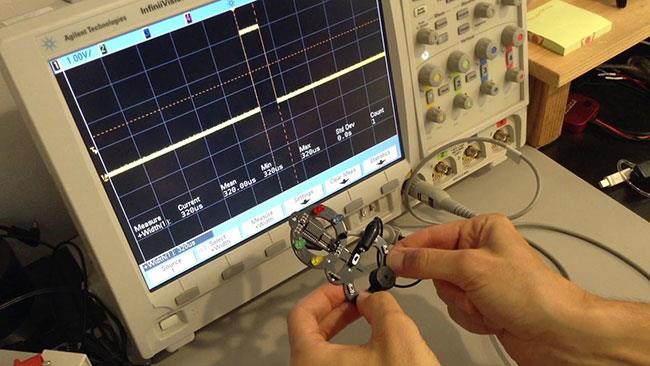

Überprüfen Sie die Prozessorauslastung durch Leistungsanalyse

Ein Hacker kann überwachen, wie viel Strom eine Komponente verbraucht, um zu sehen, was sie tut. Wenn eine Komponente mehr Strom als gewöhnlich verbraucht, kann es sein, dass sie etwas Wichtiges berechnet. Wenn es weniger Strom verbraucht, geht es möglicherweise mit der nächsten Berechnungsstufe weiter.

Ein Hacker könnte sogar anhand von Energieverbrauchskenndaten erkennen, welche Daten gesendet werden.

Lauschen Sie durch fundierte Analyse auf Hinweise

Bei der Audioanalyse hört ein Hacker Audioproben von einem Gerät ab und nutzt diese Ergebnisse, um Informationen zusammenzusetzen.

Im obigen Telefonbeispiel ist das Hören eines Wähltons oder das Drücken einer Taste ein akustischer Angriff (ein Angriff, der auf einer Klanganalyse basiert).

Es gibt einige Studien, die die Machbarkeit eines akustischen Angriffs untersucht haben. In einer Studie wurde das Geräusch eines Druckers abgehört, um zu bewerten, was gedruckt wurde, und es wurde eine Genauigkeitsrate von 72 % erreicht. Die Genauigkeit kann bis zu 95 % betragen, wenn der Angreifer ungefähr weiß, worum es in dem Dokument geht.

Eine andere Studie namens SonarSnoop verwandelte Telefone in Sonargeräte (eine Technik, die Schallausbreitung nutzt, um Bewegungen zu finden, zu kommunizieren oder andere Objekte zu erkennen). Die Forschung führte dazu, dass das Telefon über den Lautsprecher Töne aussendete, die für das menschliche Ohr nicht hörbar waren, und das Echo über das Mikrofon aufzeichnete. Das Sonar-Echo teilt dem Angreifer mit, wo sich der Finger des Opfers auf dem Bildschirm befindet, während er das Entsperrmuster zeichnet, und verrät so, wie das Telefon entsperrt werden kann.

Hintergrundwellenüberwachung mit elektromagnetischer Analyse

Die elektromagnetische (EM) Analyse überwacht die vom Gerät ausgesendeten Wellen. Anhand dieser Informationen kann ein Angreifer entschlüsseln, was das Gerät tut. Zumindest können Sie erkennen, ob sich ein Gerät in der Nähe befindet. Beispielsweise können Sie mit Ihrem Telefon versteckte Überwachungskameras finden, indem Sie nach deren elektromagnetischen Wellen suchen.

Es gibt eine Studie zu IoT-Geräten und ihren EM-Emissionen. Die Theorie besagt, dass Überwachungsteams verdächtige Geräte überwachen können, ohne sich in sie hacken zu müssen. Dies ist wichtig, da es den Strafverfolgungsbehörden ermöglicht, verdächtige Aktivitäten zu überwachen, ohne Spuren zu hinterlassen.

So schützen Sie sich vor Side-Channel-Angriffen

Es gibt keine einfache Möglichkeit, einen PC vor Seitenkanalangriffen zu schützen

Leider gibt es keine einfache Möglichkeit, einen PC vor Seitenkanalangriffen zu schützen. Solange ein PC Strom verbraucht, Strahlung aussendet und im Betrieb Geräusche macht, ist er dennoch Gegenstand einer Hackeranalyse.

Sie können jedoch verhindern, dass Hacker den Angriff überhaupt durchführen. Nehmen Sie als Beispiel das Programm SonarSnoop, das Telefonanmeldemuster erkennen kann. Dieses Programm verfügt möglicherweise über Vertriebskanäle wie jede andere Malware . Es wird versteckt in bösartigen Anwendungen und Programmen gefunden, die darauf warten, dass jemand es herunterlädt.

Sie können also zwar nicht verhindern, dass Geräte Signale aussenden, aber Sie können die Installation von Software verhindern, die zur Überwachung dieser Signale programmiert ist. Halten Sie Ihre Antiviren-Tools auf dem neuesten Stand und wenden Sie gute Cybersicherheitspraktiken an, dann wird alles gut.