Wenn Sie einen Brief versenden möchten, benötigen Sie die Adresse des Empfängers. Die Adresse ist ein Identifikationsmerkmal, das dem Postboten hilft, zu wissen, wohin der Brief geschickt werden muss. Daher muss die Adresse eindeutig sein. Zwei Häuser dürfen nicht die gleiche Adresse haben, sonst kommt es zu Verwechslungen.

Das Internet funktioniert ähnlich wie der Postdienst. Anstatt Nachrichten zu senden, senden Geräte „Datenpakete“, und die IP-Adresse oder MAC-Adresse bestimmt, wohin diese Datenpakete gehen. Im heutigen Artikel geht es darum, wie diese beiden Adressen parallel funktionieren.

Inhaltsverzeichnis des Artikels

Was ist eine IP-Adresse?

Die IP-Adresse (Internet Protocol) ist eine Identifikationsnummer für eine Netzwerkhardware. Geräte im Netzwerk haben unterschiedliche IP-Adressen, ähnlich wie Privat- oder Geschäftsadressen. Geräte verwenden IP-Adressen, um über das Netzwerk miteinander zu kommunizieren.

Quantrimang hat einen langen Artikel wie eine Broschüre über IP-Adressen. Für detailliertere Informationen lesen Sie bitte den Artikel: Was ist eine IP-Adresse?

Was ist eine MAC-Adresse?

Eine MAC-Adresse identifiziert eine eindeutige „Netzwerkschnittstelle“ innerhalb eines Geräts. Während IP-Adressen vom ISP zugewiesen werden und neu zugewiesen werden können, wenn ein Gerät eine Verbindung herstellt oder trennt, ist die MAC-Adresse an den physischen Adapter gebunden und wird vom Hersteller zugewiesen.

Eine MAC-Adresse ist eine Zeichenfolge aus 12 Ziffern, wobei jede Ziffer eine beliebige Zahl von 0 bis 9 oder ein Buchstabe von A bis F sein kann. Zur besseren Lesbarkeit ist die Zeichenfolge in Blöcke unterteilt. Es gibt drei gängige Formate, das erste Format ist das beliebteste und bevorzugte:

- 68:7F:74:12:34:56

- 68-7F-74-12-34-56

- 687.F74.123.456

Die ersten 6 Ziffern (als „Präfix“ bezeichnet) stellen den Adapterhersteller dar, während die letzten 6 Ziffern eine eindeutige Kennung für diesen spezifischen Adapter darstellen. Die MAC-Adresse enthält keine Informationen darüber, mit welchem Netzwerk das Gerät verbunden ist.

Wie funktionieren IP-Adressen und MAC-Adressen zusammen?

Brücke zwischen MAC-Adresse und IP-Adresse: ARP

Obwohl MAC-Adressen und IP-Adressen viele Unterschiede aufweisen, funktionieren sie nicht unabhängig voneinander. Das Address Resolution Protocol (ARP) ist die Brücke, die sie verbindet. Dieses Protokoll arbeitet zwischen Schicht 2 und Schicht 3 in einem lokalen Netzwerk (LAN) . Es ordnet IPv4-Adressen MAC-Adressen von Netzwerkgeräten zu und umgekehrt.

Hinweis : IPv4 verwendet das ARP-Protokoll. In neueren IPv6-Netzwerken bietet das Neighbor Discovery Protocol gleichwertige Funktionalität.

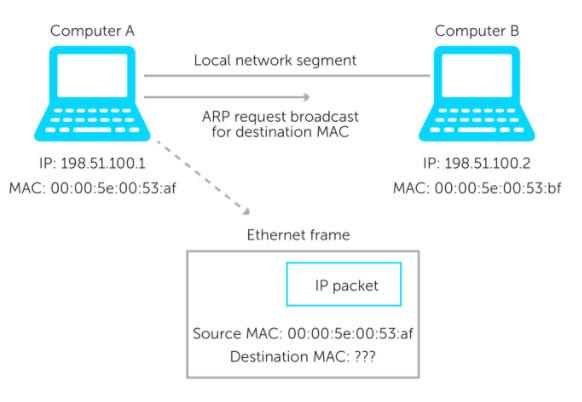

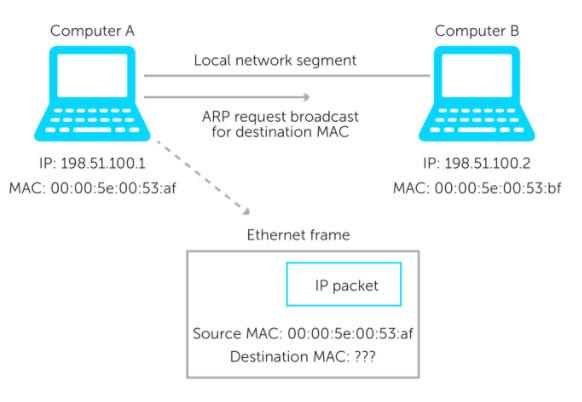

So funktioniert es: Ein Gerät möchte mit einem anderen Gerät im lokalen Netzwerksegment kommunizieren. Es packt seine Anfrage sowohl mit der Quell-IP-Adresse als auch mit der Ziel-IP-Adresse in ein IP-Paket. Ein Ethernet-Frame kapselt dann das IP-Paket. Dieser Frame enthält sowohl die Quell- als auch die Ziel-MAC-Adresse. Aber manchmal ist die MAC-Adresse des Zielgeräts unbekannt.

Beispiel für Computer A und Computer B

Computer A möchte ein IP-Paket an Computer B senden. Er kennt jedoch die MAC-Adresse von Computer B nicht. Computer A sendet dann eine ARP-Anfrage, die von allen Computern im lokalen Netzwerksegment empfangen wird.

Im Wesentlichen lautet die Anfrage: „Dies ist meine IP-Adresse. Das ist meine MAC-Adresse. Und ich suche nach der MAC-Adresse, die dieser IP-Adresse zugeordnet ist. Wenn diese IP-Adresse Ihnen gehört, antworten Sie bitte und teilen Sie mir Ihre MAC-Adresse mit.

Wie ARP mit IP-Adressen und MAC-Adressen funktioniert

Computer B empfängt die ARP-Anfrage und führt zwei Dinge aus.

Erstens verfügt jedes Gerät über eine eigene ARP-Tabelle. Jedes Mal, wenn ein Computer ein Paket über das LAN senden möchte, schaut er zuerst in seiner ARP-Tabelle nach. Wenn in der Tabelle für Computer B noch kein Eintrag für Computer A vorhanden ist, wird ein neuer Eintrag erstellt. Die MAC- und IP-Adressen von Computer A werden basierend auf den Angaben im Frame hinzugefügt.

Anschließend wird eine ARP-Antwort mit der IP-Adresse und der MAC-Adresse gesendet. Computer A empfängt die Antwort und fügt die Informationen seiner ARP-Tabelle hinzu. Mit der entsprechenden MAC-Adresse kann Computer A nun Ethernet-Frames an Computer B senden.

Es ist wichtig zu beachten, dass die IP-Adresse zwar für jedermann leicht nachzuschlagen ist, die MAC-Adresse jedoch für andere nicht leicht zu finden ist. Wenn ein IP-Paket Ihr LAN verlässt und einen Router passiert, wird sein Header mit der MAC-Adresse verworfen. Daher wird niemand außerhalb des LAN Ihren MAC im IP-Paket sehen (es sei denn, eine Anwendung sendet ihn als Daten).

MAC-Adressen sind dauerhaft, während IP-Adressen dynamisch sind

Da sie der Netzwerkkarte oder anderer Hardware zugewiesen ist, ändert sich die MAC-Adresse nie von selbst (viele Netzwerkschnittstellen unterstützen jedoch das Ändern der MAC-Adresse). Andererseits sind viele IP-Adressen dynamisch und ändern sich periodisch je nach Zeit oder den Eigenschaften des Netzwerkaufbaus.

Jede Adresse hat eine einzigartige Adressstruktur

Die MAC-Adresse ist eine 48-Bit-Hexadezimaladresse. Es besteht normalerweise aus 6 Sätzen mit je 2 Zahlen oder Zeichen, die durch Doppelpunkte getrennt sind. Eine Beispiel-MAC-Adresse würde so aussehen: 00:00:5e:00:53:af.

Viele Hersteller von Netzwerkkarten und anderer Hardware verwenden eine ähnliche Zeichenfolge am Anfang der MAC-Adresse der von ihnen hergestellten Produkte. Dies wird als Organizationally Unique Identifier (OUI) bezeichnet. OUI sind normalerweise die ersten 3 Bytes einer Ziffer oder eines Zeichens. IEEE (Institute of Electrical and Electronics Engineers) verwaltet OUI für Hersteller.

Eine IPv4-Adresse hingegen ist eine 32-Bit-Ganzzahl, die in hexadezimaler Schreibweise dargestellt wird. Das gebräuchlichere Format, Dotted Quad oder Dotted Decimal genannt, ist xxxx, wobei jedes x ein beliebiger Wert zwischen 0 und 255 sein kann. Beispielsweise ist 192.0.2.146 eine gültige IPv4-Adresse. Regel.

Befindet sich in verschiedenen Schichten im OSI-Modell

Auch MAC-Adressen und IP-Adressen liegen in unterschiedlichen Schichten des OSI-Modells (Open Systems Interconnection). Das OSI-Modell ist ein konzeptioneller Rahmen, der sieben Abstraktionsebenen verwendet, um alle Funktionen eines Telekommunikationssystems zu beschreiben. Im OSI-Modell implementiert die MAC-Unterschicht der Datenverbindungsschicht (Schicht 2) MAC-Adressen. Mittlerweile agiert eine IP-Adresse in der Netzwerkschicht (Schicht 3) des Modells.

Schwächen von IP-Adressen und MAC-Adressen

Erinnern Sie sich daran, wie eine IP-Adresse die Verbindung eines Geräts zu einem ISP darstellt? Was passiert, wenn ein zweites Gerät eine Verbindung zum primären Gerät herstellt und alle Webaktivitäten über dieses Gerät leitet? Für den Rest des Webs scheint die Aktivität des zweiten Geräts die Aktivität des primären Geräts zu sein.

So verbergen Sie Ihre IP-Adresse vor anderen. Obwohl daran nichts auszusetzen ist, kann es zu Sicherheitsproblemen führen. Wenn sich beispielsweise ein böswilliger Hacker hinter einem Proxy versteckt, kann es für die Behörden sehr schwierig sein, ihn aufzuspüren.

Ein weiteres Risiko besteht darin, dass IP-Adressen zurückverfolgt werden können . Sie wären überrascht, was jemand allein mit Ihrer IP-Adresse anstellen kann.

Außerdem besteht das potenzielle Problem von IP-Konflikten , wenn zwei oder mehr Geräte dieselbe IP-Adresse verwenden. Dies geschieht hauptsächlich innerhalb eines lokalen Netzwerks, könnte sich aber aufgrund der zunehmenden Knappheit an IPv4-Adressen bald über das gesamte Internet ausbreiten.

Was MAC-Adressen betrifft, müssen Sie eigentlich nur eines wissen: Es ist sehr einfach, die MAC-Adresse eines Geräts zu ändern. Dies macht den Zweck einer eindeutigen, vom Hersteller zugewiesenen Kennung zunichte, da jeder die MAC-Adresse einer anderen Person „fälschen“ kann. Außerdem werden dadurch Funktionen wie MAC-Filter nahezu nutzlos.

Unabhängig davon sind IP-Adressen und MAC-Adressen nützlich und wichtig und werden daher nicht so schnell verschwinden. Hoffentlich verstehen Sie jetzt, was sie sind, wie sie funktionieren und warum Sie sie brauchen.

Wenn Sie Fragen oder weitere Tipps oder Erklärungen haben, teilen Sie uns diese bitte im Kommentarbereich unten mit!

Mehr sehen: