IPSec, kurz für Internet Protocol Security, ist eine Reihe kryptografischer Protokolle, die den Datenverkehr über Internet Protocol (IP)-Netzwerke schützen.

IP-Netzwerken – einschließlich des World Wide Web – mangelt es an Verschlüsselung und Datenschutz. IPSec-VPNs beheben diese Schwachstelle, indem sie einen Rahmen für verschlüsselte und private Kommunikation im Web bereitstellen.

Hier ist ein genauerer Blick auf IPSec und wie es mit VPN-Tunneln funktioniert , um Daten über ungesicherte Netzwerke zu schützen.

Eine kurze Geschichte von IPSec

Als das Internetprotokoll Anfang der 80er Jahre entwickelt wurde, hatte Sicherheit keine hohe Priorität. Da die Zahl der Internetnutzer jedoch weiter wächst, steigt auch der Bedarf an hoher Sicherheit.

Um diesem Bedarf gerecht zu werden, förderte die National Security Agency Mitte der 80er Jahre im Rahmen des Secure Data Network Systems-Programms die Entwicklung von Sicherheitsprotokollen. Dies führte zur Entwicklung des Layer-3-Sicherheitsprotokolls und schließlich des Network Layer Security-Protokolls. Viele Ingenieure arbeiteten in den 90er Jahren an diesem Projekt und IPSec entstand aus diesen Bemühungen. IPSec ist mittlerweile ein Open-Source-Standard und Teil von IPv4.

So funktioniert IPSec

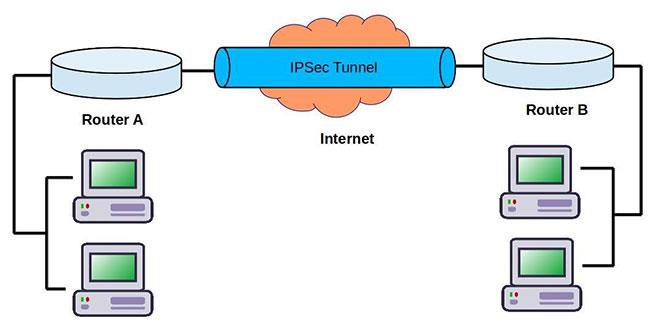

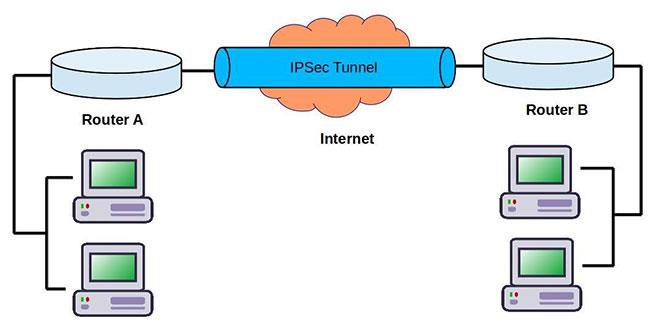

IPSec arbeitet mit VPN-Tunneln, um private bidirektionale Verbindungen zwischen Geräten herzustellen

Wenn zwei Computer eine VPN- Verbindung herstellen , müssen sie sich auf eine Reihe von Sicherheitsprotokollen und Verschlüsselungsalgorithmen einigen und kryptografische Schlüssel austauschen, um verschlüsselte Daten zu entsperren und anzuzeigen.

Hier kommt IPSec ins Spiel. IPSec arbeitet mit VPN-Tunneln, um private bidirektionale Verbindungen zwischen Geräten herzustellen. IPSec ist kein einzelnes Protokoll; Stattdessen handelt es sich um einen vollständigen Satz von Protokollen und Standards, die zusammenarbeiten, um die Vertraulichkeit, Integrität und Authentizität von Internet-Datenpaketen sicherzustellen, die einen VPN-Tunnel passieren.

So erstellt IPSec einen sicheren VPN-Tunnel:

- IPSec authentifiziert Daten, um die Paketintegrität während der Übertragung sicherzustellen.

- IPSec verschlüsselt den Internetverkehr über VPN-Tunnel, sodass die Daten nicht eingesehen werden können.

- IPSec schützt Daten vor Replay-Angriffen, die zu unbefugten Anmeldungen führen können.

- IPSec ermöglicht den sicheren Austausch kryptografischer Schlüssel zwischen Computern.

- IPSec bietet zwei Sicherheitsmodi: Tunnel und Transport.

IPSec VPN schützt Daten, die von Host zu Host, von Netzwerk zu Netzwerk, von Host zu Netzwerk und von Gateway zu Gateway übertragen werden (Tunnelmodus genannt, wenn das gesamte IP-Paket verschlüsselt und authentifiziert wird).

IPSec-Protokolle und unterstützende Komponenten

Der IPSec-Standard ist in mehrere Kernprotokolle und unterstützende Komponenten unterteilt.

Kern-IPSec-Protokoll

- IPSec Authentication Header (AH) : Dieses Protokoll schützt die IP-Adressen von Computern, die am Datenaustauschprozess teilnehmen, um sicherzustellen, dass Datenbits während des Prozesses nicht verloren gehen, geändert oder beschädigt werden. Übertragung. AH überprüft außerdem, ob die Person, die die Daten sendet, diese tatsächlich gesendet hat, und schützt so den Tunnel vor dem Eindringen unbefugter Benutzer.

- Encapsulated Security Payload (ESP) : Das ESP-Protokoll stellt den Verschlüsselungsteil von IPSec bereit und gewährleistet so die Sicherheit des Datenverkehrs zwischen Geräten. ESP verschlüsselt Datenpakete/Nutzlast, authentifiziert die Nutzlast und ihren Ursprung innerhalb der IPSec-Protokollsuite. Dieses Protokoll verschlüsselt den Internetverkehr effektiv, sodass jeder, der in den Tunnel schaut, nichts darin sehen kann.

ESP verschlüsselt und authentifiziert Daten sowohl, während AH nur Daten authentifiziert.

Komponenten, die IPSec unterstützen

- Sicherheitsvereinigungen (SA) : Sicherheitsvereinigungen und -richtlinien legen verschiedene Sicherheitsvereinbarungen fest, die im Austausch verwendet werden. Diese Vereinbarungen können die Art der Verschlüsselung und den zu verwendenden Hash-Algorithmus festlegen. Diese Richtlinien sind häufig flexibel und ermöglichen es den Geräten zu entscheiden, wie sie mit den Dingen umgehen möchten.

- Internet Key Exchange (IKE) : Damit die Verschlüsselung funktioniert, müssen die am Austausch privater Kommunikation beteiligten Computer einen Verschlüsselungsschlüssel gemeinsam nutzen. IKE ermöglicht zwei Computern den sicheren Austausch und die gemeinsame Nutzung von Verschlüsselungsschlüsseln beim Aufbau einer VPN-Verbindung.

- Verschlüsselungs- und Hashing-Algorithmen : Kryptografische Schlüssel arbeiten mit Hash-Werten, die mithilfe eines Hash-Algorithmus generiert werden. AH und ESP sind sehr allgemein gehalten und geben keinen bestimmten Kodierungstyp an. Allerdings verwendet IPsec häufig Message Digest 5 oder Secure Hash Algorithm 1 zur Verschlüsselung.

- Schutz vor Replay-Angriffen : IPSec umfasst außerdem Standards, um die Wiedergabe von Datenpaketen zu verhindern, die Teil eines erfolgreichen Anmeldevorgangs sind. Dieser Standard verhindert, dass Hacker abgespielte Informationen nutzen, um selbst Anmeldeinformationen zu kopieren.

IPSec ist eine vollständige VPN-Protokolllösung und kann auch als Verschlüsselungsprotokoll in L2TP und IKEv2 dienen.

Tunnelbaumodi: Tunnel und Transport

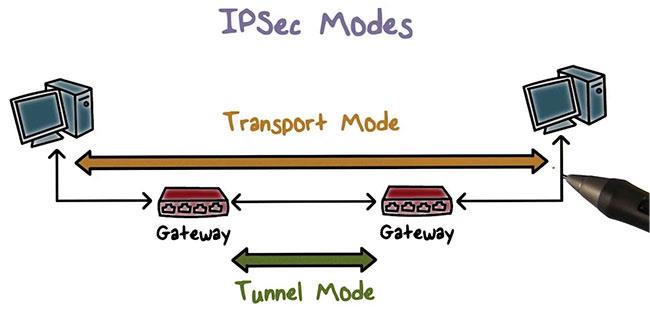

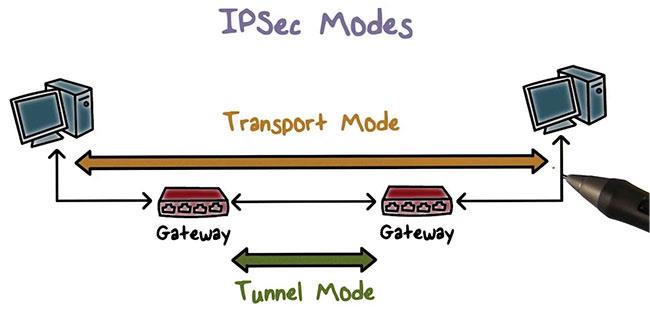

IPSec sendet Daten im Tunnel- oder Transportmodus

IPSec sendet Daten im Tunnel- oder Transportmodus. Diese Modi hängen eng mit der Art des verwendeten Protokolls zusammen, AH oder ESP.

- Tunnelmodus : Im Tunnelmodus ist das gesamte Paket geschützt. IPSec verpackt das Datenpaket in ein neues Paket, verschlüsselt es und fügt einen neuen IP-Header hinzu. Es wird häufig in Site-to-Site-VPN-Setups verwendet.

- Transportmodus : Im Transportmodus bleibt der ursprüngliche IP-Header erhalten und wird nicht verschlüsselt. Lediglich die Nutzlast und der ESP-Trailer werden verschlüsselt. Der Transportmodus wird häufig in Client-to-Site-VPN-Setups verwendet.

Bei VPNs ist die häufigste IPSec-Konfiguration ESP mit Authentifizierung im Tunnelmodus. Diese Struktur trägt dazu bei, dass der Internetverkehr sicher und anonym innerhalb des VPN-Tunnels über ungesicherte Netzwerke übertragen wird.

Was ist also der Unterschied zwischen Tunnel- und Transportmodus in IPsec?

Der Tunnelmodus in IPsec wird zwischen zwei dedizierten Routern verwendet, wobei jeder Router als ein Ende eines virtuellen „Tunnels“ durch das öffentliche Netzwerk fungiert. Im Tunnelmodus enthält der anfängliche IP-Header das endgültige Ziel des verschlüsselten Pakets zusammen mit der Paketnutzlast. Um zwischengeschalteten Routern mitzuteilen, wohin sie Pakete weiterleiten sollen, fügt IPsec einen neuen IP-Header hinzu. An jedem Ende des Tunnels dekodieren Router IP-Header, um Pakete an ihr Ziel zu übermitteln.

Im Transportmodus wird die Nutzlast jedes Pakets verschlüsselt, der anfängliche IP-Header jedoch nicht. Daher können Zwischenrouter das endgültige Ziel jedes Pakets sehen – es sei denn, es wird ein separates Tunnelprotokoll (z. B. GRE) verwendet.

Welchen Port verwendet IPsec?

Ein Netzwerkport ist der virtuelle Ort, an dem Daten innerhalb des Computers übertragen werden. Über Ports verfolgt der Computer verschiedene Prozesse und Verbindungen. Gehen Daten an einen bestimmten Port, weiß das Betriebssystem des Computers, zu welchem Prozess sie gehören. IPsec verwendet normalerweise Port 500.

Wie wirkt sich IPsec auf MSS und MTU aus?

MSS und MTU sind zwei Maßeinheiten für die Paketgröße. Pakete können nur eine bestimmte Größe (in Bytes) erreichen, bevor Computer, Router und Switches sie nicht verarbeiten können. MSS misst die Nutzlastgröße jedes Pakets, während MTU das gesamte Paket einschließlich Header misst. Pakete, die die Netzwerk-MTU überschreiten, können fragmentiert werden, d. h. in kleinere Pakete aufgeteilt und dann wieder zusammengesetzt werden. Pakete, die das MSS überschreiten, werden einfach verworfen.

Das IPsec-Protokoll fügt Paketen eine Reihe von Headern und Trailern hinzu, die alle einige Bytes belegen. Bei Netzwerken, die IPsec nutzen, müssen MSS und MTU entsprechend angepasst werden, sonst werden Pakete fragmentiert und leicht verzögert. Normalerweise beträgt die MTU für ein Netzwerk 1.500 Byte. Der normale IP-Header ist 20 Byte lang und der TCP-Header ist ebenfalls 20 Byte lang, was bedeutet, dass jedes Paket 1.460 Byte Nutzlast enthalten kann. IPsec fügt jedoch einen Authentifizierungsheader, einen ESP-Header und zugehörige Trailer hinzu. Sie fügen einem Paket 50–60 Bytes oder mehr hinzu.