L2TP ist wie PPTP ein sehr beliebtes VPN-Protokoll – die meisten VPN-Anbieter bieten Zugriff darauf an. Aber was ist L2TP und wie funktioniert es? Wenn Sie mehr darüber erfahren möchten, überspringen Sie diesen Artikel nicht. Hier finden Sie alles, was Sie über das L2TP-Protokoll wissen müssen.

Was ist L2TP?

L2TP steht für Layer 2 Tunneling Protocol und ist, wie der Name schon sagt, ein Tunnelprotokoll zur Unterstützung von VPN-Verbindungen. Interessanterweise wird L2TP häufig von ISPs verwendet, um VPN- Vorgänge zu ermöglichen .

L2TP wurde erstmals 1999 eingeführt. Es war als Nachfolger von PPTP konzipiert , das sowohl von Microsoft als auch von Cisco entwickelt wurde. Dieses Protokoll nutzt verschiedene Funktionen der Protokolle PPTP von Microsoft und L2F (Layer 2 Forwarding) von Cisco und verbessert diese anschließend.

L2TP steht für Layer 2 Tunneling Protocol

So funktioniert L2TP

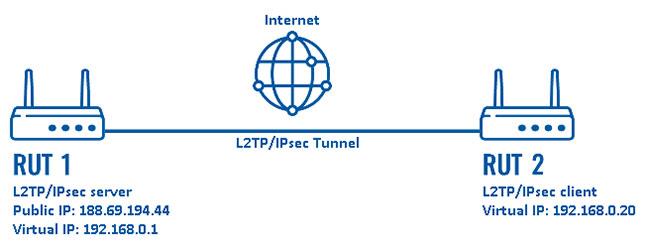

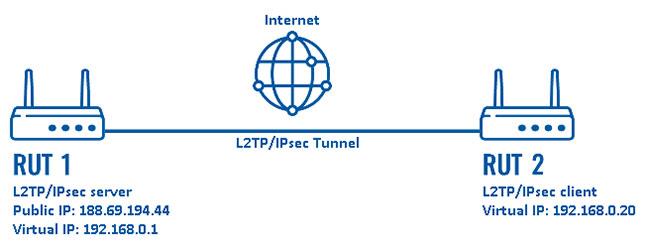

L2TP-Tunneling beginnt mit der Verbindung von LAC (L2TP Access Concentrator) und LNS (L2TP Network Server) – den beiden Endpunkten des Protokolls – im Internet. Sobald dies erreicht ist, wird eine PPP-Verbindungsschicht aktiviert und gekapselt, die dann über das Web weitergeleitet wird.

Die PPP-Verbindung wird dann vom Endbenutzer (Sie) beim ISP initiiert. Wenn der LAC die Verbindung akzeptiert, wird die PPP-Verbindung hergestellt. Anschließend wird ein leerer Slot im Netzwerktunnel zugewiesen und die Anfrage an den LNS weitergeleitet.

Wenn die Verbindung schließlich vollständig authentifiziert und akzeptiert ist, wird eine virtuelle PPP-Schnittstelle erstellt. An diesem Punkt können Verbindungsrahmen (digitale Datenübertragungseinheiten in einem Computernetzwerk) den Tunnel ungehindert passieren. Die Frames werden von LNS akzeptiert, das dann die L2TP-Verschlüsselung entfernt und sie als reguläre Frames verarbeitet.

Einige technische Details zum L2TP-Protokoll

– L2TP wird oft mit IPSec gepaart, um die Datennutzlast zu sichern.

- In Verbindung mit IPSec kann L2TP bis zu 256-Bit-Verschlüsselungsschlüssel und den 3DES-Algorithmus verwenden.

L2TP wird oft mit IPSec kombiniert

- L2TP funktioniert plattformübergreifend und wird auf Windows- und macOS-Geräten und Betriebssystemen unterstützt.

- Die doppelte Verschlüsselung von L2TP bietet mehr Sicherheit, bedeutet aber auch, dass mehr Ressourcen verbraucht werden.

- L2TP verwendet normalerweise den TCP-Port 1701, aber wenn es mit IPSec gekoppelt ist, verwendet es auch die UDP-Ports 500 (für IKE – Internet Key Exchange), 4500 (für NAT) und 1701 (für L2TP-Verkehr).

Was ist L2TP-Passthrough?

Da L2TP-Verbindungen normalerweise über einen Router auf das Internet zugreifen müssen, muss der L2TP-Verkehr diesen Router passieren können, damit die Verbindung funktioniert. L2TP-Passthrough ist im Grunde eine Router-Funktion, mit der Sie den L2TP-Verkehr darauf aktivieren oder deaktivieren können.

Sie sollten auch wissen, dass L2TP manchmal nicht gut mit NAT (Network Address Translation) funktioniert – einer Funktion, die sicherstellt, dass mehrere mit dem Internet verbundene Geräte über ein einziges Netzwerk dieselbe Verbindung und IP-Adresse anstelle mehrerer Geräte verwenden können. In diesem Fall ist L2TP Passthrough praktisch, da die Aktivierung auf dem Router eine gute Zusammenarbeit von L2TP mit NAT ermöglicht.

Wie gut ist die L2TP-Sicherheit?

L2TP/IPSec ist ein ausreichend sicheres VPN-Protokoll

Obwohl L2TP-Tunneling oft als Verbesserung gegenüber PPTP angesehen wird, ist es sehr wichtig zu verstehen, dass es keine L2TP-Verschlüsselung gibt – das Protokoll verwendet keine Verschlüsselung. Daher ist es kein kluger Schachzug, nur das L2TP-Protokoll zu verwenden, wenn Sie online sind.

Aus diesem Grund wird L2TP immer mit IPSec gepaart, einem recht sicheren Protokoll. Es kann starke Verschlüsselungsverfahren wie AES verwenden und verwendet außerdem eine doppelte Kapselung, um Ihre Daten zusätzlich zu schützen. Im Wesentlichen wird der erste Datenverkehr wie bei einer normalen PPTP-Verbindung gekapselt, anschließend erfolgt dank IPSec eine zweite Kapselung.

Erwähnenswert ist jedoch, dass es Gerüchte gibt, dass L2TP/IPSec von der NSA geknackt oder absichtlich geschwächt wurde. Derzeit gibt es keine eindeutigen Beweise für diese Behauptungen, sodass letztendlich alles davon abhängt, ob Sie es glauben oder nicht. Sie sollten wissen, dass Microsoft der erste Partner des PRISM-Überwachungsprogramms der NSA war.

Meiner Meinung nach ist L2TP/IPSec ein ausreichend sicheres VPN-Protokoll, Sie sollten jedoch sicherstellen, dass Sie auch einen zuverlässigen VPN-Anbieter ohne Protokolle verwenden. Wenn Sie außerdem sehr vertrauliche Informationen verarbeiten, ist es besser, stattdessen ein sichereres Protokoll zu verwenden oder die VPN-Kaskadierungsfunktion auszuprobieren.

Wie schnell ist L2TP?

Aufgrund der fehlenden Verschlüsselung gilt L2TP naturgemäß als sehr schnell. Natürlich sind die Nachteile einer nicht gesicherten Verbindung sehr gravierend und sollten nicht auf Kosten der Geschwindigkeitsvorteile ignoriert werden.

Was L2TP/IPSec betrifft, kann das VPN-Protokoll gute Geschwindigkeiten bieten, allerdings sollten Sie über eine schnelle Breitbandverbindung (etwa 100 Mbit/s oder mehr) und eine relativ leistungsstarke CPU verfügen. Andernfalls kann es zu Geschwindigkeitseinbußen kommen, aber nicht zu drastisch, was Ihr Online-Erlebnis ruinieren könnte.

Wie einfach ist die L2TP-Einrichtung?

Auf den meisten Windows- und macOS-Geräten ist die Einrichtung einfach. Gehen Sie einfach zu den Netzwerkeinstellungen und befolgen Sie einige Schritte, um die L2TP-Verbindung einzurichten und zu konfigurieren. Das Gleiche gilt für das L2TP/IPSec-VPN-Protokoll – normalerweise müssen Sie möglicherweise nur eine oder zwei Optionen ändern, um die IPSec- Verschlüsselung auszuwählen .

L2TP und L2TP/IPSec lassen sich auf Geräten ohne native Unterstützung recht einfach manuell einrichten. Möglicherweise müssen Sie einige zusätzliche Schritte ausführen, aber der gesamte Einrichtungsprozess wird nicht zu lange dauern und nicht zu viel Wissen und Aufwand erfordern.

Was ist L2TP-VPN?

Wie der Name schon sagt, handelt es sich bei L2TP VPN um einen VPN-Dienst, der Benutzern Zugriff auf das L2TP-Protokoll bietet. Bitte beachten Sie, dass Sie wahrscheinlich keinen VPN-Anbieter finden werden, der Zugang zu L2TP bietet. Normalerweise gibt es nur Anbieter, die L2TP/IPSec anbieten, um die Sicherheit von Benutzerdaten und Datenverkehr zu gewährleisten.

Idealerweise sollten Sie jedoch einen VPN-Anbieter wählen, der Zugriff auf mehrere VPN-Protokolle bietet. Die Möglichkeit, nur L2TP nutzen zu können, ist normalerweise ein schlechtes Zeichen, und nur Zugriff auf L2TP/IPSec zu haben ist nicht schlecht, aber es gibt keinen Grund, sich auf nur ein paar Optionen zu beschränken.

Vor- und Nachteile von L2TP

Vorteil

- L2TP kann mit IPSec kombiniert werden, um ein gutes Maß an Online-Sicherheit zu bieten.

- L2TP ist auf vielen Windows- und macOS-Plattformen verfügbar, da es in diese integriert ist. L2TP funktioniert auch auf vielen anderen Geräten und Betriebssystemen.

- L2TP ist recht einfach einzurichten, und das Gleiche gilt für L2TP/IPSec.

Defekt

- L2TP verfügt über keine eigene Verschlüsselung. Es muss mit IPSec gekoppelt werden, um eine ordnungsgemäße Online-Sicherheit zu gewährleisten.

- L2TP und L2TP/IPSec wurden angeblich von der NSA geschwächt oder geknackt – Beweise dafür gab es jedoch nicht.

- Aufgrund der doppelten Kapselung ist L2TP/IPSec tendenziell etwas ressourcenintensiv und nicht besonders schnell.

- L2TP kann von NAT-Firewalls blockiert werden, wenn es nicht weiter konfiguriert ist, um diese zu umgehen.