Beim Penetrationstest handelt es sich um einen autorisierten simulierten Cyberangriff auf einen Computer, der dazu dient, die Sicherheit eines Systems zu bewerten. Tests werden durchgeführt, um alle Schwachstellen (auch Schwachstellen genannt) zu identifizieren, einschließlich der Möglichkeit, dass Unbefugte auf Systemfunktionen und -daten zugreifen, sowie Stärken, die Unbefugten den Zugriff auf Systemfunktionen und -daten ermöglichen. Systemweite Risikobewertung.

Was ist Penetrationstest?

Was ist Penetrationstest?

Penetrationstests, auch bekannt als Pentesting, Pentest oder ethisches Hacken, sind ein simulierter Angriff auf ein Computersystem, um nach Schwachstellen zu suchen, die ausgenutzt werden können. In der Webanwendungssicherheit werden Penetrationstests häufig zur Stärkung von Webanwendungs-Firewalls (Web Application Firewall – WAF) eingesetzt.

Pen-Tests können den Versuch beinhalten, in eine beliebige Anzahl von Anwendungssystemen (z. B. Anwendungsprotokollschnittstellen – APIs, Frontend-/Backend-Server) einzudringen, um Schwachstellen zu entdecken. Schwachstellen, wie z. B. nicht validierte Eingaben, die anfällig für die Einschleusung von bösartigem Code sind.

Durch Penetrationstests gewonnene Erkenntnisse können genutzt werden, um WAF-Sicherheitsrichtlinien zu verfeinern und entdeckte Schwachstellen zu beheben.

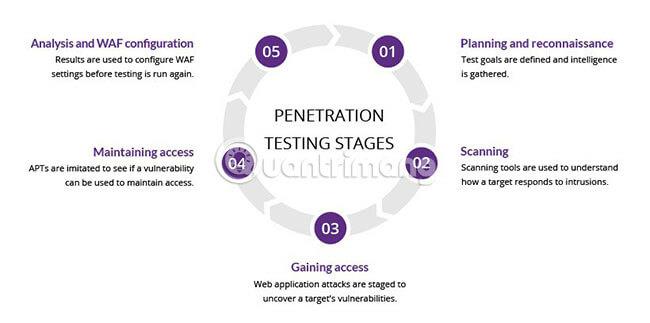

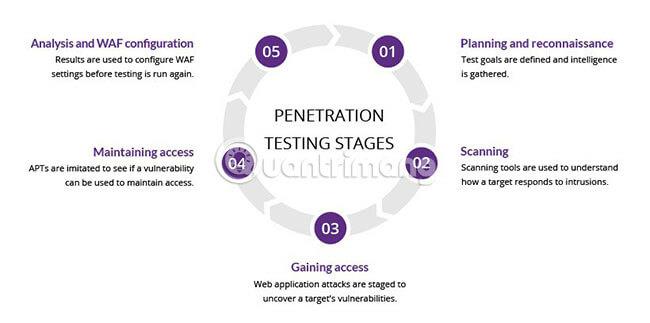

Phasen des Penetrationstests

Der Pen-Testprozess kann in 5 Phasen unterteilt werden.

1. Passive Informationserfassung und -verfolgung

In der ersten Phase des Penetrationstests und Bug-Bounty-Tests müssen Tester Informationen über das Zielsystem sammeln. Da es viele Angriffs- und Testmethoden gibt, müssen Penetrationstester anhand der gesammelten Informationen Prioritäten setzen, um die am besten geeignete Methode zu ermitteln.

Dieser Schritt beinhaltet das Extrahieren wertvoller Details über die Infrastruktur des Zielsystems, wie z. B. Domänennamen, Netzwerkblöcke, Router und IP-Adressen in seinem Bereich. Darüber hinaus müssen alle relevanten Informationen erfasst werden, die den Erfolg des Angriffs steigern könnten, wie z. B. Mitarbeiterdaten und Telefonnummern.

In diesem Zeitraum aus offenen Quellen gewonnene Daten können überraschend wichtige Details liefern. Um dies zu erreichen, müssen White-Hat-Hacker eine Vielzahl von Quellen nutzen, wobei ein besonderer Schwerpunkt auf der Website und den Social-Media-Plattformen der Zielorganisation liegt. Durch das sorgfältige Sammeln dieser Informationen legen Tester den Grundstein für eine erfolgreiche Bug-Bounty-Aktion.

Allerdings legen die meisten Organisationen Penetrationstestern während des Bug-Bounty-Prozesses unterschiedliche Regeln auf. Aus rechtlicher Sicht ist es erforderlich, von diesen Regeln nicht abzuweichen.

2. Sammeln und scannen Sie Informationen proaktiv

Ein Penetrationstester erkennt, welche aktiven und passiven Geräte innerhalb des IP-Bereichs aktiv sind. Dies geschieht normalerweise durch passive Erfassung während der Bug-Bounty-Phase. Mithilfe der bei diesem passiven Erfassungsprozess gewonnenen Informationen muss der Pentester seinen Weg bestimmen – er muss Prioritäten setzen und genau bestimmen, welche Tests notwendig sind.

In diesem Zeitraum kommen Hacker nicht umhin, Informationen über das Betriebssystem, offene Ports und Dienste sowie deren Versionsinformationen auf Live-Systemen zu erhalten.

Wenn die Organisation darüber hinaus gesetzlich verlangt, Penetrationstestern die Überwachung des Netzwerkverkehrs zu gestatten, können zumindest so viele wichtige Informationen über die Systeminfrastruktur gesammelt werden wie möglich. Die meisten Organisationen möchten diese Erlaubnis jedoch nicht erteilen. In einer solchen Situation darf der Penetrationstester nicht über die Regeln hinausgehen.

3. Analyse- und Testschritt

In dieser Phase versucht der Penetrationstester, nachdem er herausgefunden hat, wie die Zielanwendung auf verschiedene Einbruchsversuche reagieren wird, funktionierende Verbindungen mit den erkannten Systemen herzustellen. Er ist aktiv und versucht, direkte Anfragen zu erfüllen. Mit anderen Worten: Dies ist die Phase, in der der White-Hat-Hacker mit dem Zielsystem interagiert, indem er Dienste wie FTP, Netcat und Telnet effektiv nutzt.

Trotz des Scheiterns in dieser Phase besteht der Hauptzweck hier darin, die während der Informationsbeschaffungsschritte erhaltenen Daten zu überprüfen und Notizen zu machen.

4. Manipulations- und Ausbeutungsversuche

Angriffsphase des Penetrationstests

Penetrationstester sammeln alle in früheren Prozessen gesammelten Daten für ein Ziel: Versuchen Sie, auf die gleiche Weise Zugriff auf das Zielsystem zu erhalten, wie es ein echter, böswilliger Hacker tun würde. Deshalb ist dieser Schritt so wichtig. Denn bei der Teilnahme an Bug-Bounty-Programmen sollten Penetrationstester wie echte Hacker denken.

In dieser Phase versucht der Penetrationstester, in das System einzudringen, indem er das auf dem Zielsystem ausgeführte Betriebssystem, offene Ports und auf diesen Ports bereitgestellte Dienste sowie mögliche Exploits verwendet. Dies kann je nach Version anwendbar sein. Da webbasierte Portale und Anwendungen aus viel Code und vielen Bibliotheken bestehen, haben böswillige Hacker eine größere Angriffsreichweite. In diesem Zusammenhang sollte ein guter Penetrationstester alle Möglichkeiten berücksichtigen und alle möglichen Angriffsvektoren einsetzen, die innerhalb der Regeln zulässig sind.

Dies erfordert fundiertes Fachwissen und Erfahrung, um bestehende Exploits erfolgreich und flexibel nutzen zu können, ohne das System zu beschädigen und ohne Spuren bei der Systemübernahme zu hinterlassen. Daher ist diese Phase des Penetrationstests der wichtigste Schritt.

5. Bemühungen zur Stärkung der Privilegien

Die Stärke eines Systems wird durch sein schwächstes Glied bestimmt. Wenn ein White-Hat-Hacker Zugriff auf ein System erhält, meldet er sich normalerweise als Benutzer mit geringer Autorisierung beim System an. In dieser Phase müssen Penetrationstester über Administratorrechte verfügen, um Schwachstellen im Betriebssystem oder in der Umgebung ausnutzen zu können.

Sie werden dann darauf abzielen, andere Geräte in der Netzwerkumgebung zu übernehmen, indem sie die zusätzlichen Berechtigungen nutzen, die sie erworben haben, und schließlich Benutzerrechte der obersten Ebene, wie z. B. Domänenadministrator oder Datenbankadministrator.

6. Berichterstattung und Präsentation

Penetrationstester melden Ergebnisse der Fehlersuche und erhalten Belohnungen

Sobald die Penetrationstest- und Bug-Bounty-Schritte abgeschlossen sind, muss der Penetrationstester oder Bug-Hunter die von ihm im Zielsystem entdeckten Sicherheitslücken, die nächsten Schritte und die Art und Weise, wie er diese Schwachstellen für das Unternehmen ausnutzen kann, in einem detaillierten Bericht präsentieren. Dazu sollten Informationen wie Screenshots, Beispielcode, Angriffsphasen und die Art und Weise, wie diese Sicherheitslücke auftreten könnte, gehören.

Der Abschlussbericht muss auch Lösungsempfehlungen zur Schließung jeder Sicherheitslücke enthalten. Die Sensitivität und Unabhängigkeit von Penetrationstests bleiben ein Rätsel. White-Hat-Hacker sollten niemals vertrauliche Informationen, die sie zu diesem Zeitpunkt erhalten haben, weitergeben und diese Informationen niemals durch die Angabe falscher Informationen missbrauchen, da dies normalerweise illegal ist.

Methoden des Penetrationstests

Externer Test (Externer Penetrationstest)

Externe Penetrationstests zielen auf die „Vermögenswerte“ eines Unternehmens ab, die im Internet sichtbar sind, wie etwa die Webanwendung selbst, die Unternehmenswebsite, E-Mail und Domain-Name-Server (DNS) . Ziel ist es, Zugriff auf wertvolle Daten zu erhalten und diese zu extrahieren.

Interner Test (Penetrationstest von innen)

Beim Insider-Penetrationstest simuliert ein Tester mit Zugriff auf eine Anwendung hinter einer Firewall einen Angriff eines Insiders. Dieser Angriff warnt nicht nur vor der Möglichkeit, dass ein interner Mitarbeiter ein Hacker sein könnte, sondern erinnert Administratoren auch daran, zu verhindern, dass die Anmeldeinformationen eines Mitarbeiters in der Organisation nach einem Phishing-Angriff gestohlen werden .

Blindtest („Blindtest“)

Bei einem Blindtest wird dem Tester lediglich der Name des Zielunternehmens genannt. Dadurch erhält das Sicherheitspersonal in Echtzeit einen Überblick darüber, wie sich ein Anwendungsangriff in der Praxis auswirken würde.

Doppelblindtest

Bei einem Doppelblindtest hat der Sicherheitsbeauftragte keine Vorkenntnisse über den simulierten Angriff. Genau wie in der realen Welt ist es nicht immer möglich, Angriffe im Voraus zu kennen, um die Verteidigung zu verbessern.

Gezieltes Testen

In diesem Szenario arbeiten sowohl der Tester als auch der Sicherheitsbeauftragte zusammen und bewerten kontinuierlich die Aktionen des anderen. Dies ist eine wertvolle Schulungsübung, die dem Sicherheitsteam Echtzeit-Feedback aus der Sicht des Hackers liefert.

Penetrationstests und Webanwendungs-Firewalls

Penetrationstests und WAF sind unabhängige Sicherheitsmaßnahmen, bieten jedoch ergänzende Vorteile.

Bei vielen Arten von Pentests (mit Ausnahme von Blind- und Doppelblindtests) können Tester WAF-Daten wie Protokolle verwenden, um Anwendungsschwächen zu lokalisieren und auszunutzen.

Im Gegenzug können WAF-Administratoren von Pentestdaten profitieren. Sobald die Tests abgeschlossen sind, kann die WAF-Konfiguration aktualisiert werden, um vor während der Tests entdeckten Schwachstellen zu schützen.

Schließlich erfüllt Pen-Testing eine Reihe von Compliance-Anforderungen für Sicherheitstests, darunter PCI DSS und SOC 2. Einige Standards, wie PCI-DSS 6.6, können nur durch die Verwendung einer zertifizierten WAF erfüllt werden.

White-Hat-Hacker-Toolkit

White-Hat-Hacker nutzen Pentests, um Fehler und Schwachstellen zu finden

Ethisches Hacken ist kein Job, der nur Fähigkeiten erfordert. Die meisten White-Hat-Hacker (ethische Hacker) verwenden spezielle Betriebssysteme und Software, um ihre Arbeit zu erleichtern und manuelle Fehler zu vermeiden.

Wofür nutzen diese Hacker Pentests? Nachfolgend finden Sie einige Beispiele.

Parrot Security ist ein Linux-basiertes Betriebssystem, das für Penetrationstests und Schwachstellenbewertung entwickelt wurde. Es ist Cloud-freundlich, einfach zu bedienen und unterstützt verschiedene Open-Source-Software.

Live-Hacking-Betriebssystem

Live Hacking ist ebenfalls ein Linux-Betriebssystem und eine geeignete Wahl für diejenigen, die Pentests durchführen, da es leichtgewichtig ist und keine hohe Hardware erfordert. Live Hacking ist mit Tools und Software für Penetrationstests und ethisches Hacken vorinstalliert.

Nmap ist ein Open-Source-Intelligence-Tool (OSINT), das Netzwerke überwacht und Daten über Gerätehosts und Server sammelt und analysiert, was es für Black-, Grey- und White-Hat-Hacker wertvoll macht.

Nmap ist außerdem plattformübergreifend und funktioniert mit Linux, Windows und macOS, sodass es sich ideal für ethische Hacker-Anfänger eignet.

WebShag

WebShag ist auch ein OSINT-Tool. Dabei handelt es sich um ein Systemtesttool, das HTTPS- und HTTP-Protokolle scannt und relative Daten und Informationen sammelt. Es wird von ethischen Hackern verwendet, um externe Penetrationstests über öffentliche Websites durchzuführen.

Wo kann man Penetrationstests durchführen?

Ein Pen-Test Ihres eigenen Netzwerks ist nicht die beste Option, da Sie möglicherweise nicht genügend fundierte Kenntnisse darüber gesammelt haben, was es Ihnen erschwert, kreativ zu denken und versteckte Schwachstellen zu finden. Sie sollten einen unabhängigen White-Hat-Hacker beauftragen oder die Dienste eines Unternehmens in Anspruch nehmen, das Pentestdienste anbietet.

Allerdings kann es sehr riskant sein, Außenstehende damit zu beauftragen, sich in Ihr Netzwerk einzuhacken, insbesondere wenn Sie ihnen vertrauliche Informationen oder internen Zugriff gewähren. Aus diesem Grund sollten Sie vertrauenswürdige Drittanbieter nutzen. Hier sind einige Vorschläge für Ihre Referenz:

HackerOne.com

HackerOne ist ein in San Francisco ansässiges Unternehmen, das Penetrationstests, Schwachstellenbewertung und Protokollkonformitätstests anbietet.

ScienceSoft.com

ScienceSoft hat seinen Sitz in Texas und bietet Dienstleistungen zur Schwachstellenbewertung, Penetrationstests, Compliance und Infrastrukturtests an.

Raxis.com

Mit Hauptsitz in Atlanta, Georgia, bietet Raxis wertvolle Dienstleistungen an, von Penetrationstests und Überprüfungen von Sicherheitscodes bis hin zu Schulungen zur Reaktion auf Vorfälle, Schwachstellenbewertungen und Schulungen zur Verhinderung von Social-Engineering- Angriffen .