Shodan ist wie Google , aber eher ein Repository für Internet-of-Things- Geräte (IoT) . Während Google Websites im World Wide Web und deren Inhalte indiziert, indiziert Shodan jedes Gerät, das direkt mit dem Internet verbunden ist .

Die über diese Suchmaschine öffentlich zugänglichen Informationen scheinen harmlos zu sein. Für den durchschnittlichen Benutzer bedeuten IP-Adresszeichenfolgen und Codierungsbegriffe nicht viel. Aber für einen Hacker, der nach einem anfälligen Gerät sucht, ist das mehr als genug, um Schaden anzurichten. Aber was wäre, wenn Sie verstehen könnten, welche Daten am wichtigsten sind und wie Sie Shodan nutzen können, um Ihre Cybersicherheit zu verbessern?

Was genau ist Shodan?

Shodan ist eine Cyber-Suchmaschine, die mit dem Internet verbundene Geräte indiziert. Diese Suchmaschine begann als Projekt von John Matherly. Matherly möchte mehr über Geräte erfahren, die mit dem Internet verbunden sind, von Druckern und Webservern bis hin zu Teilchenbeschleunigern – im Grunde alles mit einer IP-Adresse.

Ziel ist es, die Spezifikationen des Geräts aufzuzeichnen und eine Karte zu erstellen, auf der die Standorte der Geräte und ihre Verbindung untereinander zu sehen sind. Seit dem Börsengang im Jahr 2009 ist der Zweck von Shodan weitgehend unverändert geblieben. Es ordnet weiterhin den genauen Standort internetfähiger Geräte, ihre Softwarespezifikationen und Standorte zu. Tatsächlich hat sich Shodan zu einem umfassenden Auge im Internet entwickelt.

Wie nutzen Hacker Shodan?

Shodan wurde ursprünglich nicht für Hacker entwickelt, aber die öffentlichen Informationen, die diese Suchmaschine sammelt, könnten für Hacker nützlich sein, die nach anfälligen Geräten suchen.

Finden Sie IoT-Geräte mit Sicherheitsregeln

Shodan sammelt digitale Banner von IoT-Geräten. Banner ist wie ein Lebenslauf, den IoT-Geräte bei der Datenanforderung an Webserver senden. Durch das Lesen des Banners erkennt der Webserver ein bestimmtes Gerät, wie und welche Datenpakete er an das Gerät senden soll. So wie der Inhalt jedes Lebenslaufs unterschiedlich sein wird, so werden auch die Banner von IoT-Geräten unterschiedlich sein.

Im Allgemeinen zeigt ein typisches Banner die Betriebssystemversion, die IP-Adresse, die offenen Ports, die Seriennummer, die Hardwarespezifikationen, den geografischen Standort, den Internetdienstanbieter und gegebenenfalls den registrierten Namen des Eigentümers des Geräts an.

Viele, wenn nicht alle dieser Informationen wurden öffentlich zugänglich gemacht. Diese Informationen könnten für Hacker sichtbar sein, wenn das Gerät beispielsweise mit veralteter Software läuft. Genauer gesagt können Suchfilter verwendet werden, um gefährdete Geräte innerhalb einer bestimmten Stadt einzugrenzen. Wenn Hacker wissen, wo anfällige Geräte zu finden sind, können sie Wardriving- Taktiken anwenden oder Dissoziationsangriffe durchführen, um in Ihr Netzwerk einzudringen, wenn sie nicht aus der Ferne zugänglich sind.

Finden Sie Standard-Passwörter und Logins

Die meisten Geräte – wie etwa Router – werden mit Standardkennwörtern oder Anmeldeinformationen ausgeliefert, die der Benutzer nach der Einrichtung ändern muss. Allerdings können das nicht viele Menschen. Shodan erstellt regelmäßig eine Liste aktiver Geräte, die weiterhin ihre Standardanmeldeinformationen und offenen Ports verwenden. Wenn Sie eine Suche mit der Abfrage „Standardpasswort“ durchführen , werden relevante Suchergebnisse angezeigt. Jeder, der Zugriff auf diese Daten und Hacking-Tools hat, kann sich in ein grundsätzlich offenes System einloggen und Schaden anrichten.

Aus diesem Grund sollten Sie Ihr Standardpasswort ändern.

So nutzen Sie Shodan zur Verbesserung der Cybersicherheit

Die über Shodan verfügbare Datenmenge ist atemberaubend, aber sie ist kaum nützlich, wenn das Sicherheitssystem Ihres Geräts ordnungsgemäß funktioniert. Wenn Sie auf Shodan nach der IP-Adresse eines Geräts suchen, erfahren Sie, ob die Suchmaschine Informationen darüber hat. Beginnen wir mit der IP-Adresse Ihres Heimrouters. Seltsamerweise hat Shodan keine Informationen über Ihren Router, insbesondere wenn die Netzwerkports geschlossen sind. Dann wenden Sie sich an Überwachungskameras, Babyphones, Ihr Telefon und Ihren Laptop.

Finden und schließen Sie anfällige Ports

Sie müssen sich keine Sorgen machen, dass Hacker Ihr Gerät auf Shodan finden und in Ihr System eindringen. Die Wahrscheinlichkeit dafür ist gering, da Shodan nur Systeme mit offenen TCP/IP-Ports katalogisiert. Und darauf müssen Sie achten: Unsichere Ports sind geöffnet.

Im Allgemeinen werden Ports geöffnet, damit internetfähige Geräte Anfragen bearbeiten, Daten empfangen und wissen können, was mit diesen Daten zu tun ist. Dadurch weiß Ihr WLAN-Drucker, dass er eine Anfrage von Ihrem PC empfängt und eine Seite druckt, und Ihre Webcam streamt diese auf das Display. Und noch wichtiger: Wie kann ein Hacker aus der Ferne auf Ihr Gerät zugreifen?

Ein offener Port ist unvermeidlich, denn so stellt Ihr Gerät eine Verbindung zum Internet her. Durch das Schließen aller Ports Ihres Geräts werden Sie vom Internet getrennt. Gateways werden unter bestimmten Umständen zu einem Sicherheitsrisiko, beispielsweise wenn alte, veraltete Software ausgeführt wird oder eine Anwendung auf dem System falsch konfiguriert wird. Glücklicherweise können Sie dieses Malware- und Cybersicherheitsrisiko in den Griff bekommen, indem Sie anfällige Ports schließen.

Verwenden Sie ein VPN, um eine Verbindung zum Internet herzustellen

Sie können die IP-Adresse des Geräts auf Shodan nachschlagen und sehen, ob das Banner des Geräts öffentlich ist und welche Ports geöffnet sind, damit Sie sie schließen können. Aber das ist immer noch nicht genug. Erwägen Sie die Verwendung eines VPN, um Ihre IP-Adresse beim Surfen im Internet zu verbergen.

VPN fungiert als erste Mauer zwischen Ihnen und dem Angreifer. Durch die Verwendung eines VPN wird Ihre Internetverbindung verschlüsselt, sodass Daten- und Dienstanfragen über sichere Ports statt über potenziell ungesicherte Ports laufen. Auf diese Weise müssen Angreifer zunächst den VPN-Dienst knacken – was nicht einfach ist – bevor sie an Sie gelangen können. Dann gibt es noch eine weitere Wand, die Sie errichten können.

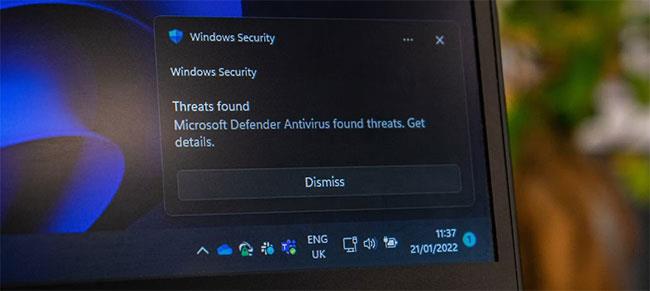

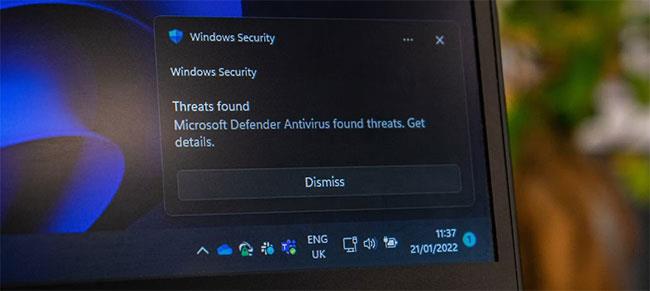

Aktivieren Sie die Microsoft Defender-Firewall

Einige VPNs wie Windscribe verfügen über Firewalls. Obwohl Firewalls von Drittanbietern großartig sind, sollten Sie die Firewall verwenden, die mit Microsoft Defender, dem nativen Sicherheitsprogramm auf Windows-Computern, geliefert wird. Weitere Einzelheiten finden Sie unter: So aktivieren/deaktivieren Sie die Firewall auf einem Windows-Computer .

Ihr Computer kommuniziert mit anderen Computern im Internet über Datenpakete (Datenbits, die Mediendateien oder Nachrichten enthalten). Die Aufgabe der Microsoft Defender-Firewall besteht darin, eingehende Datenpakete zu scannen und jegliches Verhalten zu verhindern, das dem Gerät schaden könnte. Sie müssen lediglich die Firewall aktivieren. Standardmäßig öffnen Firewalls Computerports nur dann, wenn eine Anwendung diesen Port verwenden muss. Sie müssen die erweiterten Sicherheitsregeln für das Gateway nicht berühren, es sei denn, Sie sind ein Power-User. Selbst dann sollten Sie erwägen, eine Erinnerung einzurichten, um das Tor anschließend zu schließen (dies kann leicht vergessen werden).

Stellen Sie sich vor, wie eine Firewall als Verkehrskontrolle in die Stadt und Straßen als Gateways zu Ihrem Netzwerk fungiert. Das Personal prüft und stellt sicher, dass nur Fahrzeuge passieren dürfen, die den Sicherheitsstandards entsprechen. Diese Sicherheitsstandards ändern sich ständig, daher müssen Ihre Mitarbeiter über die neuesten Regeln informiert sein – und deshalb sollten Sie regelmäßig Software-Updates installieren. Die Missachtung der Sicherheitsregeln an den Toren ist so, als ob Sie Ihre Mitarbeiter bitten würden, einen Kontrollpunkt zu umgehen. Nicht wenige Fahrzeuge können diesen toten Winkel nutzen, um in Ihre Stadt einzufahren.

Für welchen Zweck ist Shodan geeignet?

Shodan ist eine riesige Datenbank, die identifizierende Informationen über mit dem Internet verbundene Geräte enthält. Es wird hauptsächlich von Unternehmen zur Überwachung von Netzwerkschwachstellen und -lecks verwendet. Allerdings ist Shodan auch ein nützliches Tool zur Überprüfung Ihres Sicherheitsstatus. Sobald Sie diese Lecks gefunden haben, können Sie sie problemlos blockieren und Ihre allgemeine Cybersicherheit verbessern.