Unabhängig davon, welche Plattform Sie verwenden – Computer, Tablet oder Smartphone – denken Sie daran, immer verfügbare Updates zu aktualisieren, um die Version Ihres Geräts zu aktualisieren. Updates werden gepatcht und sorgen für ein sichereres Sicherheitsniveau.

Wenn Sie kein Opfer von Ransomware werden möchten oder nicht möchten, dass Ihre wichtigen Daten „wegfliegen“, befolgen Sie die folgenden grundlegenden Schritte. Ausführlichere Informationen und mehr darüber, was Ransomware ist, finden Sie hier .

Maßnahmen zur Verhinderung von Ransomware

1. Machen Sie regelmäßig Datensicherungen

Das ist Ransomware Defense 101. Betrüger wollen den Zugriff auf Ihre Daten „einschränken“, und sobald Ihre Daten angegriffen werden, ist es sicher, dass Ihre Daten verloren gehen. Daher sollten Sie wichtige Daten auf Ihrem System sichern und synchronisieren.

Organisieren und verwalten Sie Ihre wichtigen Daten an einem einzigen Ort und sichern Sie sie regelmäßig, damit Ihre Daten im Falle eines Angriffs weiterhin verfügbar sind und problemlos wiederhergestellt werden können.

Bezüglich der Sicherungshäufigkeit wird empfohlen, Ihre Daten regelmäßig zu sichern.

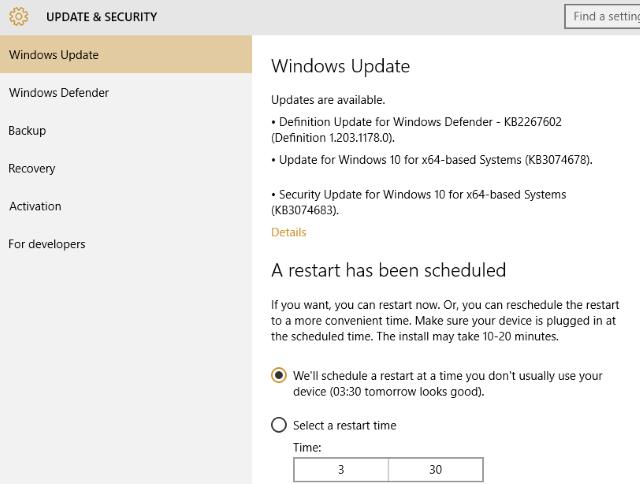

2. Aktualisieren Sie immer Updates

Unabhängig davon, welche Plattform Sie verwenden, ob Computer, Tablet oder Smartphone, denken Sie daran, immer verfügbare Updates zu aktualisieren, um ein Upgrade auf die neueste Version auf Ihrem Gerät durchzuführen. Updates (Updates) werden vom Entwickler aktualisiert, um Patches zu korrigieren und ein höheres Maß an Sicherheit zu gewährleisten.

3. Halten Sie sich von verdächtigen Dateien fern und aktivieren Sie Dateierweiterungen

Eine der einfachen und effektiven Möglichkeiten, Ransomware (und andere Malware ) zu bekämpfen, ist der Einsatz Ihrer Augen. Viele bösartige Tools haben Dateierweiterungen wie .PDF.EXE, an denen Sie sofort erkennen können, dass es sich um bösartige Dateien handelt.

Um festzustellen, von welchen gefährlichen Dateien Sie sich fernhalten oder welche Sie löschen sollten, besteht die einzige Möglichkeit daher darin, Dateierweiterungen unter Windows zu aktivieren. Weitere Informationen finden Sie im Artikel „8 Möglichkeiten, Dateien mit seltsamen Formaten zu identifizieren“ .

4. Verwenden Sie E-Mail-Filter

Bisher gibt es noch keine Möglichkeit, Malware- und Phishing-Angriffe zu verhindern. Um dies einzuschränken, sollten Sie einen E-Mail-Client verwenden, um nach schädlichen Nachrichten zu suchen, die an Ihren Computer gesendet werden. Ihre E-Mail. Wenn nicht, sollten Sie zumindest eine E-Mail-Filterregel einrichten und EXE-E-Mail-Dateien löschen.

Darüber hinaus besteht eine unveränderliche Regel darin, niemals E-Mails zu öffnen oder zu senden, die Ihnen „verdächtig“ vorkommen. Das sind die Tricks, die Hacker immer anwenden, und der einfachste Teil besteht darin, andere dazu zu verleiten, ausführbare Dateien zu starten, die Hacker mit „gefälschten“ Symbolen und Formaten wie DOC oder PDF versenden, um bösartigen Code zu verbreiten und von dort aus in den Computer einzudringen und ihn zu kontrollieren.

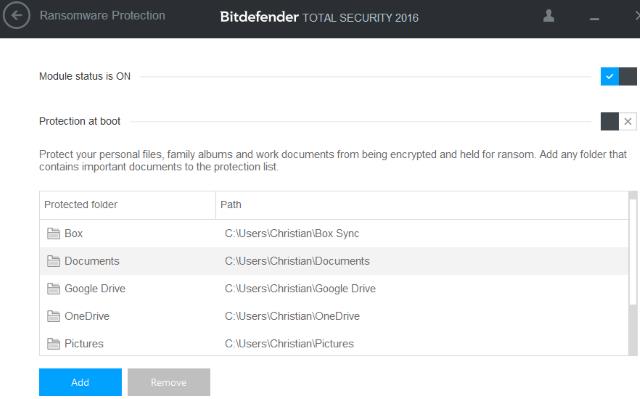

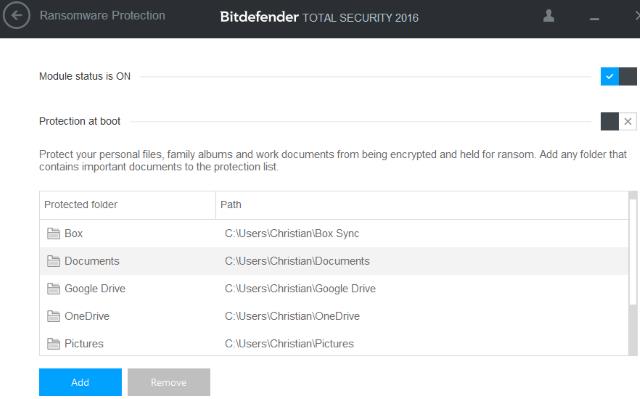

5. Verwenden Sie Internet-Sicherheitssoftware

Die Lösung zum Schutz Ihrer Daten vor Ransomware-Angriffen ist der Einsatz von Sicherheitssoftware . Während kostenlose Internet-Sicherheitstools auch recht gut sind, reichen sie aus, um direkt zu scannen und wie eine Firewall zu fungieren , bei Verwendung der kostenpflichtigen Version ist das Sicherheitsniveau jedoch höher.

6. Überprüfen Sie regelmäßig das Sicherheitsniveau des Systems

Im einfachsten und verständlichsten Sinne sollten Sie Ihr System regelmäßig mit Antivirensoftware und -programmen überprüfen. Einige effektive Antivirensoftware und -programme, die Sie verwenden können, sind Kaspersky Virus Removal Tool, AVG Anti-Virus, Microsoft Security Essentials, MalwareBytes usw.

Darüber hinaus finden Sie hier einige der effektivsten Antivirenprogramme für Windows-Computer.

Wenn während des Scanvorgangs eine Bedrohung erkannt wird, wird diese von dieser Antivirensoftware und -programmen „unter Quarantäne gestellt“ und für Sie entfernt.

7. Verwenden Sie ein modernes Firewall-Dienstprogramm

Firewalls spielen eine wichtige Rolle bei der Begrenzung der Verbreitung jeglicher Malware, einschließlich Ransomware. Obwohl Ransomware typischerweise über E-Mail-Anhänge, bösartige Werbung oder infizierte Medien wie USB-Laufwerke infiziert, kann sie sich auch mit unglaublicher Geschwindigkeit über das Netzwerk verbreiten. Um eine Ransomware-Infektion zu vermeiden, müssen Sie sicherstellen, dass Port 445 blockiert wird. Hierbei handelt es sich um einen internen Port, der verhindert, dass alle Geräte im Netzwerk Ransomware und andere Malware übertragen.

Obwohl dieser Port normalerweise standardmäßig blockiert ist, sollten Sie ihn aus Sicherheitsgründen sorgfältig prüfen. Darüber hinaus müssen Sie bedenken, dass die meiste Ramsomware mit einem Remote-Server kommuniziert. Aktualisieren Sie daher regelmäßig Ihre Firewalls, um diesen Zugriff einzuschränken.

8. Verwenden Sie das Administratorkonto nicht jeden Tag

Benutzer verwenden häufig das Hauptkonto auf dem Computer mit Administratorrechten, um bequem Vorgänge auszuführen. Dies kann jedoch von Ransomware ausgenutzt werden, um Schäden am Computer anzurichten. Daher sollten Sie für den täglichen Gebrauch ein Gastkonto verwenden, um Administratorrechte einzuschränken, die Installation von Software zu verhindern usw.

Mit dieser „Präventions“-Maßnahme können Sie verhindern, dass alle Arten von Malware und Ransomware auf dem System installiert werden. Wenn Sie Software installieren oder das Betriebssystem aktualisieren möchten, sollten Sie sich abmelden, zu einem Administratorkonto wechseln und die Installation oder Aktualisierung durchführen.

9. Deaktivieren Sie Makros in Microsoft Office

Eine weitere Möglichkeit, mit der Schadsoftware Windows-Benutzer angreift, ist Microsoft Office. Obwohl diese Office-Suite recht sicher ist, sind Makros (insbesondere in Microsoft Excel ) nicht sicher.

Obwohl diese Makrofunktion standardmäßig deaktiviert ist, sollten Sie sie aus Sicherheitsgründen dennoch überprüfen. Um die Makrofunktion zu deaktivieren, gehen Sie zu Datei > Optionen > Trust Center > Trust Center-Einstellungen . Wählen Sie in den Makroeinstellungen die Option Alle Makros außer digital signierten Makros deaktivieren aus .

10. Richten Sie die Browsersicherheit ein, suchen Sie nach Updates und entfernen Sie unsichere Erweiterungen

Wenn Sie Ihren Browser oder Ihre Erweiterungen nicht regelmäßig aktualisieren, ist das Risiko einer Infektion Ihres Computers mit Ransomware recht hoch. Für Browser wie Google Chrome , Mozilla Firefox und Microsoft Edge stellt dies kein Problem dar, da diese automatisch aktualisiert werden. Bei anderen Browsern sollten Sie jedoch auf regelmäßige Updates achten.

Auch Plugins oder Erweiterungen sollten Sie regelmäßig aktualisieren oder unnötige Dienstprogramme deinstallieren. Darüber hinaus sollten Sie Adobe Flash deaktivieren und erneut aktivieren, wenn die Website dies erfordert.

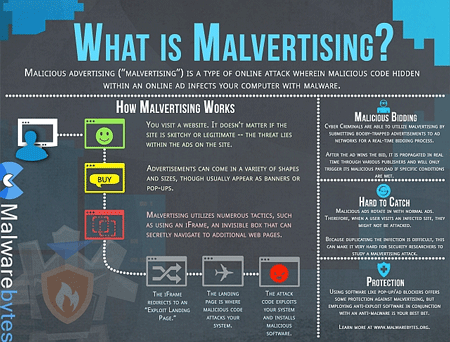

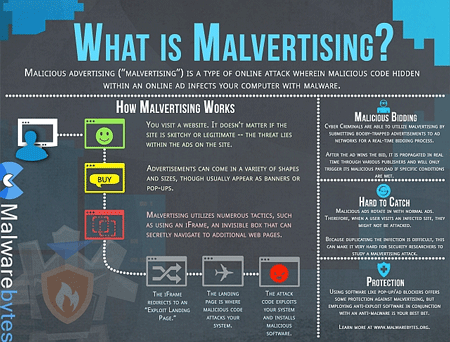

11. Vermeiden Sie schädliche Werbung

Ransomware ist in bösartigen Anzeigen versteckt, Sie sollten sich daher von bestimmten Websites fernhalten. Diese Websites bieten oft Download-Dateien oder Download-Links zu illegalen Materialien an, die bösartige Werbung enthalten.

Daher müssen Sie beim Zugriff auf diese Websites vorsichtig sein. Während Sie Werbeblocker verwenden können , gibt es Websites, die kostenlose Inhalte anbieten, die zur Aufrechterhaltung der Website auf Anzeigen angewiesen sind. Daher sollten Sie nach anderen Optionen suchen, um die Anzeige von Anzeigen zu steuern. Stadt.

Weitere Artikel finden Sie weiter unten:

Viel Glück!