Sie können nicht anhand der Dateierweiterung sicherstellen, dass es sich bei einer Datei tatsächlich um eine Bild-, Video-, PDF- oder Textdatei handelt. Unter Windows kann ein Angreifer eine PDF-Datei so ausführen, als wäre es eine EXE-Datei .

Das ist ziemlich gefährlich, denn eine Datei, die Sie aus dem Internet herunterladen und denken, es handele sich um eine PDF-Datei, kann tatsächlich einen äußerst gefährlichen Virus enthalten. Haben Sie sich jemals gefragt, wie Angreifer dies tun können?

Was ist die RLO-Methode?

Viele Sprachen können von rechts nach links geschrieben werden, beispielsweise Arabisch, Urdu und Persisch. Viele Angreifer verwenden diese Art von Sprache, um verschiedene Angriffe zu starten. Ein Dokument, das von links gelesen aussagekräftig und sicher ist, kann von rechts gelesen tatsächlich einen anderen Inhalt haben und auf eine völlig andere Datei verweisen. Sie können die im Windows-Betriebssystem vorhandene RLO-Methode verwenden, um von rechts nach links geschriebene Sprachen zu verarbeiten.

In Windows gibt es hierfür eine VKE-Notation. Sobald Sie dieses Zeichen verwenden, beginnt der Computer, den Text von rechts nach links zu lesen. Angreifer nutzen dies aus, um den Namen und die Erweiterung der ausführbaren Datei zu verbergen.

Sie geben beispielsweise ein englisches Wort von links nach rechts ein und dieses Wort lautet „Software“. Wenn Sie nach dem Buchstaben T das Windows-VKE-Symbol hinzufügen, wird alles, was Sie danach eingeben, von rechts nach links gelesen. Daher lautet Ihr neues Wort „Softeraw“.

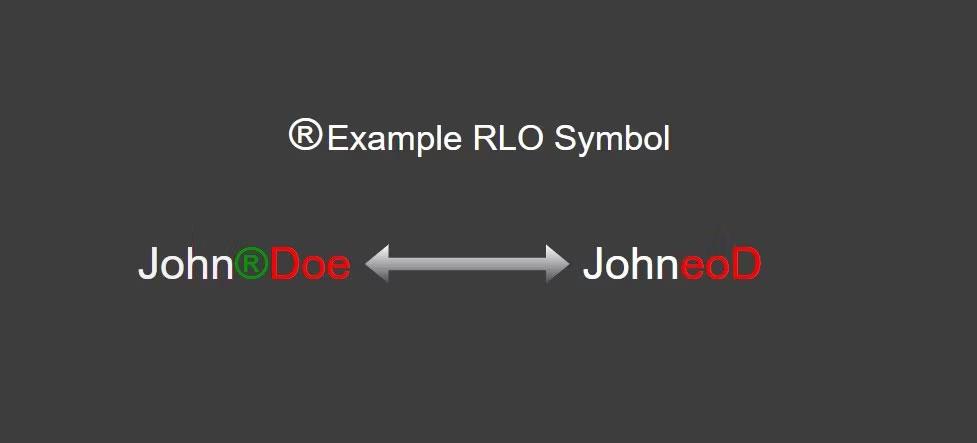

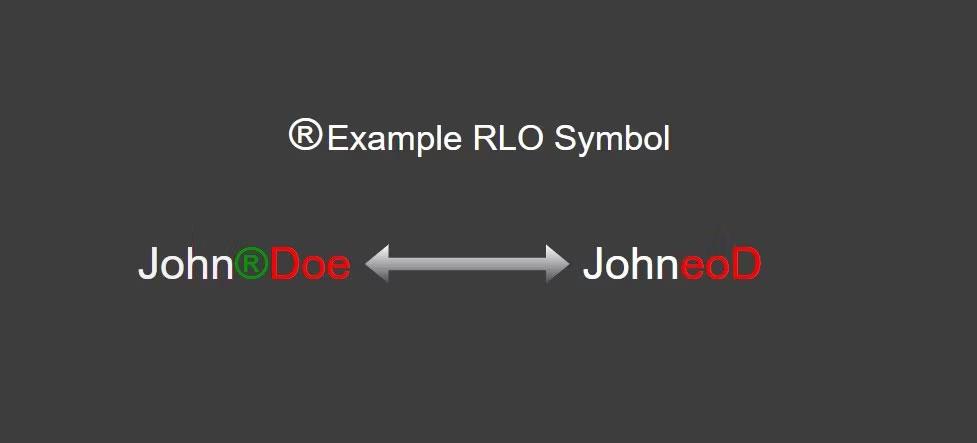

Zum besseren Verständnis sehen Sie sich das Diagramm unten an.

Das VKE-Element kehrt Wörter um

Können Trojaner in PDF-Dateien platziert werden?

Bei einigen Angriffen können Hacker Exploits oder bösartige Skripte in PDF-Dateien einfügen. Viele verschiedene Tools und Programme können dies tun. Dies kann sogar durch Ändern des vorhandenen Codes der PDF-Datei erfolgen, ohne dass ein anderes Programm verwendet werden muss.

Die RLO-Methode ist jedoch anders. Bei der RLO-Methode stellen Angreifer eine vorhandene EXE-Datei so dar, als wäre es eine PDF-Datei, um das Zielopfer zu täuschen. Lediglich das Aussehen der EXE-Datei ändert sich, sodass der Zielbenutzer die Datei in dem Glauben öffnet, es handele sich um eine harmlose PDF-Datei.

So verwenden Sie die VKE-Methode

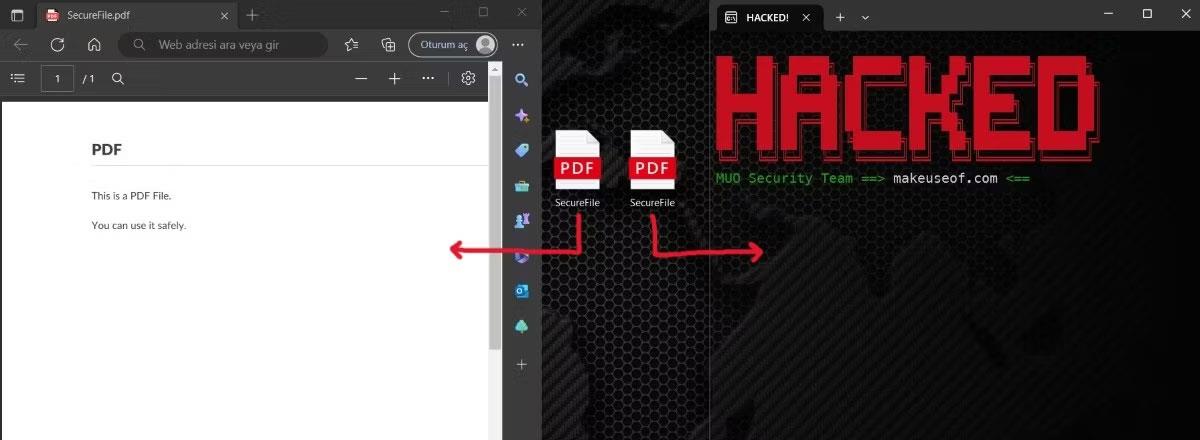

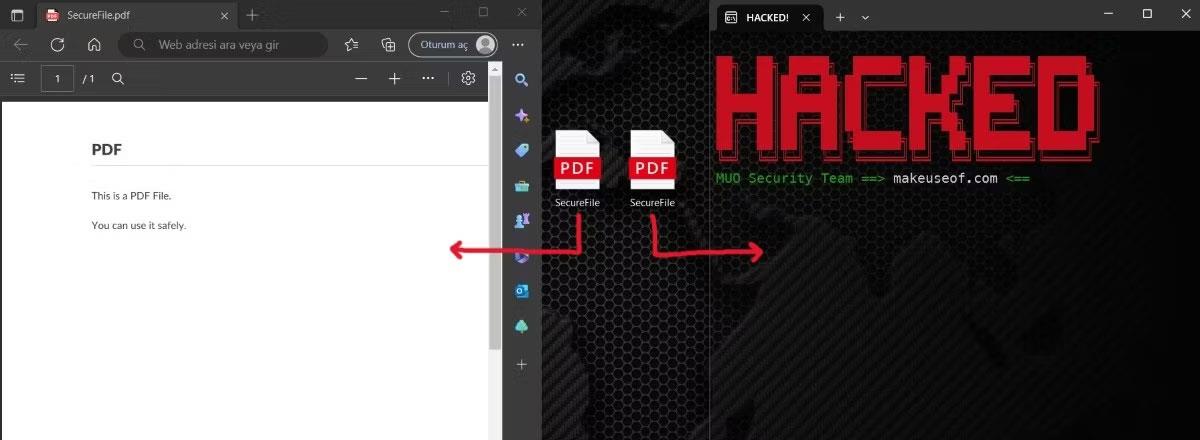

Bevor wir erklären, wie man eine EXE-Datei mit der RLO-Methode als PDF anzeigt, schauen wir uns das Bild unten an. Welche dieser Dateien ist ein PDF?

Bitte unterscheiden Sie die beiden Dateien

Das kann man nicht auf einen Blick feststellen. Stattdessen müssen Sie den Inhalt der Datei anzeigen. (Falls Sie neugierig sind: Die Datei auf der linken Seite ist die eigentliche PDF-Datei.)

Dieser Trick ist ganz einfach durchzuführen. Zunächst schreiben Angreifer Schadcode und kompilieren ihn. Der Code wird für die Ausgabe im EXE-Format kompiliert. Die Angreifer ändern den Namen und das Symbol dieser EXE-Datei und verwandeln sie in ein PDF. Wie läuft also der Namensänderungsprozess ab?

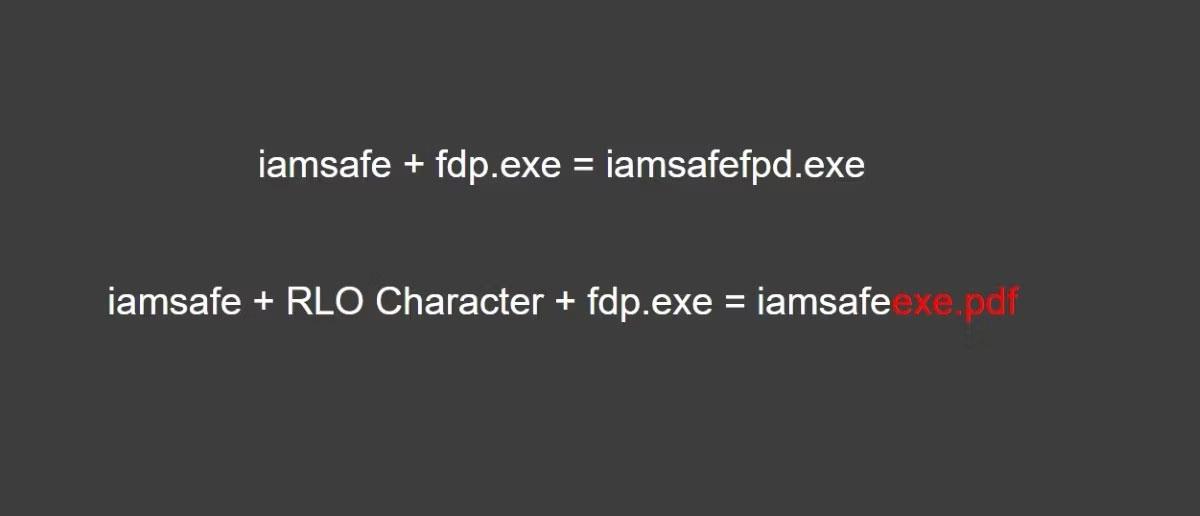

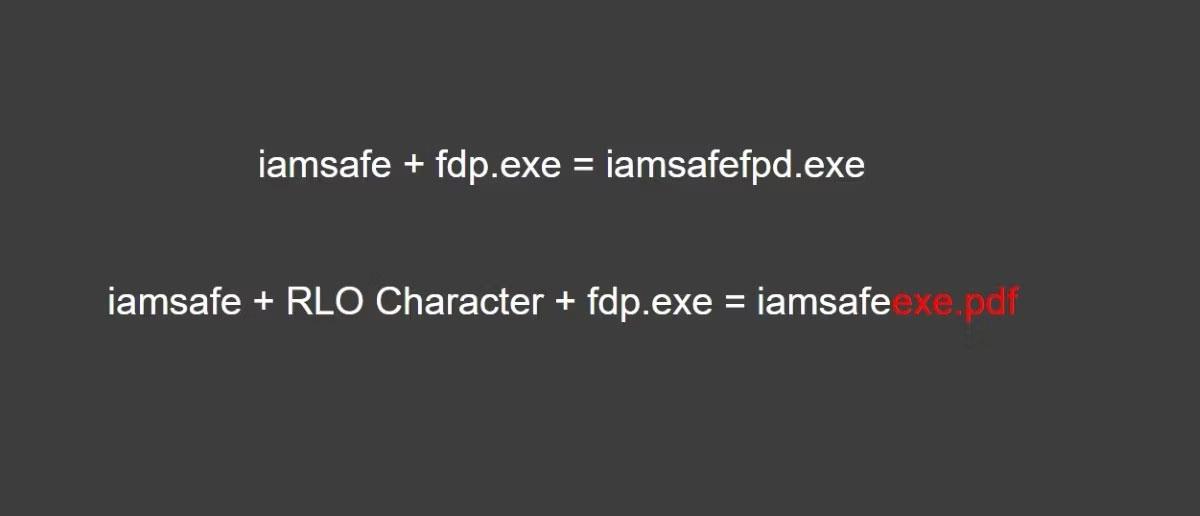

Hier kommt RLO ins Spiel. Angenommen, Sie haben eine EXE-Datei mit dem Namen iamsafefdp.exe. Zu diesem Zeitpunkt platziert der Angreifer ein RLO-Symbol zwischen iamsafe und fdp.exe, um die Datei umzubenennen. Unter Windows geht das ganz einfach. Klicken Sie beim Umbenennen einfach mit der rechten Maustaste.

Invertierungsoperation des VKE-Zeichens

Das Prinzip ist einfach: Sobald Windows das VKE-Symbol sieht, liest es von rechts nach links. Die Datei ist immer noch EXE, es hat sich nichts geändert. Vom Aussehen her sieht es einfach wie ein PDF aus.

Nach dieser Phase ersetzt der Angreifer das EXE-Dateisymbol durch ein PDF-Dateisymbol und sendet diese Datei an das Ziel.

Das Bild unten ist die Antwort auf die vorherige Frage. Die EXE-Datei, die Sie rechts sehen, wurde mit der RLO-Methode erstellt. Vom Aussehen her ähneln sich beide Dateien, ihr Inhalt ist jedoch völlig unterschiedlich.

Vergleichen Sie den Inhalt von Dateien

Wie verteidigt man sich gegen diese Art von Angriff?

Wie bei vielen Sicherheitsvorfällen gibt es einige Vorsichtsmaßnahmen, die Sie ergreifen können, um diese Art von Angriff zu verhindern. Die erste besteht darin, die Umbenennungsoption zu verwenden, um die Datei zu überprüfen, die Sie öffnen möchten. Wenn Sie die Option „Umbenennen“ wählen, wählt das Windows-Betriebssystem zusätzlich zur Dateierweiterung automatisch den bearbeitbaren Bereich aus. Der nicht ausgewählte Teil ist die tatsächliche Dateierweiterung. Wenn Sie im nicht ausgewählten Abschnitt das EXE-Format sehen, sollten Sie diese Datei nicht öffnen.

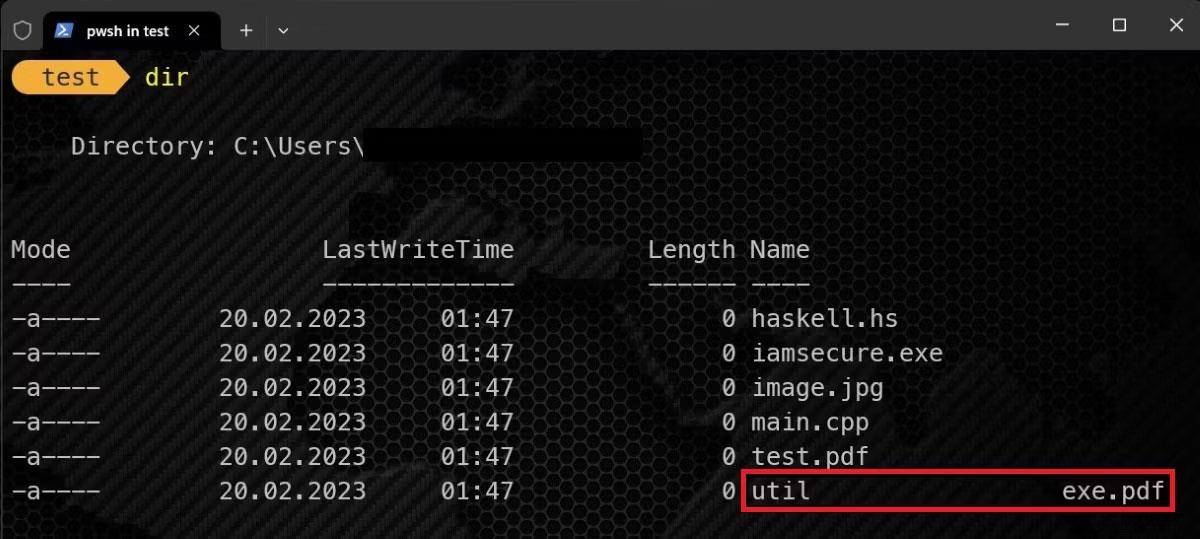

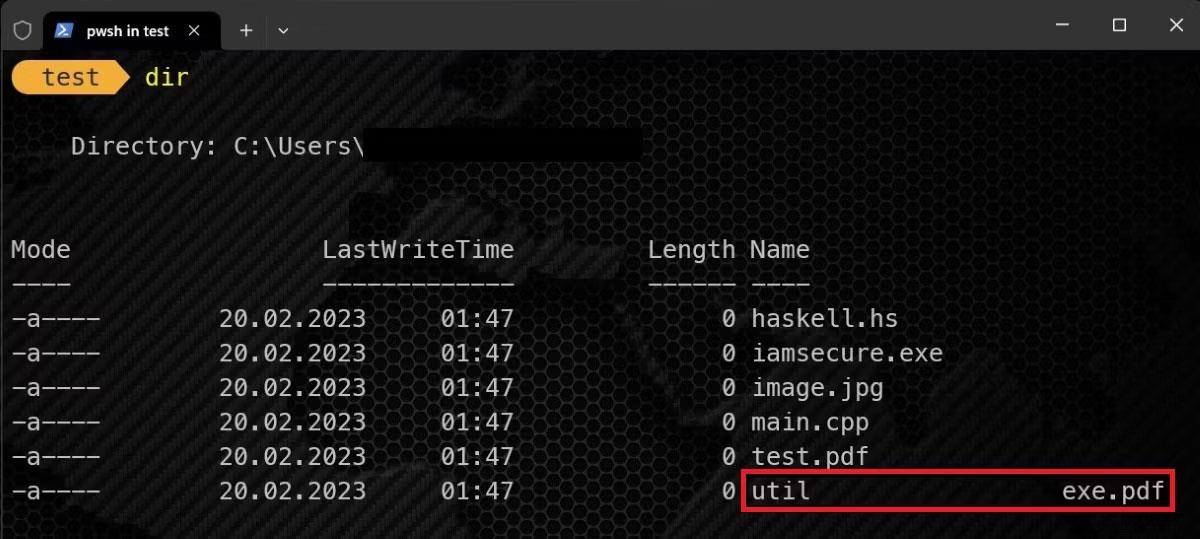

Sie können auch über die Befehlszeile überprüfen, ob versteckte Zeichen eingefügt wurden. Verwenden Sie dazu einfach den Befehl dir wie folgt.

Überprüfen Sie die Datei mit dem Befehl dir

Wie Sie im Screenshot oben sehen können, ist util eine seltsame Datei, Sie sollten also misstrauisch sein.

Seien Sie vorsichtig, bevor Sie Dateien herunterladen!

Wie Sie sehen, kann bereits eine einfache PDF-Datei Ihr Gerät in die Hände von Angreifern bringen. Deshalb sollten Sie nicht jede Datei, die Sie im Internet sehen, willkürlich herunterladen. Ganz gleich, wie sicher Sie sie finden, seien Sie vorsichtig!

Bevor Sie eine Datei herunterladen, können Sie einige Vorsichtsmaßnahmen treffen, z. B. sicherstellen, dass die Website, von der Sie herunterladen, vertrauenswürdig ist, und die Datei mit einem Online-Dateiprüfer scannen .