Die Gesichtserkennungstechnologie hat sich schnell von etwas, das nur in Science-Fiction-Filmen zu finden ist, zur Realität entwickelt. In den letzten Jahren haben Unternehmen einen Wettlauf um die Einführung von Produkten mit Gesichtserkennungsfunktionen geführt. Jetzt können Sie Ihr Telefon entsperren, in ein Flugzeug steigen und Ihr Zuhause betreten, ohne einen Finger zu rühren.

Auch Strafverfolgungsbehörden auf der ganzen Welt folgten schnell dem Trend zur Gesichtserkennung und begannen mit dem Einsatz von Überwachungsprodukten. Aber werden Gesichtserkennungstechnologien angesichts der heutigen rasanten Entwicklung und fehlenden Regulierung der Privatsphäre ein Ende bereiten?

Wird die Gesichtserkennungstechnologie der Privatsphäre ein Ende bereiten?

Wie funktioniert die Gesichtserkennung?

Sicherheitskameras und Videoüberwachungsgeräte sind häufiger denn je vorhanden , seit einige der ersten CCTV-Modelle Mitte der 1990er Jahre auf den Markt kamen. Diese Kameras zeichnen Ereignisse auf, helfen dabei, Kriminelle aufzuspüren und strafrechtlich zu verfolgen und sorgen dafür, dass sich mehr Menschen sicherer fühlen.

In den Jahrzehnten, in denen sich Computerhardware und -software rasant verbesserten. Als nächstes kam die Popularität von Smartphones, mit denen wir täglich Millionen von Fotos und Videos aufnehmen und veröffentlichen.

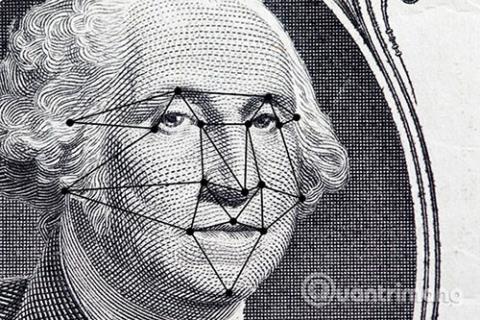

Gesichtserkennungssysteme nutzen diese Fülle an Bilddaten. Fotos und Videos werden mithilfe von Software analysiert, die häufig Elemente im Zusammenhang mit maschinellem Lernen und künstlicher Intelligenz (KI) enthält . Diese Algorithmen suchen, analysieren und speichern Gesichtserkennungsinformationen.

So wie Ihr Webbrowser dazu verwendet werden kann, Sie zu identifizieren, können auch Gesichtsdaten verwendet werden. Diese Informationen werden in einer Gesichtserkennungsdatenbank gespeichert und zum Vergleich mit neuen Bildern und Videos verwendet. Diese Datenbanken sind oft umstritten, da es keine Möglichkeit gibt, sie selbst loszuwerden. Datenbanken können von privaten Unternehmen oder Organisationen betrieben werden.

Machen Sie Fotos und markieren Sie sie

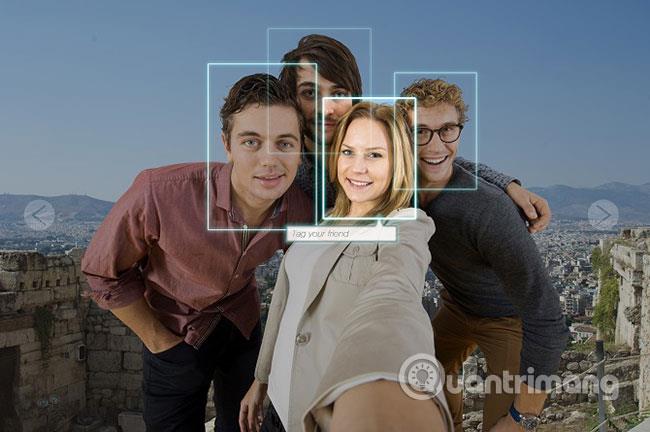

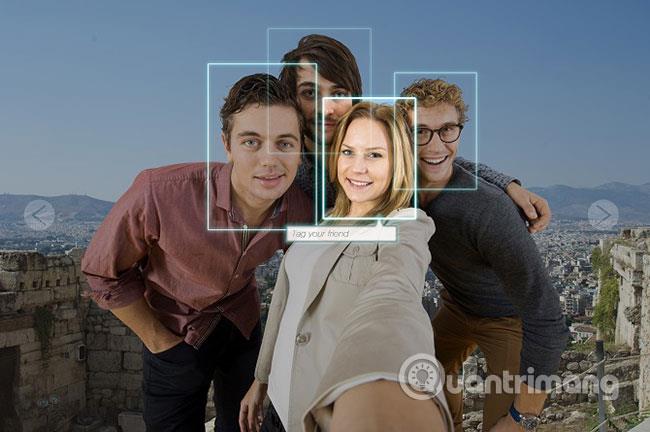

Facebook war eine der ersten Websites, die die Idee, jemanden auf einem Foto zu markieren, populär machte. In der Anfangszeit war dies ein manueller Vorgang, bei dem Sie durch Ihre Fotos klicken und den Namen jedes Freundes eingeben mussten.

Das Unternehmen erkannte bald, dass es dies automatisch für Benutzer erledigen konnte. Facebook hat eine große Datenbank mit Gesichtern zusammengestellt, die als bestimmte Personen gekennzeichnet sind und analysiert werden können. Wenn Sie nun ein Foto auf Facebook hochladen, schlägt das soziale Netzwerk mithilfe der Gesichtserkennungs-Suchfunktion von Facebook automatisch vor, wer auf dem Foto zu sehen ist.

Einige haben dies als Eingriff in die Privatsphäre angesehen, da Benutzer automatisch für die Funktion registriert werden. Die EU verfügte sogar, dass Facebook die Funktion in den Mitgliedsstaaten der Organisation deaktivieren muss.

Nachdem die EU die DSGVO jedoch im Jahr 2018 eingeführt hatte, schaltete Facebook die Funktion wieder ein. Wenn Sie nicht möchten, dass Facebook Ihr Gesicht erkennt, sollten Sie sich die Datenschutzeinstellungen von Facebook ansehen, die Benutzer kennen sollten .

Facebook ist nicht das einzige große Technologieunternehmen, das die Gesichtserkennung auf Ihren Fotos testet. Apple und Google bieten beide ähnliche Funktionen in ihrem Cloud-Fotospeicher an. Einer der Hauptunterschiede besteht jedoch darin, dass Facebook Personen auf Fotos identifiziert, während Google und Apple ähnliche Gesichter zusammenfassen, damit Sie ihnen Namen zuordnen können.

Gesichtserkennung im Geschäftsleben

Seit Kurzem hält die Gesichtserkennung auch im Offline-Leben Einzug. Der weltgrößte Einzelhändler Amazon hat mit der Übernahme der Lebensmittelgeschäfte Whole Foods und Amazon Go in physische Geschäfte expandiert. Amazon Go-Läden haben keine Registrierkassen, und obwohl sie auf Kameras angewiesen sind, nutzen sie Berichten zufolge keine Gesichtserkennung.

Dieses Unternehmen hat ein Gesichtserkennungsprodukt namens Amazon Rekognition entwickelt. Amazon hat bei Strafverfolgungsbehörden in den Vereinigten Staaten einen Antrag auf Lizenzierung dieses Produkts eingereicht und dies wurde diskutiert, obwohl der Kongress die Ausarbeitung von Vorschriften für die Verwendung von Gesichtserkennungsfunktionen erwägt.

Bürgerrechtsgruppen leisteten starke Lobbyarbeit gegen die Einführung eines solchen Systems. Dies scheint jedoch erfolglos gewesen zu sein. Zum Zeitpunkt der Drucklegung hat sich der Kongress geweigert, den Einsatz der Gesichtserkennung zu mäßigen, und der Vorstand von Amazon hat dafür gestimmt, die Software Amazon Rekognition weiterhin zu verkaufen. Der Mangel an Transparenz bringt Amazon auf die Liste der Unternehmen, denen die Sicherheit der Benutzer nicht wirklich am Herzen liegt.

Gesichtserkennung wird auch bei Live-Musikveranstaltungen eingesetzt. Bei Taylor Swifts Rose Bowl-Konzert im Mai 2018 wurde ein Gesichtserkennungssystem eingesetzt. Laut Rolling Stone wurde ein Kiosk eingerichtet, an dem Fans eine Aufzeichnung der Probe von Swift ansehen konnten. Darin ist eine Gesichtserkennungskamera versteckt.

Jedes Gesicht wurde zum Kommando nach Nashville geschickt. Dort wurde eine Gesichtserkennungssuche durchgeführt, die auf einer Datenbank bekannter Taylor-Swift-Stalker basierte. Sich offen über den Einsatz dieser Technologie zu äußern, mag ihren Nutzen gemindert haben, wirft jedoch nicht die ethischen Fragen auf, die sich aus der Anwendung der Gesichtserkennung ergeben, ohne die Öffentlichkeit zu informieren. Die überwiegende Mehrheit der Fans wird gescannt.

Kann man sich vor der Gesichtserkennung schützen?

Für sich genommen scheinen Gesichtserkennungssysteme nützlich zu sein. Theoretisch könnten sie dabei helfen, Kriminelle zu identifizieren, Benutzern die nahtlose Anmeldung an ihren Geräten zu ermöglichen und Fotosammlungen automatisch zu organisieren. Ohne Regulierung können sie jedoch zur Aushöhlung der Privatsphäre der Nutzer beitragen. Das rasante Tempo des technologischen Wandels macht es für die Regulierungsbehörden schwierig, Schritt zu halten.

Produkte mit Gesichtserkennungsfunktionen werden häufig unter dem Deckmantel der Sicherheit an Benutzer verkauft. Allerdings fragen Sie sich vielleicht, ob der aktuelle Kompromiss es wert ist, Ihre Privatsphäre zu opfern.

Wenn Sie nicht möchten, dass Ihr Gesicht irgendwo gescannt wird, sollten Sie eine dieser Techniken in Betracht ziehen, um die Gesichtserkennung online und in der Öffentlichkeit zu vermeiden .