Wenn Sie Office 365 Threat Intelligence verwenden, können Sie Ihr Konto so einrichten, dass Simulationen von Phishing-Angriffen in Echtzeit auf Ihr Unternehmensnetzwerk ausgeführt werden. Es hilft Ihnen, Maßnahmen zu ergreifen, um sich auf mögliche zukünftige Angriffe vorzubereiten. Mit dem Office 365 Attack Simulator können Sie Ihre Mitarbeiter darin schulen, solche Angriffe zu erkennen. In diesem Artikel werden verschiedene Methoden zur Simulation von Phishing-Angriffen vorgestellt .

Zu den Angriffsarten, die Sie mit dem Office 365-Angriffssimulator simulieren können, gehören die folgenden.

- Spear-Phishing-Angriff

- Passwort-Spray-Angriff

- Brute-Force-Passwort-Angriff

Sie können auf den Angriffssimulator unter Threat Management im Security and Compliance Center zugreifen . Wenn es dort nicht verfügbar ist, haben Sie es wahrscheinlich nicht installiert.

Beachten Sie Folgendes:

- In vielen Fällen enthalten ältere Abonnements nicht automatisch Office 365 Threat Intelligence. Es muss als separates Add-on erworben werden.

- Wenn Sie einen benutzerdefinierten Mailserver anstelle des regulären Exchange Online verwenden , funktioniert der Emulator nicht.

- Das Konto, mit dem Sie den Angriff ausführen, muss die Multi-Faktor-Authentifizierung in Office 365 verwenden .

- Sie müssen sich als globaler Administrator anmelden, um den Angriff zu starten.

Angriffssimulator für Office 365

Bei der Durchführung geeigneter Angriffssimulationen müssen Sie kreativ sein und wie ein Hacker denken. Einer der gezielten Phishing-Angriffe ist der Spear-Phishing-Angriff. Generell gilt: Wer mit Spear-Phishing experimentieren möchte, sollte vor dem Angriff ein wenig recherchieren und einen Anzeigenamen verwenden, der bekannt und vertrauenswürdig erscheint. Solche Angriffe werden hauptsächlich durchgeführt, um Benutzeranmeldeinformationen zu sammeln.

So führen Sie Phishing-Angriffe mit dem Attack Simulator Office 365 durch

Die Methode zur Durchführung von Phishing-Angriffen mit Attack Simulator Office 365 hängt von der Art des Angriffs ab, den Sie durchführen möchten. Die Benutzeroberfläche ist jedoch leicht verständlich und somit ist es sehr einfach, eine Angriffssimulation hinzuzufügen.

- Beginnen Sie mit Bedrohungsmanagement > Angriffssimulator .

- Die Benennung des Projekts mit einem aussagekräftigen Satz hilft Ihnen später bei der Datenverarbeitung.

- Wenn Sie eine vorhandene Vorlage verwenden möchten, können Sie dies tun, indem Sie auf Vorlage verwenden klicken .

- Wählen Sie im Feld unter dem Abschnitt „Name“ die E-Mail-Vorlage aus, die Sie an den Zielempfänger senden möchten.

- Weiter klicken .

- Geben Sie in diesem Bildschirm den Zielempfänger an; Es kann sich um eine Einzelperson oder eine Gruppe handeln

- Weiter klicken .

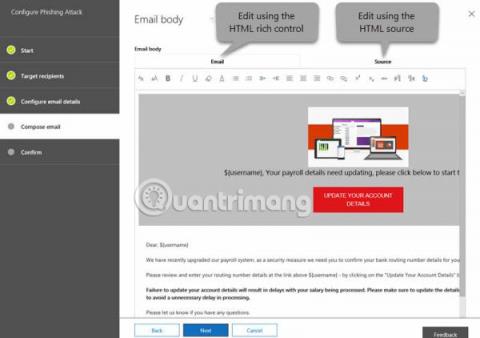

- Der dritte Bildschirm ermöglicht die Konfiguration der E-Mail-Details; Hier können Sie den Anzeigenamen, die E-Mail-ID, die Phishing-Anmelde-URL, die benutzerdefinierte Zielseiten-URL und den E-Mail-Betreff angeben.

- Klicken Sie auf „Fertig stellen“ , um den Spear-Phishing-Angriff zu starten.

Im Office 365-Angriffssimulator sind mehrere andere Arten von Angriffen verfügbar, z. B. Passwort-Spray- und Brute-Force-Angriffe. Sie können sie herausfinden, indem Sie einfach ein oder mehrere gängige Passwörter hinzufügen oder eingeben, und prüfen, ob das Netzwerk möglicherweise von Hackern kompromittiert wird.

Mithilfe simulierter Angriffe können Sie Ihre Mitarbeiter in Bezug auf verschiedene Arten von Phishing- Angriffen schulen . Sie können die Daten später auch verwenden, um andere Dinge in Ihrem Büro herauszufinden.

Wenn Sie Fragen zum Angriffssimulator in Office 365 haben, hinterlassen Sie bitte einen Kommentar im Kommentarbereich unten! Viel Glück!

Mehr sehen: